目的是不使用 expect 程序,给远程服务器的任意用户批量推送公钥,进行免密登录,也就是可以不使用初始化脚本了,使用 ansible 的模块就可以办到。

总体思路是这样的:

首先创建一个加密的文件,并且把我们使用的变量和值(就是连接到远程服务的ssh 用户名的密码)编辑到这个加密的文件种。之后让 ansible 使用,这样可以保护我们ssh 用户的密码不被泄露。

之后在 playbook 中使用这个加密文件,并且在使用模块 authorized_key给指定的远程主机用户发送用于认证的公钥。

一、临时命令方式

1 首先配置不检测对方主机公钥

在 ansible.cfg 文件中设置如下内容

[defaults]

host_key_checking = False

2 在 Ansible 清单(资源清单)中添加远程主机的用户和密码

# 远程服务器的 IP 或者可被本机解析的远程服务器的主机名

127.0.0.1 ansible_ssh_user=test ansible_ssh_pass=123

3 利用 authorized_key 模块传送公钥

ansible 127.0.0.1 -i hosts -m authorized_key -a "user=test state=present key={

{ lookup('file', '/root/.ssh/id_rsa.pub') }}"

模块选项:

user指定和远程服务器的这个用户建立信任关系state可选值:

-present添加公钥

-absent删除公钥

- key 本机用户的公钥,需要使用 lookup 查找到设置的公钥文件

输入结果如下:

[root@VM-0-11-centos ~]# ansible 127.0.0.1 -i hosts -m authorized_key -a "user=test state=present key={

{ lookup('file', '/root/.ssh/id_rsa.pub') }}"

127.0.0.1 | CHANGED => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": true,

"comment": null,

"exclusive": false,

"follow": false,

"key": "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCa91G2W5TcCUl10XAepJo8UNgj08RcyzUh3/FCPP1sM/0ZdZhRwB2wERJ7l9iZgzHEHgMm3VzOsjC+5Fme5Gtnbj187is9fFBKK1yWFUmmsEcfQLAUAdWq4zn2TkcHGnRLbHpDeZ+kNXZVe9UkSPCUTvfeoMo0cxnFdYkcJuKhX82V6YZctm3ltgx9mtLwEkj5mO1KCvtof2cEoDHwoQ+iFH4gNQ0rysGhADgKbGYnCTG64Kmw4yvsmHUOhEixU7B+Ff4lNauUATyR0whh4gXpUYR7VdnbZ3UnfYAd8QKIICrvYLM8EwEBcoZ3erAejq+/l7ckYx9bZrMBJfe+m/9d root@VM-0-11-centos",

"key_options": null,

"keyfile": "/home/test/.ssh/authorized_keys",

"manage_dir": true,

"path": null,

"state": "present",

"user": "test",

"validate_certs": true

}

4 测试

[root@VM-0-11-centos ~]# ansible 127.0.0.1 -i hosts -m ping

127.0.0.1 | SUCCESS => {

"ansible_facts": {

"discovered_interpreter_python": "/usr/bin/python"

},

"changed": false,

"ping": "pong"

}

二、playbook 方式

在使用 playbook 进行公钥推送是,还可以对远程主机的密码进行加密处理。

1 创建加密文件

使用 ansible-vault create 命令可以创建一个经过加密的文件。

此时会提示输入解密这个加密文件的密码,输入两次密码后,会调用默认的 vi 编辑器编辑这个文件,此时就可以把需要加密的变量等数据写到这个文件中,写完后保存退出即可。

创建加密文件的命令:

[root@qfedu ~]# ansible-vault create vault-foo.yml

New Vault password: # 输入解密这个这文件的密码

Confirm New Vault password: # 再次确认密码

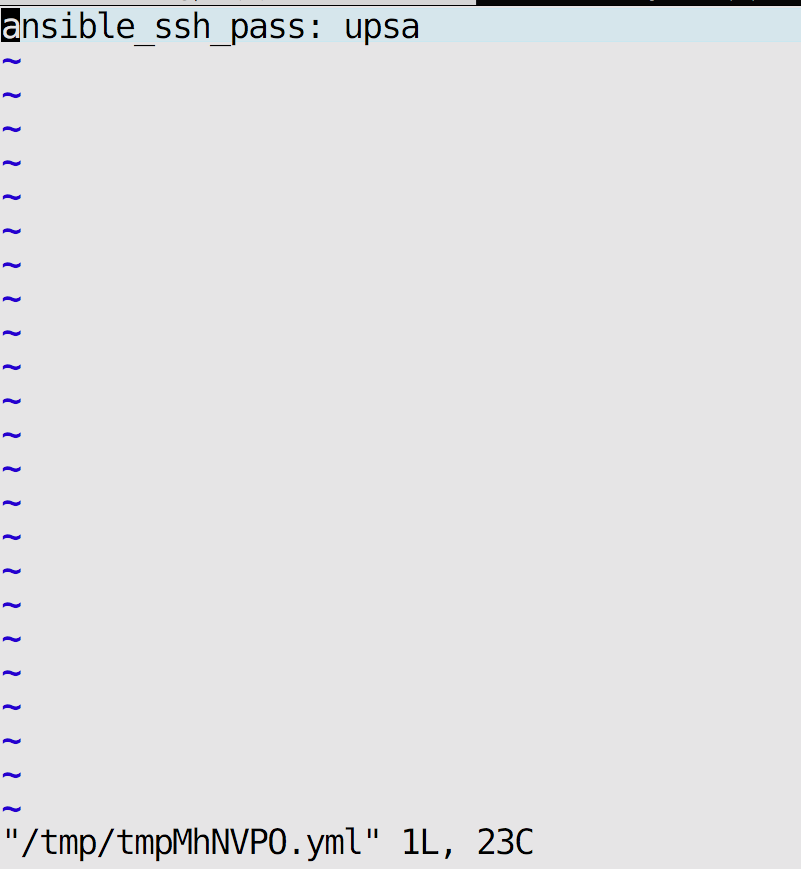

编辑内容:

ansible_ssh_pass: upsa

验证是否加密:

[root@xiuyun ~]# cat vault-foo.yml

$ANSIBLE_VAULT;1.1;AES256

36643038636237353237313537366136633865346165336366346530326633343530306637666262

3839353230363763376438396438393538343065363564370a343163306161643063333239306537

66616562613931396338336437656237366261376235326265383334363462646262303864633864

3962353863656633360a343863613337643239633136663631636462613132613763393638353866

35653661326264656130323165663031653430383934623135633539643661333434

2 在playbook 中使用这个加密文件

playbook

[root@qfedu ~]# cat send-pubkey.yml

- hosts: all

remote_user: root # 连接远程主机的用户,密码就是加密文件中设置好的 ansible_ssh_pass 的值

vars_files:

- foo.yml # 加密文件

tasks:

- name: Set authorized key taken from file

authorized_key: # 发送公钥的模块

user: root # 给这个用户发送公钥

state: present

key: "{

{ lookup('file', '/root/.ssh/id_rsa.pub') }}" # 发送本地用户的公钥路径

3 执行 playbook

需要使用 --ask-vault-pass 参数指定一下解密密码

ansible-playbook -i hosts send-pubkey.yml --limit dbservers --ask-vault-pass

Vault password:

也可以在 ansible.cfg 文件中配置 DEFAULT_VAULT_PASSWORD_FILE 的值指向一个文件,这个文件中保存了解密的密码

vault_password_file = /path/to/vault_password_file

这样执行 playbook 时就不用使用 --ask-vault-pass 参数了

[root@xiuyun ~]# ansible-playbook -i hosts send-pubkey.yml --limit dbservers

PLAY [all] *********************************************************************

TASK [Gathering Facts] *********************************************************

ok: [172.18.0.3]

TASK [Set authorized key taken from file] **************************************

changed: [172.18.0.3]

PLAY RECAP *********************************************************************

172.18.0.3 : ok=2 changed=1 unreachable=0 failed=0 skipped=0 rescued=0 ignored=0

4 验证

[root@xiuyun ~]# ssh [email protected] "hostname -i;ls ~/.ssh"

172.18.0.3

authorized_keys

5 修改加密文件中的内容

可以再次编辑这个加密文件

需要提供解密这个被加密的文件的密码,就是之前创建时候输入的密码

[root@qfedu ~]# ansible-vault edit vault-foo.yml

Vault password:

接下来可以继续编辑这个文件: