这是我的第382篇原创文章,记录网络工程师行业的点点滴滴,结交IT行业有缘之人

早上九点怀着无比激动的的心情来到西安第二长途电信大楼14F,首次面对客户心里还是比较紧张滴!

试着深呼吸几次,平复一下心情,开始和客户讨论今天这个工程所涉及到的设备和需求。

渐渐的自己和同事进入了工作的状态

这个时候发觉脑子里面没有别的乱想了,有的仅仅是对工程的考虑。

所以,面对第一次实践,在紧张的时候,多和客户交流,详细了解客户的需求

仔细的记录比做一个比较好的规划是很有必要的。

接下来,客户拿出了这次工程所需要添加的设备——juniper igs1000 系列的防火墙

我们首先快速的阅读了设备的技术手册,这个是很有必要的的

然后开始和同事组装设备

这个过程中一定要小心和准确,因为根据经验

很多时候设备的不稳定都是由于在组装过程中人为的不小心损坏造成的。

组装完毕后开始调试设备,由于我是第一次接触juniper的防火墙

公司让一个比较有经验的同事做主力,我在旁边学习,和检测。

面对客户的要求,很快我们便做出了相应的设置

因为客户要求断网的时间必须保证在5分钟内,所以我么迟迟不敢上架

害怕会有我们所没有注意到的细节错误,于是在虚拟环境下模拟了几次,没有问题!

ok我们进入14F的电信机房开始连接设备。

一进去,便被那整柜整柜的服务器,路由器,交换机,防火墙震撼了!

幻想着某一天我也能很牛的调试里面所有的设备。

顶着诱惑来到机柜接上设备

正当我们准备断网连接的时候发现juniper自带的光纤无法和交换机相连

当时大家伙心里吓了一跳,如果那时候断网了,客户损失的金额无法估计啊!

于是我们干紧与公司和设备厂商以及电信的工程师联系

终于等待了2个多小时后我们拥有的合适的光纤线,之后断网,过度,连接一气喝成,数据连通。

这个时候我们大出一口气,接着等待北京那边的客户登陆防火墙

出现了问题,对方始终登陆不上,我们开始调试

一次次,一个一个轮流检测,终于在下午5点的时候登陆上了

其实只是因为对方那边没有安装java的虚拟机

就这样一个小小的地方把我们都给难住了,对于这样的问题

我相信今后工程中还会有很多这样的情况

我们所能做的就是在出发前做好相关设备的准备工作

面对客户时准确的了解客户需求,过程中仔细小心,实践中总结经验!

当我们从电信大楼出来的时候,天空出现满天star!心情是轻松的,身体是疲惫的!

juniper isg1000防火墙调试过程:

需求:防火墙的部署模式有三种:NAT模式、路由模式、或者透明模式,要求调成透明模式,可以实现远程管理防火墙。

1.登陆防火墙

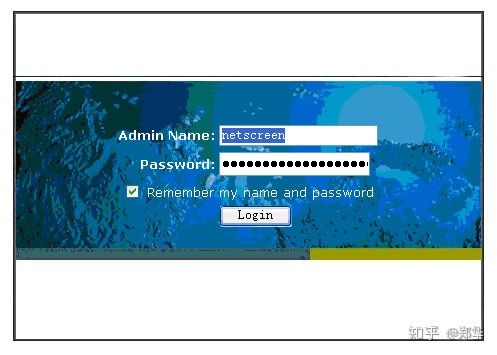

通过Web浏览器方式管理。推荐使用IE浏览器进行登录管理(IE浏览器支持java语言),需要知道防火墙对应端口的管理IP地址(默认是192.168.1.1);采用网线本地网卡和防火墙的mgt口相连。用户名:netscreen 密码:netscreen

命令行方式:支持通过Console端口超级终端连接和Telnet防火墙管理IP地址连接两种命令行登录管理模式(和cisco的一样)。

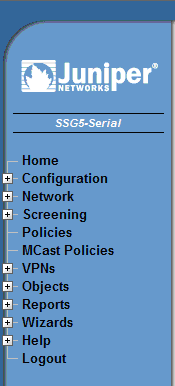

用web方式登陆后界面如下(截取了一部分)

打开configuration选择admin在选permit ip

添加可管理的远程ip地址或网段

打开network选择zone打开接口列表

点击edit进行编辑 type字段为layer2即为

透明模式,在WebUI ssh ssl telnet选项打上勾

这样就可以使用这几种方式登陆到防火墙,把

Ethernet2/2设置为非信任区连接外网,Ethernet2/1

设置为信任区连接内网,配置如下表

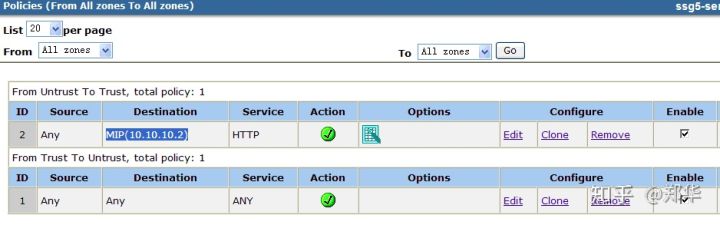

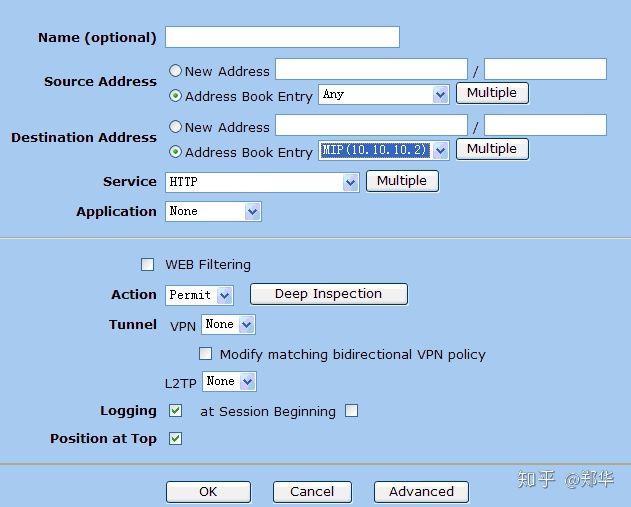

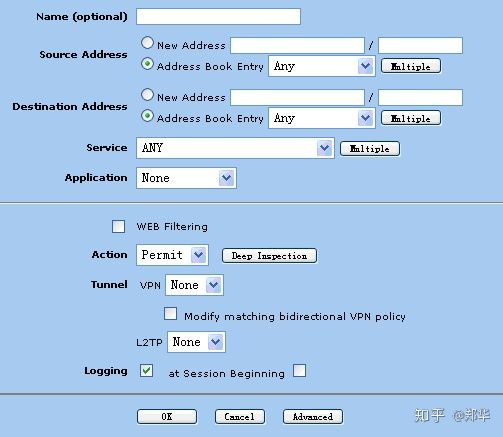

打开policies编辑访问控制

Name IP/Netmask Zone Type Link Configure

Ethernet1/0 0.0.0.0/0 null down edit

Ethernet1/1 0.0.0.0/0 null down edit

Ethernet1/2 0.0.0.0/0 null down edit

Ethernet1/3 0.0.0.0/0 null down edit

Ethernet2/1 0.0.0.0/0 v1-trust Layer2 up edit

Ethernet2/2 0.0.0.0/0 v1-untrust Layer2 up edit

mgt 192.168.1.1/24 up edit

Vlan1 10.0.0.1/24 Vlan Layer2 up edit