上一篇文章介绍了Azure Bastion在Global新增的支持虚拟网络peering的功能,这篇还是跟Azure Bastion有关,来看看Azure Bastion和Azure Firewall如何结合使用,在一个正常且保准的企业架构里,Bastion和Firewall应该都是同时使用的,Bastion作为一个堡垒机供用户访问后端的VM,Firewall保护四层的流量,当这两个产品结合使用的时候,那么流量到底是怎么走的呢?到Azure Bastion的流量需不需要经过Azure Firewall?如果需要的话路由应该怎么配置?这些其实都是一些细节上的问题,今天就来解答下

每次我们都是通过实验来进行一些理论的验证,这次也不例外,首先来看下实验环境

Bastion 10.84.0.0/16 East Asia

App 10.84.0.0/24

AzureBastionSubnet 10.84.1.0/24(最小27位)

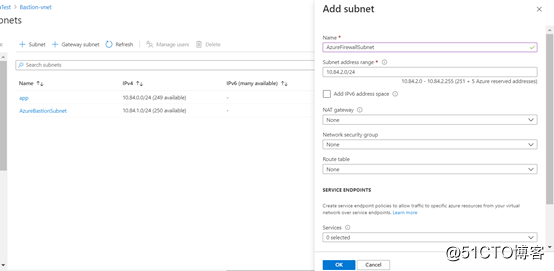

AzureFirewallSubnet 10.84.2.0/24

这次我们只有一个虚拟网络,我们在这个虚拟网络既开启了Azure Bastion,同时也启用了Azure Firewall,后端的业务VM放在app subnet,正常来说,很多企业都会用一些NVA设备做流量的记录和筛选,出入站流量都会经过Azure Firewall,通常实现的方法就是在业务VM所在的subnet挂载UDR,默认路由指向Azure Firewall或者其他NVA设备,这样就可以实现了,但是这就引入了一个问题,那么Azure Bastion所在的subnet需要挂载UDR吗?如果不挂载的话,流量可以正常走通吗?接下来实际测试下看看

首先,先添加一个subnet给Azure FireWall使用

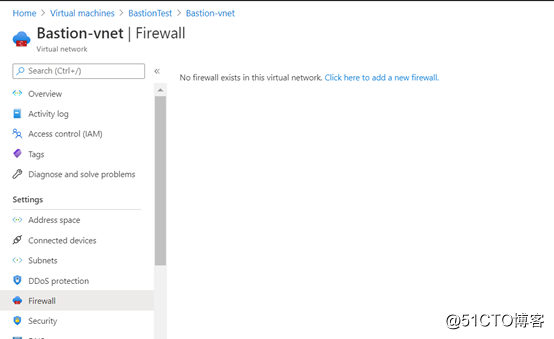

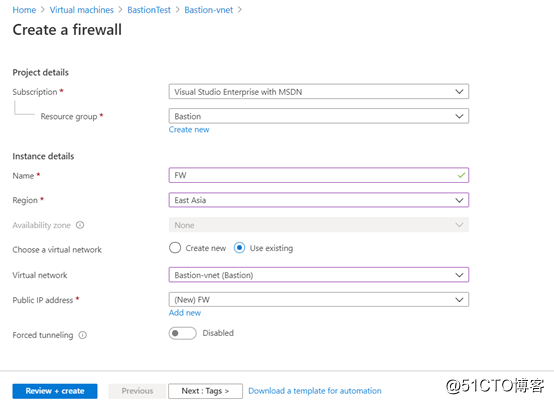

找到虚拟网络,点击Firewall,在这里创建一个Azure Firewall

部署过程较为简单,不多赘述

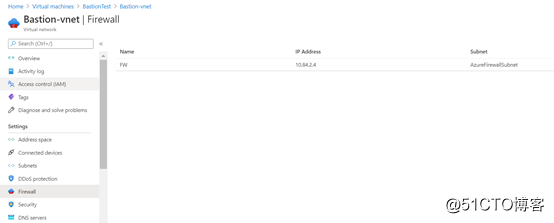

经过一段时间之后,部署完成

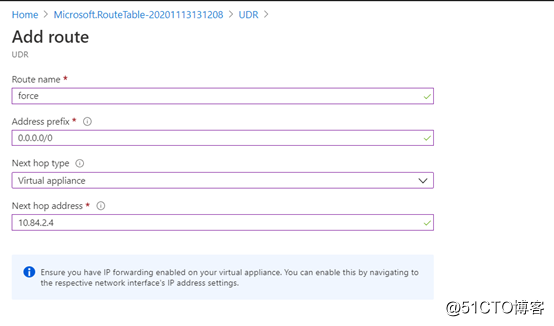

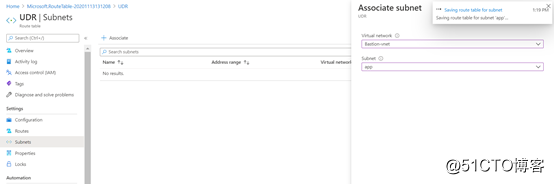

接下来就可以配置UDR了,配置默认路由指向FireWall,然后挂载到app subnet

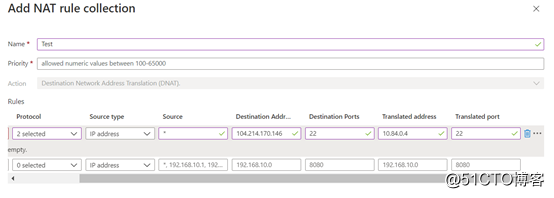

之后,我们做个DNAT测试下,简单把后端VM的22端口通过Firewall发布出去,VM本身没有任何公网IP

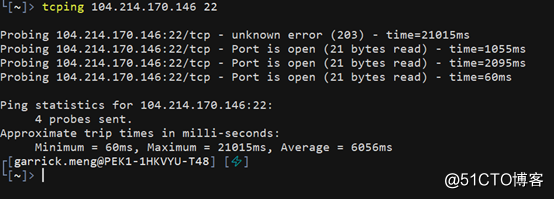

测试发现,可以正常访问后端VM

FireWall测试可以正常工作,接下来,我们直接尝试下用Azure Bastion进行登录,因为Bastion界面限制截图,所以没办法截图出来,但是实际的结果证明,app subnet开启强制路由之后,Azure Bastion仍然可以正常使用,不受影响,也不需要更改任何路由配置,这其实是因为Bastion本身就类似于一个看不见的虚机一样,部署在虚拟网络中,拥有自己的IP,它和后端VM的路由是直接通过虚拟网络走的,而Bastion所在的subnet其实本身也不支持UDR