一、WEB***类型

针对WEB应用程序的可分为主动和被动***。

1、主动***

主动是指直接WEB服务器,SQL注入是典型的主动。

2、被动***

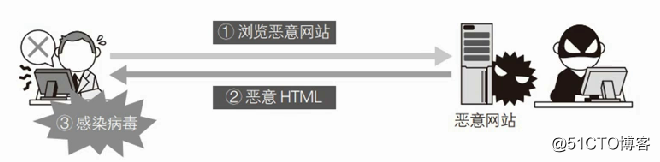

模式一:单纯的被动***

用户浏览“可疑网站”后感染上恶意软件。通常是针对浏览器以及Adobe Reader、Adobe Flash Player、JRE等插件的漏洞进行***。

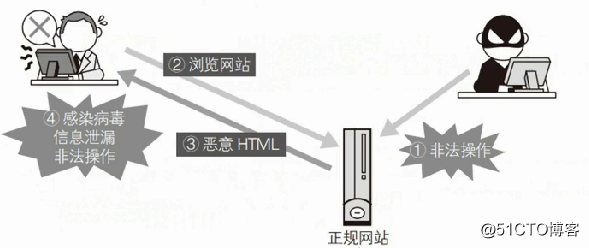

模式二:在正规网站上设置陷阱的被动***

者事先正规网站,在网页内容中嵌入恶意代码。用户在浏览恶意代码内容后,感染病毒

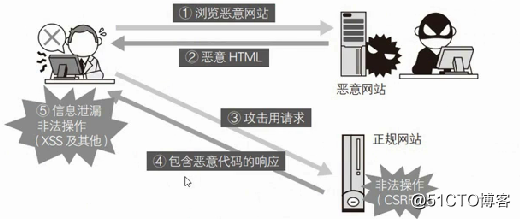

模式三:跨站被动***

者利用在正规网站登录的用户账号来实施。典型:跨站请求伪造CSFF、跨站脚步XSS、HTTP消息头注入

二、浏览器安全防护

功能一:浏览器在运行JavaScript、Java Applet、Adobe Flash Player、ActiveX等插件时,提供两种安全机制

- 签名确认

需要用户确认后才能执行,主要用于为浏览器提供插件功能 - 沙盒

在沙盒环境中限制程序权限:禁止访问本地文件、禁止使用打印机资源、限制网络访问

功能二:如果主机相同,在iframe外部能够通过JS获取iframe内部的HTML内容。(同源策略)

同源主机需要满足以下条件:

- 完全限定域名FQDN一致

- 协议Scheme一致

- 端口号一致

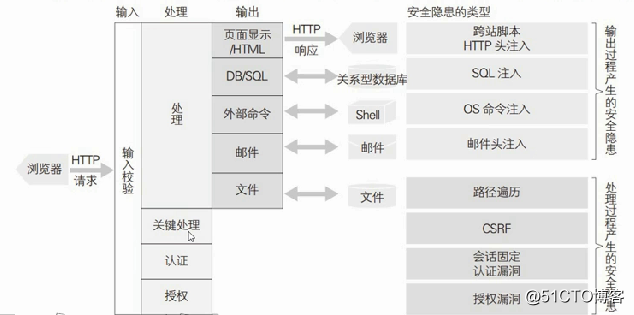

三、WEB应用处理流程

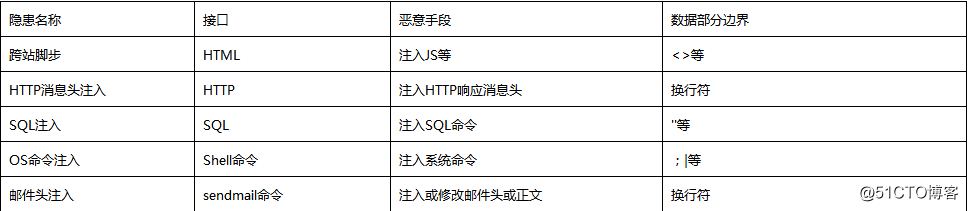

四、注入隐患

WEB应用中传递的信息多数为文本格式,如HTML、HTTP、SQL。这些文本格式由语法格式和数据部分构成,其中数据部分以引号或分隔符(逗号,换行符等)区分。在实际中通过插入引号或分隔符等用于表示“数据部分边界”的字符改变了文本的结构,产生了注入隐患。