前言

本文内容较为基础,主要是记录一下自己的睿智操作,表哥们轻喷。

开始

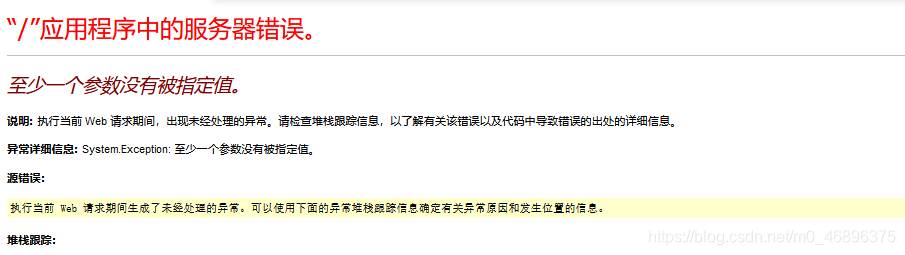

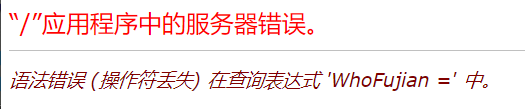

本来在一个学校网站摸鱼,随手找了个页面测了一发 ’ ,照例行事,没抱什么希望,结果万万没想到,很快啊,这啪的一下,报错页面就怼我脸上了。

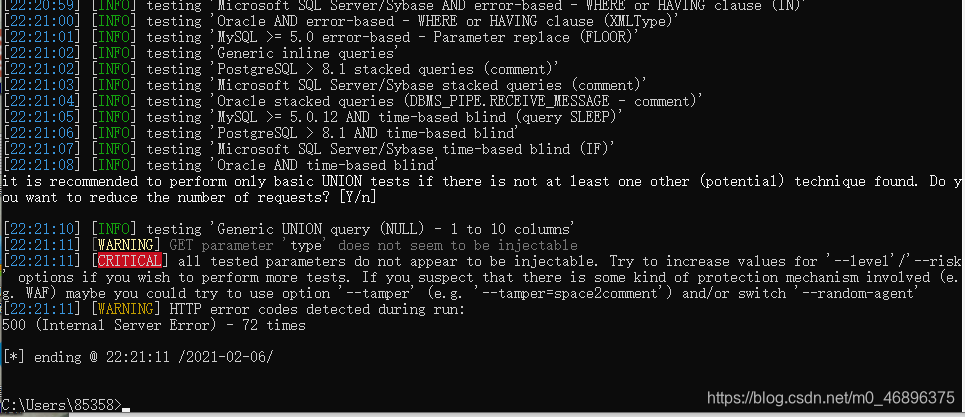

啊这,我反手就掏出sqlmap一把梭,结果又是啪的一下,依然非常快啊

wdnmd,既然梭不出来那我自己手注一下试试,因为sqlmap梭不出来,所以我就直接上手了各种绕过(太多太傻逼了这里就不一一举例了)

总之噼里啪啦一顿虎b操作之后我又回到了最初的起点,呆呆的站在屏幕前。。。

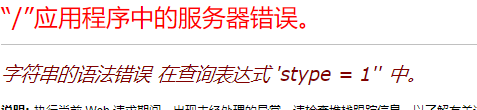

然后我观察了一下发现它报错是这样的

于是我反手试了一下 ‘1’

(其实这里已经提示了,数据类型不匹配,'1’是字符型,那么说明这里接收的数据类型应该是int型。然而此时我并没有反应过来)

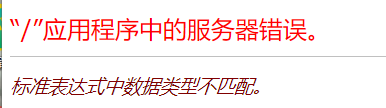

我反手把type改成了stype

wdnmd,更错了。然后我这个帅(sha)b终于从梦中惊醒反应过来,反手一发and 1 = 1和and 1 = 2,噢,搜得是内~

接下来因为网站数据库是access,access没有数据库的概念,所有的表都是在同一个数据库下,所以,只能用枚举的方式去猜测判断存在哪些表,于是我就开始了admin,user,users,passwd,password,mima,yonghuming。。。

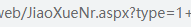

就在努力了十分钟依然未见成效的我快要放弃的时候,突然灵光一闪,瞟了一眼url,

然后直接打了一发1+and+exists(select*from+jiaoxuenr)过去

欸,喜闻乐见,终于正常了,之后就是常规操作了,因为是测试所以点到为止,美滋滋~收工收工。

结语

这里主要想跟师傅们分享的一点就是各种信息收集的重要性,不仅是子域名、c段这些东西,偶尔在特定场合下也需要注意一下网站结构和内容、url等,这里就是半天猜不出表名,要是早去浏览一遍网站内容应该很快就会出来,硬莽白白浪费了大把时间。