目录

网络地址配置

IP地址 子网掩码 网关 DNS

1、确认系统的网卡信息和ip地址

ip addr

eth0 00:0c:29:fc:30:79

eth1 00:0c:29:fc:30:83

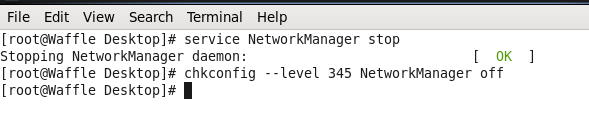

2、关闭networkmanager服务

service NetworkManager stop

chkconfig --level 345 NetworkManager off

在开始配置IP地址之前,要先关闭当前这个操作系统已经开启的一个服务(NetworkManager)

这个服务在6版本里会帮你管理你网卡的网络地址(对于本次用命令配置IP没有什么太多帮助,反而会有反作用,建议关掉)

service NetworkManager stop

为了不影响以后实验,永远不要开启它,永久关闭:chkconfig --level 345 NetworkManager off

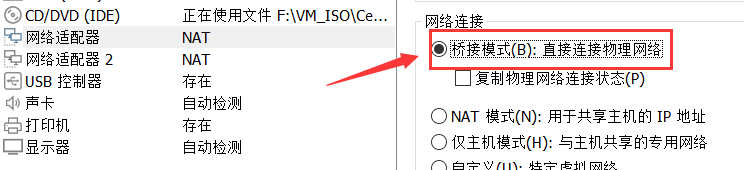

让我的其中一块网卡(比如eth0)在虚拟机里和我真实机的网卡做一个桥接,桥接的目的就是让我真实机和虚拟机处于同一个网络环境内(局域网)

下面就把我的第一块网卡进行桥接设定:

任选中一个,点击高级

把网络模式设置为桥接模式(原来默认是NAT模式),确定

桥接模式就是直接连接物理网络

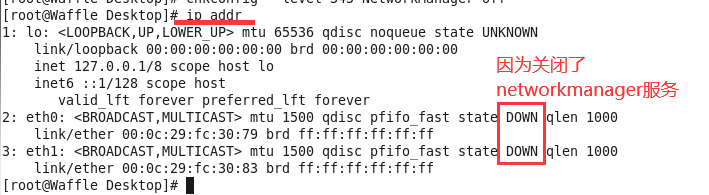

确定后当前状态:ip addr

3、配置网络地址

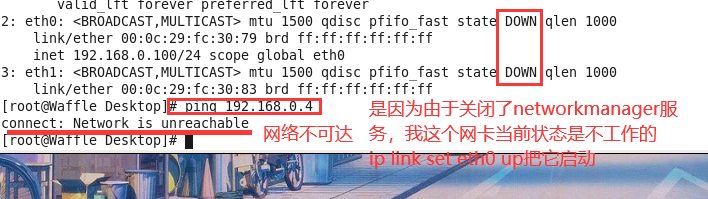

ip link set eth0 up

ip addr add 192.168.0.100/24 dev eth0(配ip)

ip route add default via 192.168.0.1 dev eth0(配路由)手工配置DNS:

[root@Waffle Desktop]# vim /etc/resolv.conf (它就是dns的解析文件,要记录dns就往里面写)

这个文件打开以后只需要随便找一行写上:

nameserver 你知道的dns服务器地址

比如:nameserver 202.106.0.20

ip addr add (只需要把对应的ip地址和对应的网络设备名称写上就行,写的网络地址要和真实机网络地址一样(网络地址一样就是网段要一样),刚刚选的是桥接)

ip addr add 192.168.0.100/24 dev eth0(dev后加设备名称)

如果不想要这个ip地址把add换成del就行了:ip addr del 192.168.0.100/24 dev eth0

试一下这个地址能不能ping通我的windows(内网)

ip link set eth0 up

现在就能ping通真实机了

能不能ping通真实机实际上取决于真实机是否开启了防火墙

ping一下外网看看

添加路由表:

[root@Waffle Desktop]# ip route add default via 192.168.0.1 dev eth0(设定默认网关)

[root@Waffle Desktop]# ip route 查看路由表

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.100

default via 192.168.0.1 dev eth0

ping一下外网看看:

访问一个网站看看:

nslookup www.baidu.com(手工解析)验证我能不能通过dns解析百度——》不行(因为当前操作系统没有配置DNS)

nslookup的意思是利用本地所记录的dns服务器地址将我当前的域名发送给那个地址,那个地址会给我返会www.baidu.com这台主机它自己的ip地址,我通过这个ip才能访问这个域名

如果我直接拿一个域名去访问没有对应IP地址关系,实际上是访问不了的

手工配置DNS

[root@Waffle Desktop]# vim /etc/resolv.conf (它就是dns的解析文件,要记录dns就往里面写)

这个文件打开以后只需要随便找一行写上:

nameserver 你知道的dns服务器地址

比如:nameserver 202.106.0.20

打开火狐浏览器,输入百度看能不能出主页,能出主页就说明配置ip地址的实验就成功了

以上就是配置IP地址的全过程(这个配置IP地址只是临时配置,下面讲解如何让这个配置的IP地址永久生效)

通过配置文件配置网络地址(让配置的IP地址永久生效)

以上配置的IP地址当服务器或者虚拟机重启之后就会失效,下面讲解如何让IP地址永久生效

eth0 IP设定为192.168.1.254/24 无网关

eth1 IP设置为172.16.1.254/24 无网关

linux操作系统中管理网卡的配置文件:/etc/sysconfig/network-scripts/(配置文件都在etc下)

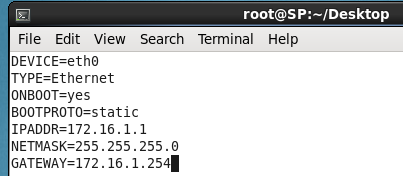

[root@Waffle network-scripts]# vim ifcfg-eth0 打开第一个网卡的配置文件

DEVICE=eth0 网卡设备

TYPE=Ethernet 类型

ONBOOT=yes 是否允许network服务管理该文件

BOOTPROTO=static 静态获取IP地址(也就是手工配置)

IPADDR=192.168.1.254

NETMASK=255.255.255.0

同理:[root@Waffle network-scripts]# vim ifcfg-eth1 操作如上

设定完后怎么生效?重启一下network服务

/etc/init.d/network restart

总结:

vim /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE=eth0 网卡设备

TYPE=Ethernet 类型

ONBOOT=yes shi 是否允许network服务管理该文件

BOOTPROTO=static 静态获取

IPADDR=192.168.1.2

NETMASK=255.255.255.0

GATEWAY=192.168.1..254

DNS1=

DNS2=

让当前配置生效命令:

service network restart

实验:

1、将中间那台路由器连到虚拟交换机上(centos6-1)

2、打开一台XP,桥接到vmnet2,配置IP、网关(winxp-1)

看一下能不能互相PING通

3、配置服务器(centos6-2)

连接到vmnet3:

另外一个网卡用不到

通过配置文件配置网络地址:

vim /etc/sysconfig/network-scripts/ifcfg-eth0

记得重启network服务:service network restart

尝试用172.16.1.1去ping 对方1

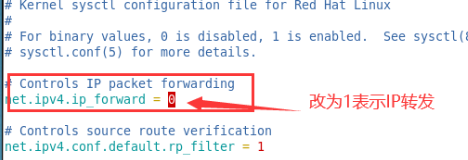

4、配置路由 开启路由功能(centos6-1)

要想开启路由功能,路由功能其实是内核中的一个功能,要想用要开启它的配置文件

vim /etc/sysctl.conf(内核的配置文件)

执行sysctl -p后生效

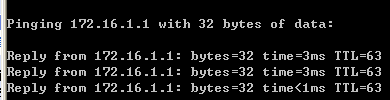

回到centos6-2去ping 192.168.1.1

到winxp上去ping172.16.1.1发现目标主机不可达

原因是因为centos6-1开了防火墙(这个防火墙其实是会对路由转发进行限制)

iptables -nL(查看防火墙)

关闭防火墙:

输入setup

关闭防火墙后尝试用winxp去ping 对方主机172.16.1.1 通

用centos2去ping 192.168.1.1 通

日志文件的管理与应急分析

日志文件

/var(这个目录是常变文件存放目录,里面保存了操作系统经常变换的文件,像日志、邮件)

日志的分类

系统日志(记录了系统在运行过程中产生的的一些事件,有写可能是一些故障性的事件,有些可能就是一些正常事件)

massages里面存放系统日志

登录日志(就是操作系统 谁 什么时间 登录我 登录的时候输入的密码正确不正确 不正确在什么时间输入的...)

secure里面存放登录日志

程序日志(不同的程序有不同的程序日志,比如Apache,自己有自己的日志,运行的时候有没有错误?谁访问它?...)

日志的管理服务

日志访问的配置文件:/etc/rsyslog.conf

日志记录的日志级别:

debug, info, notice, warning, warn (same as warning), err, error (same as err), crit, alert, emerg, panic (same as emerg)

最不严重 -> 最严重

日志的异地备份(日志服务器建立)

这个日志不仅保留在本地,在异地也要做备份

如果别人拿到你的root权限

echo "" > /var/log/secure 直接清空你的登录日志,所以日志的异地备份至关重要。

实验:日志服务器的搭建

实验环境:

一台winxp :恶意登录客户机

两台Centos6.9 被登录服务器 日志记录服务器

实验目的:

了解日志备份服务器的搭建流程,通过搭建日志备份服务器,体会其重要意义。

配置被登录服务器端:

修改被登录服务器的配置文件

vim /etc/rsyslog.conf

登录日志的服务叫authpriv.* @对方主机IP:514 (*.*,前面的*表示服务名称,后面的*表示日志级别)

临时关闭防火墙

setup

配置日志记录服务器:

vim /etc/rsyslog.conf

因为发送端使用514端口发送数据,故接收端要开启TCP的514端口接收数据

配置收谁的日志,收完存哪

service rsyslog restart //重启生效

检查514端口是否开启

ss -antpl | grep 514(t代表tcp协议,l代表监听)

测试日志服务器是否正常工作

winXP 成功登录服务器

在日志记录服务器上生成了登录日志文件

模拟恶意攻击者删除日志情形

恶意客户机远程登录删除服务器日志

服务器上的登录日志被清空

而我们日志备份服务器上仍然会记录登录日志,防止了日志的丢失。