1. 背景简介

目标:Kali 爆破 Linux 密码,即etc/shadow文件。

因为从 Debian 11 / bullseye 系统 (适用于Kali)开始, 默认的密码哈希函数使用 yescrypt 。

因此之前 John the Ripper 的命令将无法再运行。

即使换不同的词典依然无法运行:

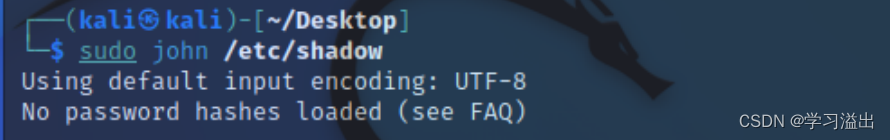

sudo john /etc/shadow

sudo john /etc/shadow --wordlist=/usr/share/john/password.lst

sudo john /etc/shadow --wordlist=/home/kali/Desktop/rockyou.txt

会报出如下错误:

Using default input encoding: UTF-8

No password hashes loaded (see FAQ)

2. John the Ripper 正确使用方法

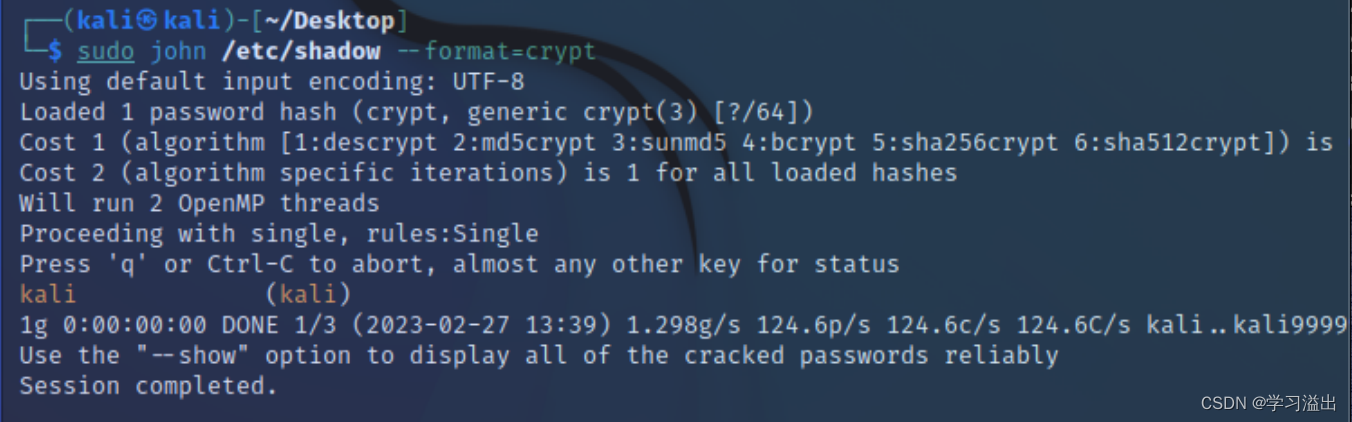

现在 John the Ripper 爆破linux的shadow文件时需要加上 --format=crypt

所以现在 John the Ripper 的使用命令为:

sudo john /etc/shadow --format=crypt

sudo john /etc/shadow --format=crypt --wordlist=/usr/share/john/password.lst

sudo john /etc/shadow --format=crypt --wordlist=/home/kali/Desktop/rockyou.txt

其中 /etc/shadow 为linux密码存放文件,也可以自己指定文件。

Kali机器自带rockyou词典的压缩包。文件目录是:/usr/share/wordlists/rockyou.txt.gz,解压后就能用。如果找不到,也可以在网上找一下rockyou.txt,这里也给个链接。

注意rockyou词典非常的大有14,341,564个不同的密码,跑的会很慢。

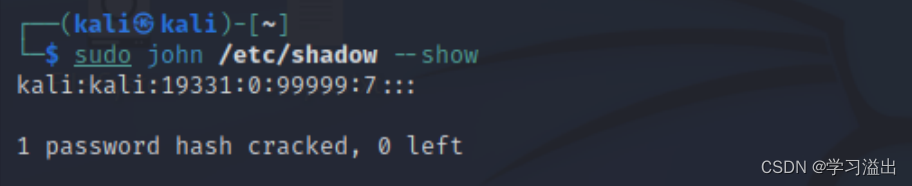

3. 显示结果

在找到密码后,如果不小心关掉窗口了可以使用 --show 来再次显示已经爆破的密码。

sudo john /etc/shadow --show

4. Reference

[1] https://security.stackexchange.com/questions/252665/does-john-the-ripper-not-support-yescrypt

[2] https://www.debian.org/releases/bullseye/amd64/release-notes/ch-information.en.html#pam-default-password

以上。