20,199,317 2019-2020-5 « attaque réseau et la pratique de la défense » Semaine 5 offres d'emploi

1. Le contenu pratique

1.1 pile protocole réseau TCP / IP attaque Vue d'ensemble

-

attributs de sécurité réseau et le mode attaque des

attributs de sécurité réseau : la confidentialité, l' intégrité, la disponibilité, l' authenticité, la non-répudiation des

cyber - attaques en mode fondamental : l' interception, l' interruption, la falsification, la contrefaçon

-

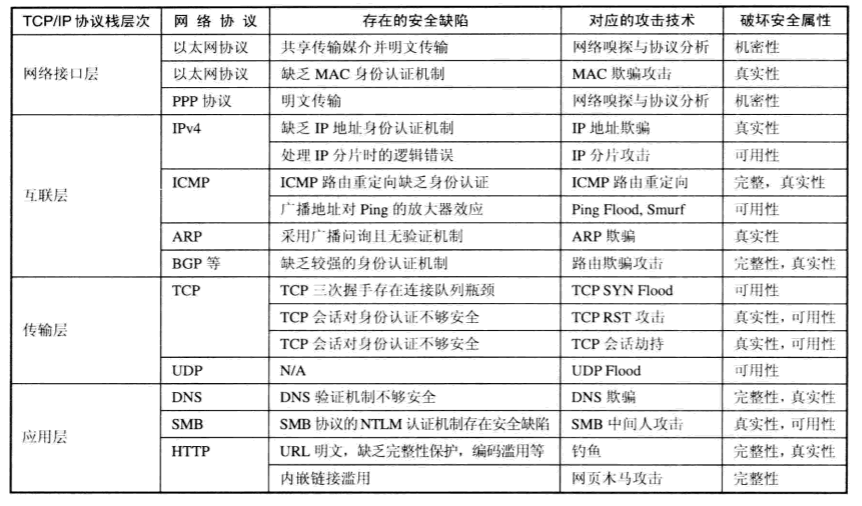

vulnérabilités et des techniques d'attaque de sécurité de la pile de protocole de réseau TCP / IP

protocole de réseau TCP / IP utilisé dans la conception du modèle hiérarchique, dans la couche d'interface réseau, une couche d'Internet, une couche de couche de transport et d' application, chaque couche est responsable des fonctions différentes, chacune ayant un protocole de réseau correspondante. Les protocoles réseau à chaque niveau il y a un certain problèmes de sécurité ou des défauts de conception, est également une des techniques d'attaque correspondantes sont apparues, comme suit:

-

techniques originales de falsification de paquets et des outils

dans une série d'attaques contre la technologie du protocole réseau TCP / IP, en plus de la technologie d'analyse renifleur et du protocole réseau précédemment expliqué, le plus populaire est l' usurpation d' identité (spoofing). Usurpation d' identité technique nécessite la réalisation d' un attaquant de contrefaire un paquet réseau spécialement conçu envoyé à l'hôte cible, ils ont attaqué dans une interview avec le traitement de ces messages forgés.

En plus de leurs propres messages faux de programmation, vous pouvez également utiliser des attaques de spoofing peut mettre en œuvre divers outils logiciels, tels que Netwox, qui est l' un des très puissant et facile à utiliser boîte à outils open source, vous pouvez créer TCP / UDP / les paquets de données IP.

attaques de protocole de couche réseau 1.2

1.2.1 usurpation d'adresse IP source

-

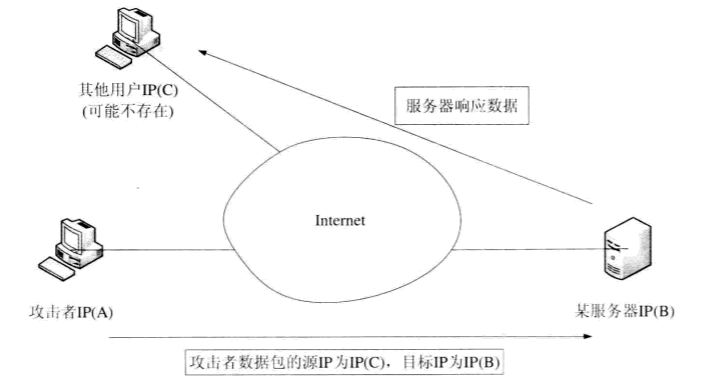

l' usurpation d'adresse IP source (IPSpoofing) fait référence à l'attaquant paquets IP forgé avec adresse source de faux pour envoyer, afin de cacher l'identité de l'expéditeur, à des fins de contrefaçon d' autres ordinateurs.

-

adresse IP source principe de l' usurpation d' identité : la cause racine de l' usurpation d'adresse IP source peut y parvenir: le protocole IP utilise l'adresse de destination dans le paquet conçu seule voie vers l' avant, plutôt que de vérifier l'authenticité de l'adresse source. Lorsqu'un routeur transmet les paquets IP, seul le chemin de routage recherche d'adresse IP cible pour la transmission de paquets jusqu'à ce que la cible de distribution, et non les paquets de données depuis l'adresse source qui est vraiment prétendre être vérifiée, un diagramme schématique d'usurpation d'adresse IP de source comme le montre:

-

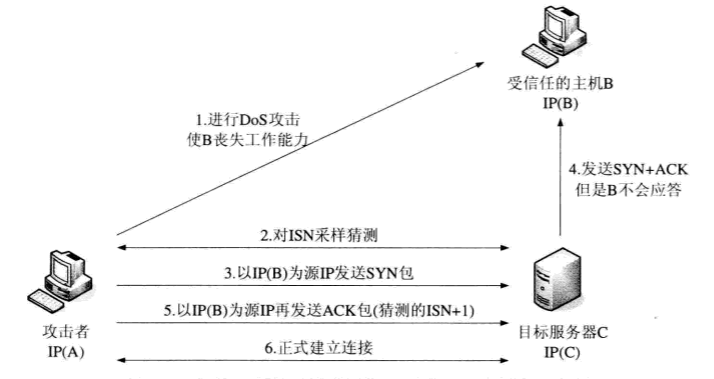

Utilisation de l'usurpation d'adresse IP de source pour le processus d'attaque IP :

dans lequel:

la première étape Objectif: Effet éviter processus d'usurpation d' identité après avoir reçu le paquet de réponse;

application Step: numéro de séquence TCP se réfère à l'hôte cible initial accepter les paquets SYN ci - après, la valeur de retour SEQ un message SYN / ACK, l'attaquant seulement ensuite en outre forgé paquet ACK, la valeur d'accusé de réception est réglé correctement pour l'hôte cible ISN + 1, il peut être vérifié hôte cible, le vrai établir une connexion, à l' effet tromper. -

adresse IP source des contre - mesures charrier de :

(1) au moyen d' un numéro de séquence initial aléatoire, un tel attaquant distant ne peut pas deviner l'adresse source camouflage d'usurpation établir un numéro de séquence de connexion TCP;

(2) en utilisant un protocole de réseau tels que la sécurité de couche de transport IPsec, Crypter paquet de données transmis;

(3) sur la base de la politique de confiance pour éviter d' utiliser des adresses IP, le mécanisme d'authentification utilisateur basé sur l' algorithme de chiffrement au lieu de la politique de contrôle d'accès;

(4) dans le mode de réalisation de routeurs et passerelles de filtrage de paquets.

1.2.2 ARP spoofing

-

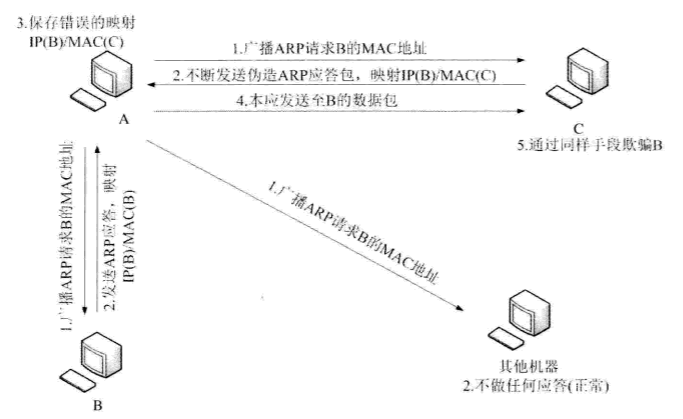

l' usurpation d' identité ARP (ARP Spoofing) lorsqu'un attaquant transmet des messages ARP sur un réseau câblé forgent Ethernet ou Ethernet sans fil, une usurpation d' identité IP faux de l'adresse MAC correspondant au particulier, de manière à atteindre l'objectif de techniques d'attaques malveillantes.

-

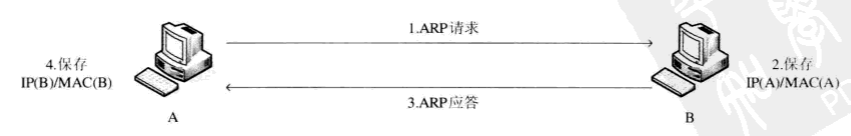

protocole ARP pour terminer l'adresse IP à des étapes de traitement de mappage d'adresses MAC sont suit en tant que:

(1) dispose d' un cache ARP (ARP Cache) sur chaque équipement hôte, maintient une adresse IP de mappage et l' adresse MAC du réseau a accès à des hôtes sur le cache ARP relation;

(2) lorsqu'un hôte doit envoyer un paquet à l'hôte de destination, d' abord vérifier si l' adresse MAC de l'adresse IP de l' hôte de destination correspondant à son propre cache ARP. Dans ce cas, les paquets de données envoyés directement à l'adresse MAC, sinon, il envoie un paquet de diffusion de requête ARP, recherche l'adresse MAC de l'adresse IP de l' hôte de destination correspondant au segment du réseau local,

en (3) segment local LAN hôtes après réception de ce paquet de requête ARP, il vérifie le paquet IP de destination coïncide d'adresse avec sa propre adresse IP, sinon identique, d'ignorer ce paquet de données, si le même, la première adresse IP source de noeud et l' adresse MAC les relations de cartographie ajouter à leur cache ARP. Si elle se trouve dans les entrées du cache ARP pour l'adresse IP existe déjà, il est écrasé, et transmet ensuite un paquet de réponse ARP, à se dire qu'ils trouvent qu'il est l'adresse MAC du nœud au nœud source;

(4) reçu dans le noeud source l'adresse IP de l' hôte de destination après paquet de réponse ARP, et l'entrée de table de mappage d'adresses MAC obtenue à son cache ARP, et utiliser ces informations pour lancer la transmission du paquet, si le nœud source ne reçoit pas une réponse ARP package, il a déclaré la requête ARP a échoué. requête ARP et de réponse dans le cas , comme indiqué ci - dessous:

-

Le processus d'attaque ARP :

-

mesures de prévention des attaques ARP

clé de liaison de la statique à l'adresse IP et la relation de mappage d'adresses MAC de l'hôte, en utilisant les outils de prévention ARP correspondants, l'utilisation du segment de sous - réseau virtuel VLAN la topologie du réseau et de chiffrement pour la transmission de données afin de réduire les conséquences néfastes telles que les attaques de ARP.

1.2.3 ICMP redirect voie d'entrée

-

les attaques de redirection ICMP d'itinéraire (redirection ICMP attaque) des moyens que l'attaquant routeur envoie le masquage des paquets de commande de chemin de routage ICMP falsifiée, de telle sorte que le chemin de routage hôte cible choisi dictée par l'attaquant de renifler ou une attaque charrier technique.

-

ICMP redirect principe de routage de mécanisme : redirection ICMP est principalement utilisé pour le routage des paquets de données à la disposition des défaillances du réseau, lorsque les changements de topologie du réseau, défaillance du réseau peut conduire à un hôte en utilisant le routage non optimisé pour envoyer des données, puis routeurs peuvent utiliser le message de redirection ICMP pour mettre à jour la table de routage de l' hôte, de sorte que l'hôte pour le changement de l' environnement réseau, re-sélectionner un chemin de routage plus optimale à des données d'émission, afin d' améliorer l'efficacité de transmission du réseau.

-

redirection d'itinéraire ICMP techniques d'attaque :

(1) noeud attaquant utilise l' usurpation d'adresse IP source, faisant passer l' adresse IP de la passerelle pour envoyer des paquets de redirection ICMP est des noeuds malveillants et définit l'adresse IP spécifiée des nouveaux nœuds malveillants routeur ;.

( 2) est le noeud attaqué après avoir reçu le message, la vérification de l' état sera limite, puisque le paquet ne viole pas les contraintes, et donc seront reçues nœuds malveillants est sélectionné comme un nouveau routeur ( par exemple, la passerelle) attaque noeud;

( 3) attaque routage noeud d'acheminement peut ouvrir, en qualité d'un intermédiaire, d'être attaqué noeud pour communiquer avec des réseaux externes surveillent le reniflement ensemble, l' usurpation ARP obtenir l'effet des attaques similaires;

(4) pendant le processus de transfert, en fonction de la redirection du routeur ICMP les principes de conception du mécanisme, en raison, à savoir par une attaque directe à partir du nœud précédent est la passerelle vers le réseau externe pour le chemin de routage peu meilleure voie d' acheminement après itinéraire de saut d'orientation lourd, donc un noeud d'attaquant à la pile de protocoles peut être noeud attaqué envoyer un message de redirection un ICMP, initialement désigné comme le nouveau routeur de passerelle, ce message trompera chemin de routage Restauré à l'état normal d' origine, qui est la voie ICMP réorientent l' attaque dans un très intéressant phénomène des « mensonges et vérité ». -

redirection ICMP voie défense d'attaque : Selon un certain type de filtrage des paquets ICMP, filtrage des paramètres de pare - feu pour le paquet de redirection ICMP est déterminée non pas des routeurs locaux.

1.3 Transport Couche d'attaque

1.3.1 TCP RST attaque

- Drapeau dans l'en-tête TCP a un peu « reset », une fois que le drapeau est 1, l'hôte reçoit le paquet de données est immédiatement débranche la connexion de session TCP. TCP attaque RST est d'utiliser ce principe de communication d'interruption, attaque hôte C peut surveiller la communication à la fois par l'un mode renifleur, connexion TCP entre le B, après avoir obtenu la source, l'adresse IP de destination et le port, et le numéro de série, ainsi que la source IP communications adresse charrier une dissimulée, l'envoi d'un paquet de réinitialisation TCP à la partie de communication, dans le cas d'assurer numéro de séquence de la cohérence et le numéro de port TCP se situe dans la fenêtre, et pour fermer la connexion TCP directement, ce qui entraîne dans un réseau de communication communiquent à la fois normale interruption, à l'effet d'un déni de service.

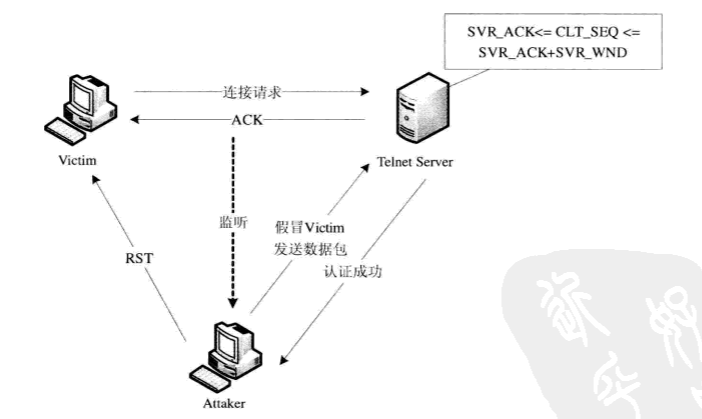

1.3.2 attaques de piratage de session TCP

-

Procédé d'attaque :

dans lequel, attaquant de section de moniteur charrier attaque intermédiaire mode de réalisation par l' ARP, reniflant l' acquisition d'un contenu de communication entre le serveur telnet et victime, après une authentification réussie, étant donné que la valeur d'accusé de réception entre le serveur telnet génère ne correspondent plus à chaque autre « tempête ACK « après que les paquets injectent dans la machine d'attaque, le client après avoir reçu les paquets de réponse du serveur, vous trouverez la valeur ACK est incorrecte, et le serveur renvoie un paquet ACK contenant attend des valeurs ACK, désire rétablir la synchronisation état, le serveur reçoit la victime de paquets ACK, il trouvera qu'il ne répond pas à la condition de réception, il retourne à nouveau un paquet ACK, constitue ainsi une boucle infinie, le réseau envoie un retour ACK - et - vient, jusqu'à ce que l' un des ACK en raison de la congestion du réseau ou d' autres raisons perdues jusqu'à présent. -

Les mesures de prévention :

(1) la source désactiver le routage sur l'hôte, la liaison statique table de mappage IP-MAC pour éviter l' usurpation ARP, citation et de filtrage des messages de redirection ICMP, ces trois mesures peuvent empêcher les attaquants deviennent les communications entre l'intermédiaire de deux flancs, d'effectuer des attaques de détournement de session.

(2) un mécanisme de chiffrement de la couche réseau, à savoir le protocole IPsec, pour empêcher des attaquants pour renifler des informations de clé de port et le numéro de série sur la couche de transport de réseau.

L'existence de tempête ACK, ou tout autre message trompeur (3) pour voir le réseau, détecter efficacement des attaques de session TCP détournement.

TCP SYN Flood 1.3.3 refus de service

- SYN Flood attaques : L'attaquant envoie l'hôte victime d' un grand nombre d'adresses source contrefaite de paquets TCP SYN, l'hôte victime allouer les ressources nécessaires, puis revenir paquet SYN / ACK à l'adresse source, source et attente pour le paquet retour ACK. Si la structure de l'adresse source de la substance active, il retournera une connexion de paquets RST directement, mais la plupart de l'adresse source forgée est inactive, le port source ne sera jamais revenir paquet ACK Dans ce cas, l'hôte de la victime continue d'envoyer des paquets SYN + ACK et le mettre dans la file d'attente des ports, le port ne répond pas correctement pour se connecter à d' autres machines, et , finalement , l'hôte de la victime avait refusé de servir .

1.3.4 UDP Flood refus de service

- Principe UDP Flood déni de service : envoie un grand nombre de paquets UDP à l'hôte cible et le réseau, entraînant de levage de charge importante hôte cible de calcul ou d'un réseau cible de congestion du réseau, de sorte que l'hôte de destination et le réseau dans un état inutilisable, ce qui des attaques par déni de service.

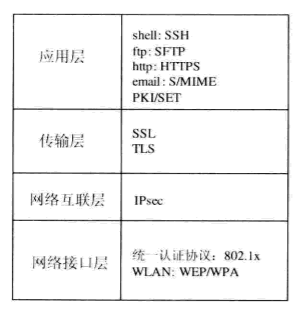

1.4 protocole réseau TCP / IP mesures de prévention des attaques de pile

-

La détection, la prévention et le renforcement de la sécurité

dans la couche d'interface réseau , la principale détection de menace pour la sécurité et la prévention du réseau renifleurs pour détecter le point de contrôle LAN, répartis autant que possible et d'optimiser la structure de réseau sur la conception du réseau, la passerelle vers le chemin critique, routeurs et autres équipements pour la protection stricte de sécurité.

Sur la couche Internet , vous pouvez utiliser une variété de techniques de détection et de filtrage pour détecter et prévenir les attaques spoofing de réseau qui peuvent survenir, l' amélioration des politiques de sécurité pare - feu, routeurs et périphériques de passerelle pour les serveurs critiques utilisent la liaison statique table de mappage IP-MAC, utiliser la communication de cryptage du protocole IPsec mécanismes de prévention.

Dans la couche de transport , le cryptage de transport et d'un mécanisme de contrôle de la sécurité basée sur les services orientés connexion et sans connexion, y compris l' authentification, le contrôle d' accès et ainsi de suite.

A la couche d'application , l'utilisation du chiffrement, l' authentification au niveau utilisateur, la technologie de signature numérique, l' autorisation et de la technologie de contrôle d'accès, ainsi que d' une technologie de sécurité d'accueil, telles que l' audit, la détection d'intrusion et ainsi de suite. -

protocole de sécurité des réseaux

principaux protocoles de sécurité réseau à tous les niveaux dans le protocole TCP / IP comme suit:

-

Le protocole Internet de nouvelle génération

par rapport à IPv4, IPv6 présente les avantages suivants:

(1) IPv6 dispose d' un espace d'adressage plus grand.

(2) IPv6 en utilisant une plus petite table de routage.

(3) IPv6 ajoute le support support multidiffusion et une convection renforcée.

(4) un support supplémentaire IPv6 pour une configuration automatique de

(5) IPv6 a une plus grande sécurité.

4. pratique

Netwox est un outil très puissant et facile à utiliser boîte à outils open source, vous pouvez créer des paquets de données TCP / UDP / IP, la mise en œuvre d'une variété d'attaques d'usurpation réseau. supports netwox commande structure de mode en ligne et l'envoi de paquets de faux, vous pouvez automatiser le processus par les scripts. La variété de la pratique sur l'utilisation de Netwox.

La pratique de VMware dans kali, SEED, metasploitable-linux ces trois machine virtuelle comme un environnement expérimental. Notez que trois machines virtuelles doivent être dans le même segment de réseau, les trois adresses IP et MAC Table:

| Virtual machine | adresses IP | adresse MAC |

|---|---|---|

| temps | 192.168.200.2 | 00: 0C: 29: 21: Quatre: bd |

| LA GRAINE | 192.168.200.3 | 00: 0C: 29: 82: 01: 3f |

| linux metasploitable | 192.168.200.125 | 00: 0C: 29: fa: dd: 2a |

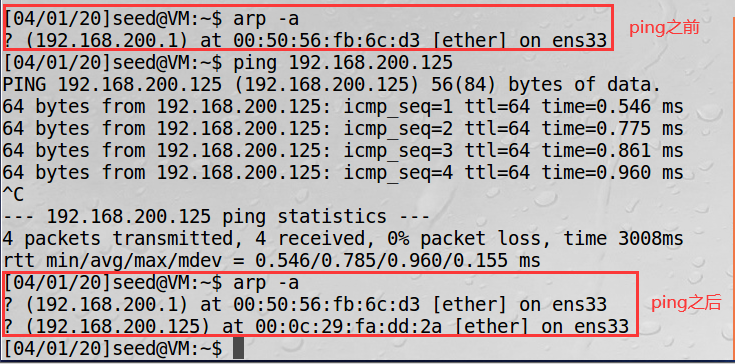

- attaque empoisonnement du cache ARP

kali attaquant intermédiaire, SEED, hôte metasploitable-linux tromper.

Procédé d'attaque est la suivante : kali respectivement, metasploitable Linux envoie usurpation de paquet de réponse forgé SEED, ces semences, les tables de mappage ARP relation metasploitable Linux cache sont IP (SEED) / MAC (kali ), IP (metasploitable -linux) / MAC (kali)

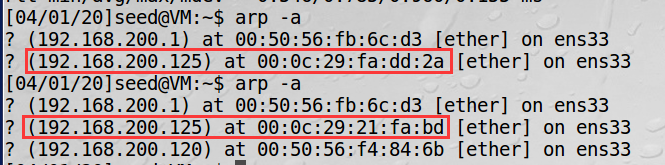

1, graine de ping-metasploitable Linux, établir une autre table de mémoire cache ARP, une commande d'entrée arp -apour afficher la table de mappage adresse MAC-IP comme suit:

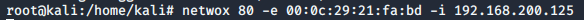

2, une commande d'entrée sur kalinetwox 80 -e 00:0c:29:21:fa:bd -i 192.168.200.125 //80代表netwox的第80号工具,即周期性发送ARP应答报,-e代表要改成的中间攻击者mac地址,-i代表要欺骗的主机ip地址

3, voir le tableau ci - SEED cache ARP, la table de cache se compare à la précédente

peut voir SEED table de cache ARP modifiée avec succès IP (metasploitable-linux) / MAC (kali)

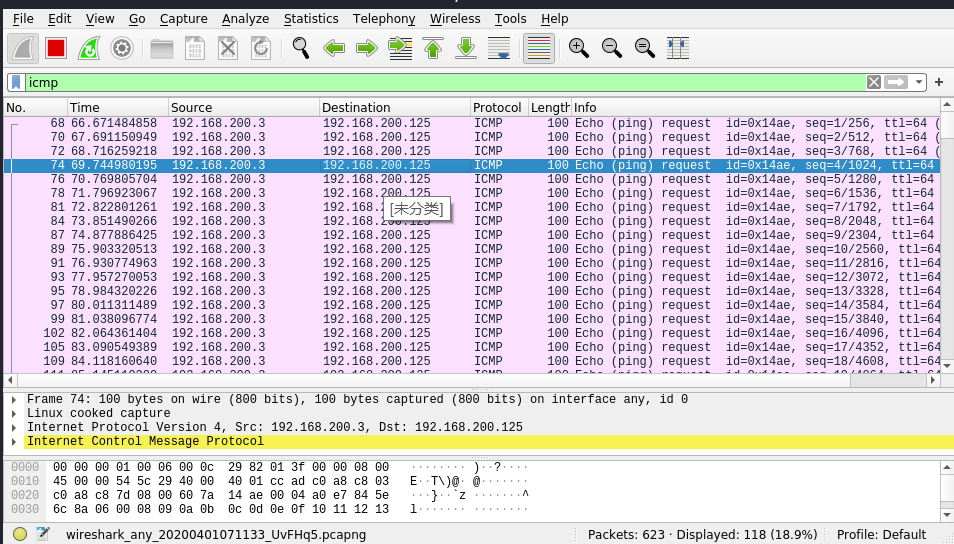

4, dans le kali Wireshark ouvert, SEED ping metasploitable-linux, vous pouvez être vu pour être envoyé pour aller chercher des paquets metasploitable-linux sur kali

- ICMP redirect attaque

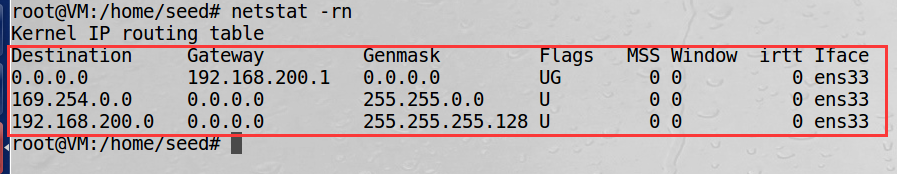

kali (192.168.200.2) comme l'attaquant, SEED (192.168.200.3) pour les victimes.

1, entrer la commande netstat -rn, vérifier la table de routage passerelle SEED obtenir 192.168.200.1

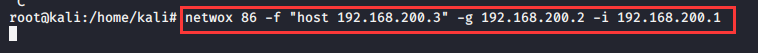

2, une commande d'entrée sur Kali netwox 86 -f "host 192.168.200.3" -g 192.168.200.2 -i 192.168.200.1, ce qui signifie l'utilisation d'outils Netwox n ° 86, renifla source du paquet ou l'adresse IP de destination 192.168.200.3, l'enverra un ICMP 192.168.200.1 au nom de l'adresse source du paquet redirection des paquets, de sorte que l'utilisation 192.168.200.2 comme la route par défaut.

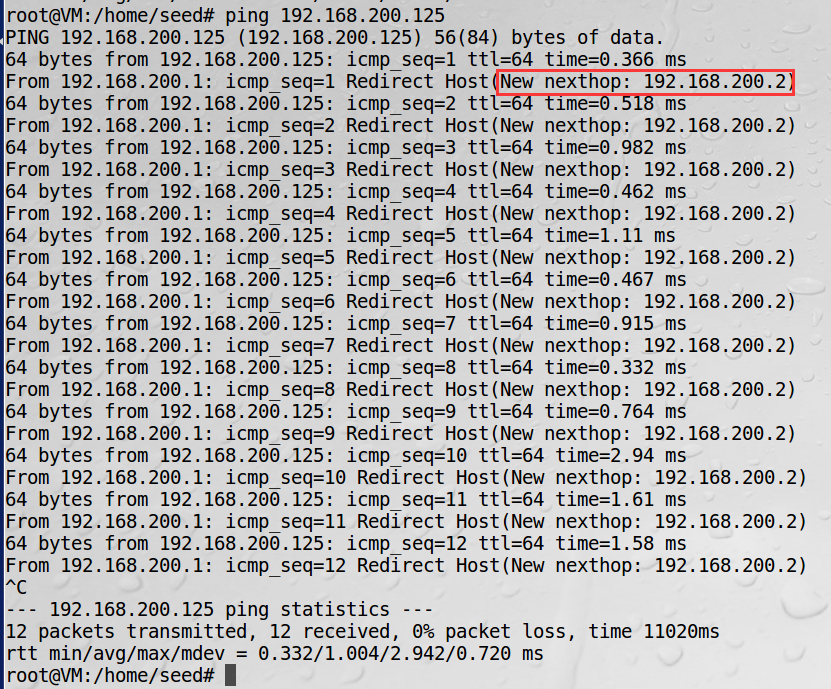

3, sur la graine ping 192.168.200.125, voir metasploitable-linux pour envoyer des paquets redirigés vers 192.168.200.2 (kali) sur

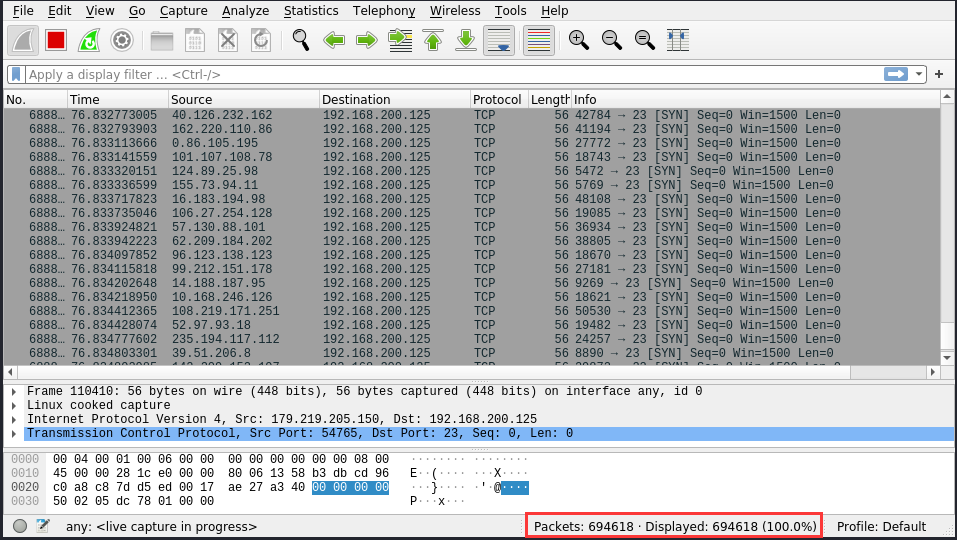

- Attaque SYN Flood

SEED client, metasploitable-linux comme serveur, kali pour l'attaquant.

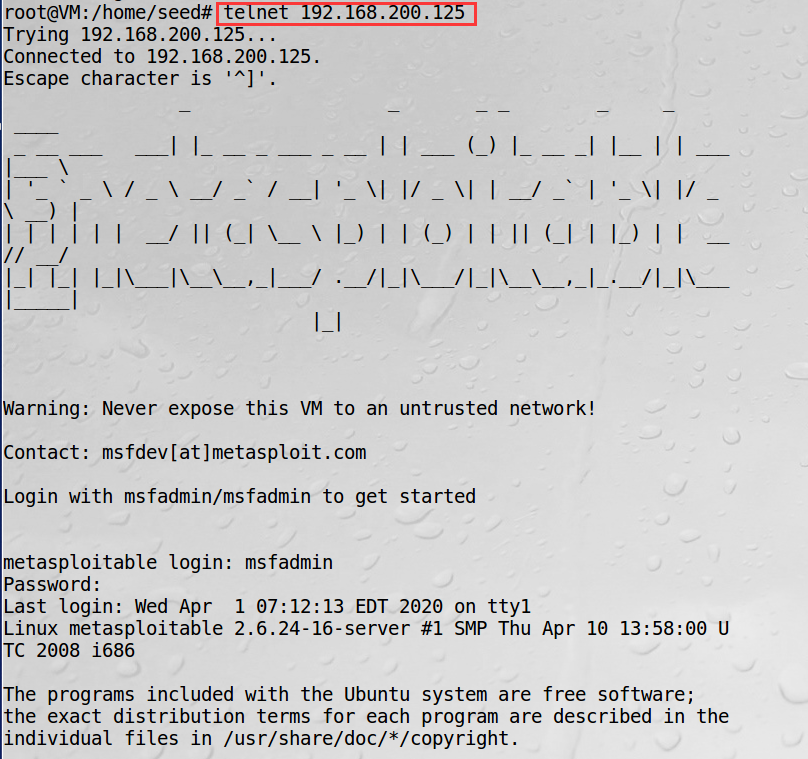

1, entrer la commande sur les semencestelnet 192.168.200.125serveur d'accès

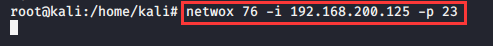

2, une commande d'entrée sur Kali netwox 76 -i 192.168.200.125 -p 23, ce qui signifie l'utilisation de l' outil 76 numéro de port netwox 23 est le serveur attaque SYN FLOOD

3, dans la Wireshark ouverte Kali, a trouvé un grand nombre de paquets envoyés à 192.168.200.125

4, sur la graine en entrant la commande de telnet 192.168.200.125nouveau pour accéder au serveur, l' accès ne peut être trouvée, ce qui indique que le port du serveur est écrasé

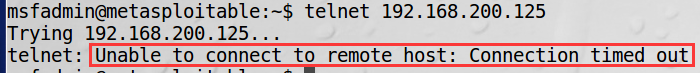

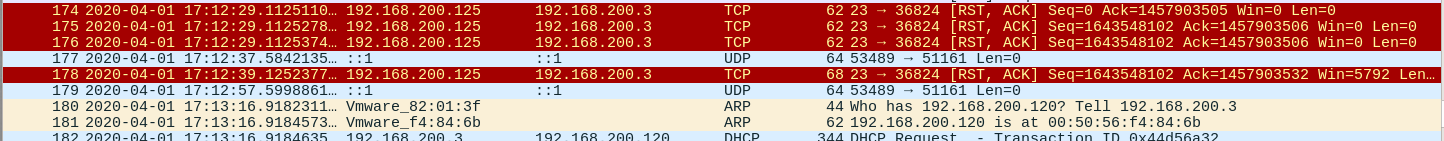

- TCP RST attaque

client SEED, metasploitable-linux comme serveur, kali pour l'attaquant.

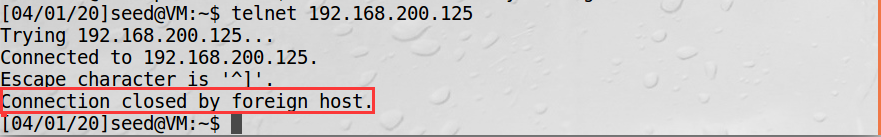

1, dans la graine de Wireshark ouverte, puis entrez une commandetelnet 192.168.200.125pour accéder au serveur

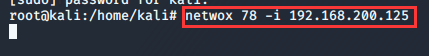

2, entrez la commande dans Kali netwox 78 -i 192.168.200.125, ce qui signifie que l'utilisation du numéro 78 outil netwox pour obtenir une attaque TCP RST sur le côté bâbord du n ° 23 service

3, sur la graine en entrant la commande de telnet 192.168.200.125nouveau pour accéder au serveur et a constaté que la connexion est rompue

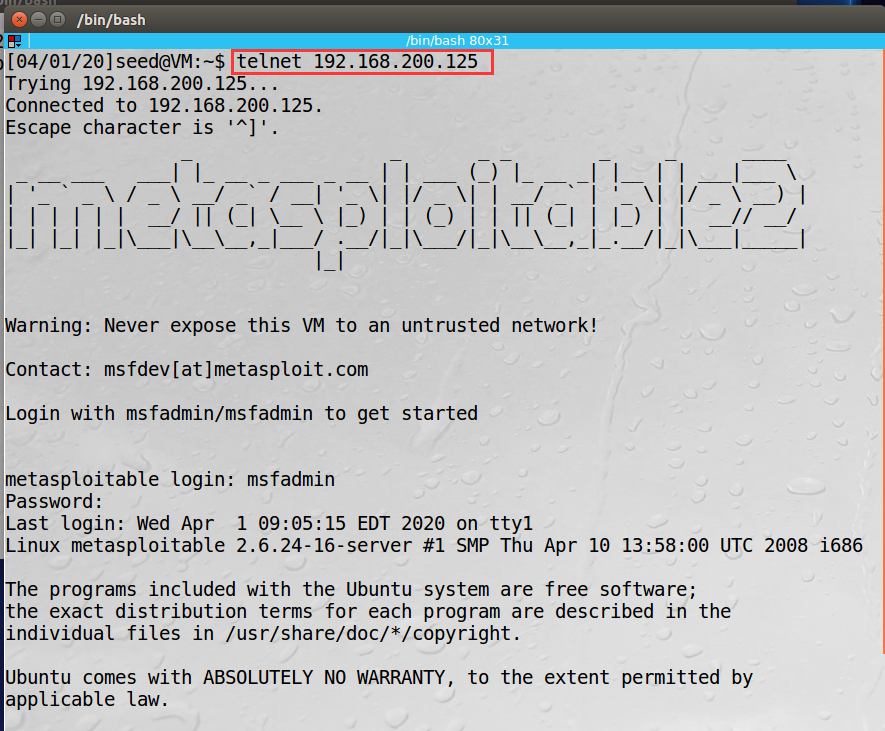

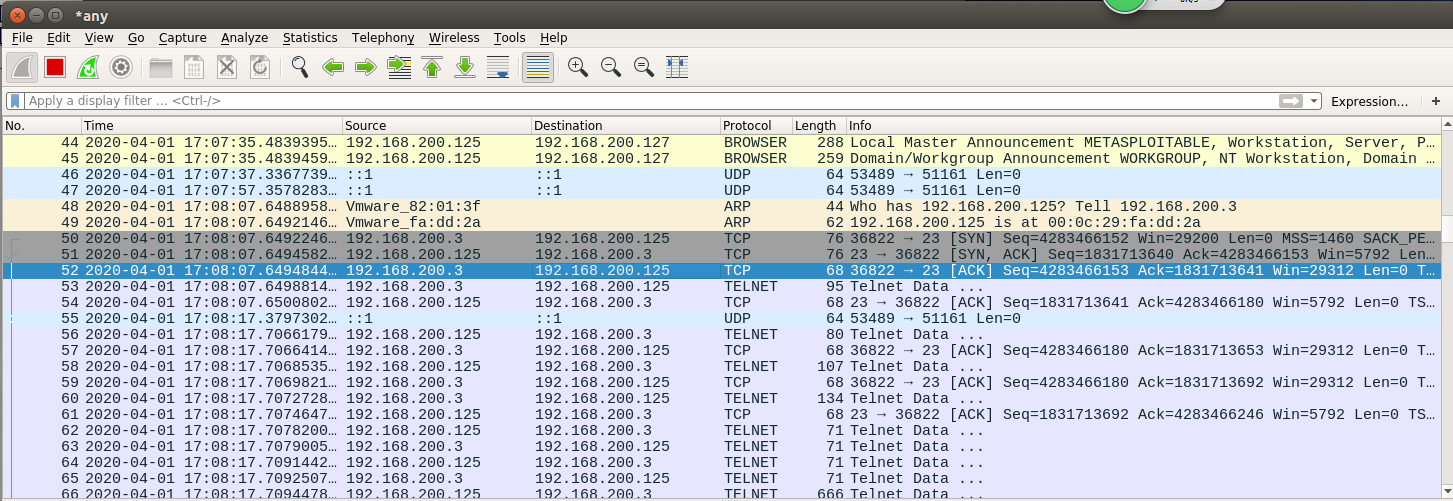

- attaques TCP session hijacking

client SEED, metasploitable-linux comme serveur, kali en tant que partie détournement session.

1, la commande d' entrée SEEDtelnet 192.168.200.125connexion metasploitable Linux, wireshark alors ouverte sur les données kali reniflement

2, à saisir facilement le SEED metasploitable Linux de l'utilisateur, telles que les commandes ls

3, et vu les données par paquets kali écoute de Wireshark trouvé que deux paquets, un L, est une s

3. Les problèmes et les solutions rencontrées dans l'étude

- Question 1: fenêtre SEED ne peut pas être couvert avec le client, ce qui pour vérifier la table de routage, les entrées sont un gâchis

- Problème 1 Solution: Installer les outils Vmware, le système de bureau se règle automatiquement sur l'affichage en cours. référence http://ask.zol.com.cn/x/6772395.html

- Question 2: XXXXX

- Problème 2 Solution: XXXXX - ...

4. Résumé de la pratique

Beaucoup du contenu de cette pratique, se sentant particulièrement la dernière pratique la pratique session TCP difficile, en plus de se sentir Netwox cet outil dispose d'une forte bonne, mais il faut aussi continuer à étudier l'utilisation pertinente de cet outil.