Des chercheurs du CitizenLab de l'Université de Toronto au Canada ont analysé les méthodes de saisie cloud de neuf fabricants : Baidu, Honor, Huawei, iFlytek, OPPO, Vivo, Samsung, Tencent et Xiaomi, Certains fabricants n'utilisent également aucune méthode de cryptage pour protéger le contenu saisi par l'utilisateur .

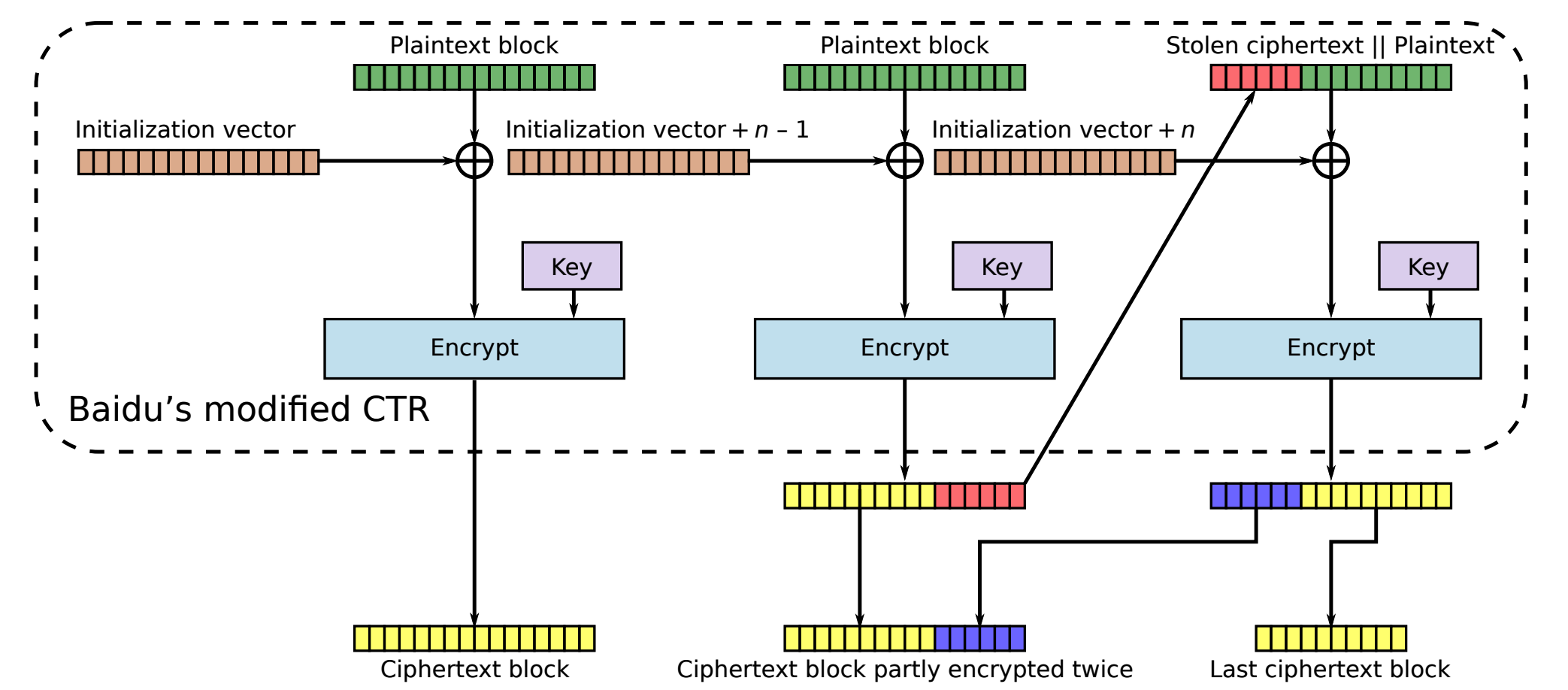

▲ Diagramme schématique du schéma de cryptage du mode BCTR utilisé par Baidu IME sur Android et iOS

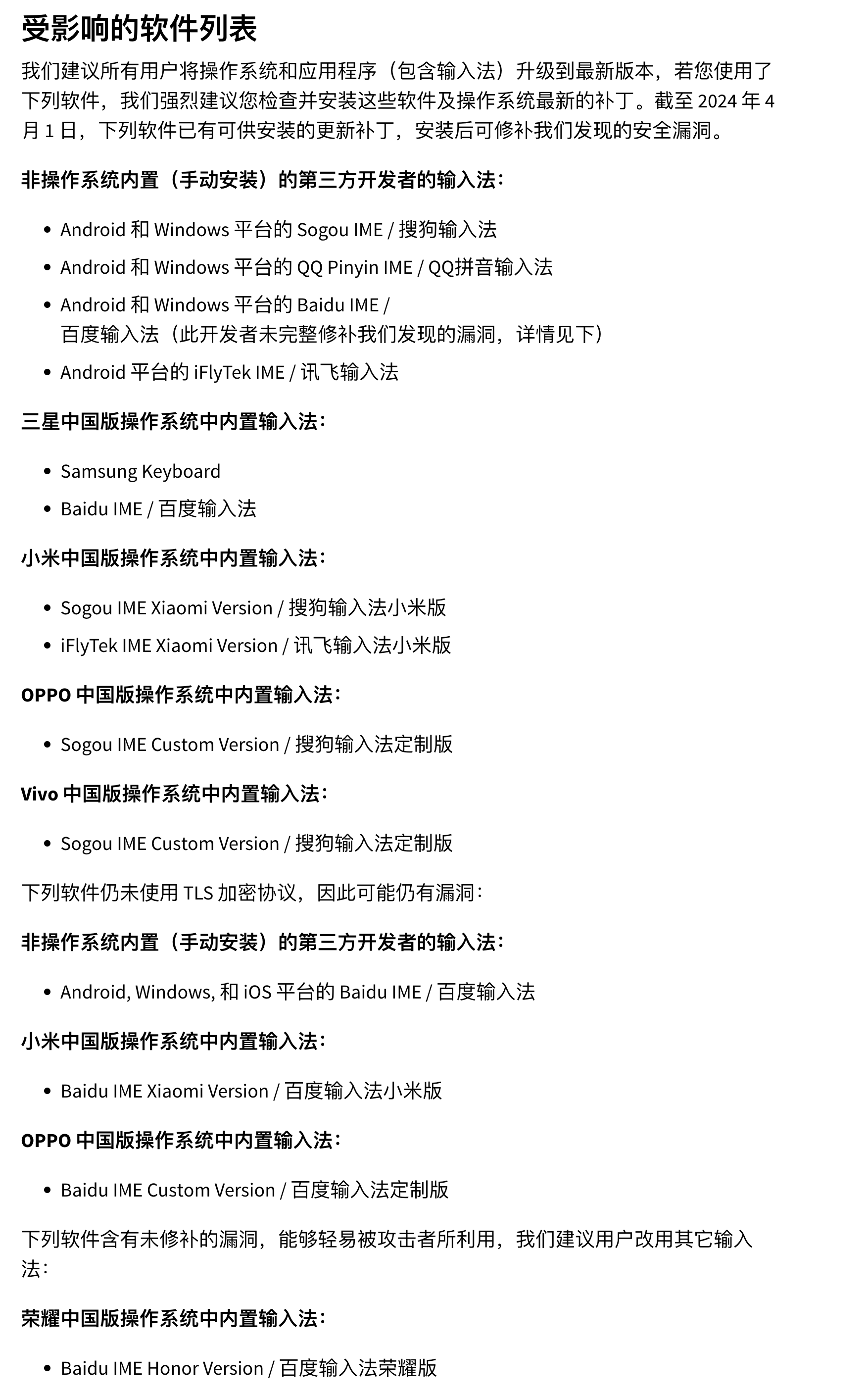

Les chercheurs ont soumis des rapports de vulnérabilité aux neuf développeurs concernés. La plupart des développeurs ont pris le problème au sérieux et ont répondu en corrigeant les vulnérabilités. Cependant, il existe encore quelques méthodes de saisie qui n'ont pas corrigé les vulnérabilités.

Parmi les applications de neuf fabricants testées, seuls les produits de Huawei n'ont détecté aucun problème de sécurité lié au téléchargement du contenu saisi par l'utilisateur dans le cloud. Chacun des autres fabricants possède au moins une application contenant des vulnérabilités, permettant aux attaquants de réseau passifs de surveiller l'intégralité du contenu. de la saisie de l'utilisateur.

Lien de référence

https://citizenlab.ca/wp-content/uploads/2024/04/CitizenLabReport175-keyboardvuln.pdf