Bienvenue dans le quotidien open source réalisé par la rédaction d'OSCHINA, mis à jour quotidiennement.

#2024.5.20

Les faits marquants du jour

Winamp Player prévoit d'"open source" le code source de la version Windows

L'équipe Winamp a annoncé qu'elle fournirait le code source de sa version Windows le 24 septembre et invite les développeurs du monde entier à contribuer - pour créer le lecteur parfait pour les utilisateurs Windows.

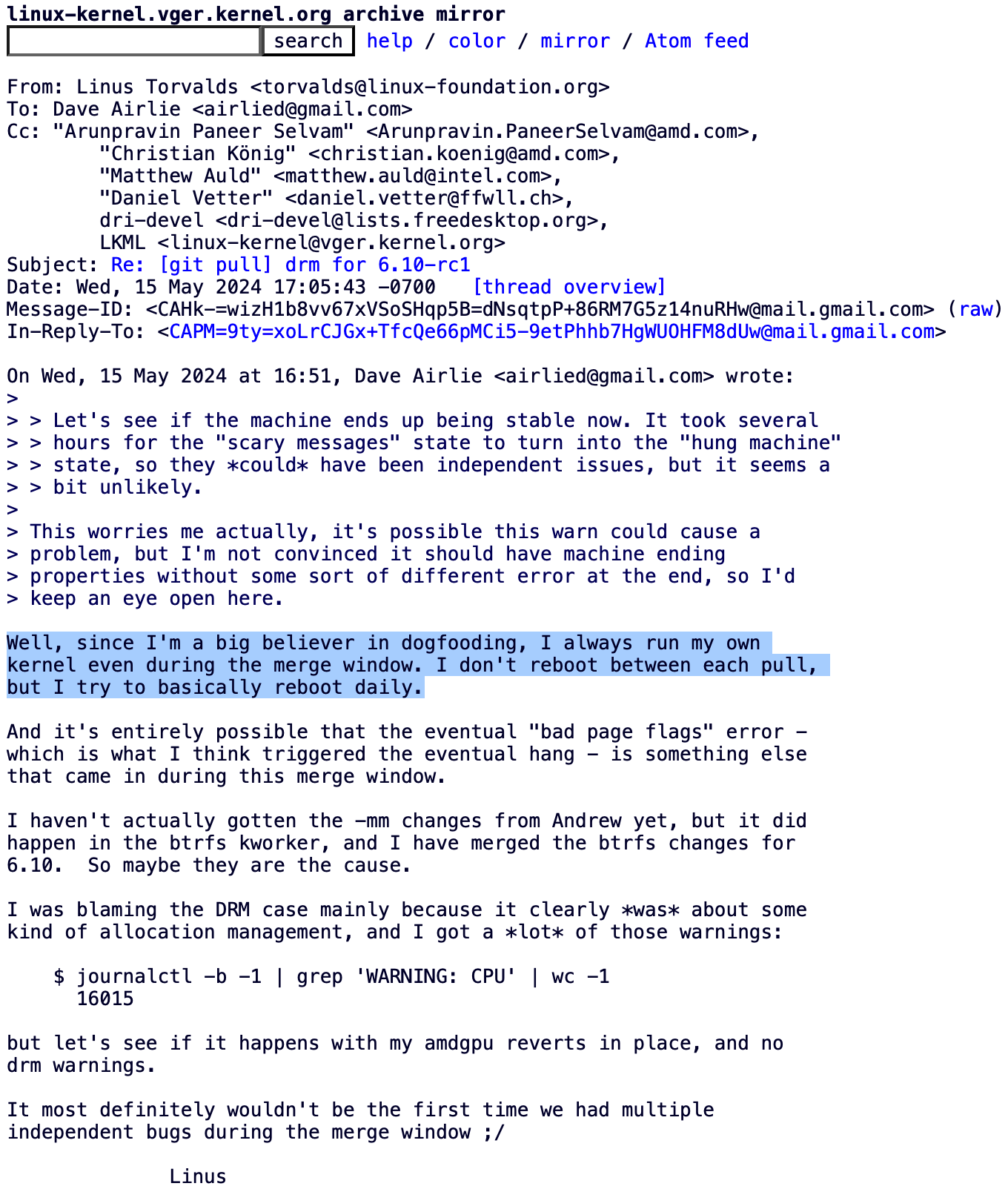

Linus est le plus actif dans la « consommation de nourriture pour chiens » !

Le noyau Linux 6.10 est actuellement en phase de développement candidat, et dans une liste de diffusion concernant le correctif de mise à jour du pilote graphique DRM, Linus Torvalds s'est décrit comme un véritable partisan du « dogfooding » .

Linus a "dogfooding", construisant sa propre version du noyau même pendant les fenêtres de fusion occupées - puis exécutant le dernier code du noyau Linux sur les machines de développement AMD . Bien entendu, il ne redémarre pas la machine à chaque fois qu’il extrait un nouveau code, généralement tous les jours.

Apple utilise le « géofencing » pour autoriser uniquement les moteurs de navigateur tiers à fonctionner sur les appareils de l'UE

Le média technologique The Register a rapporté en exclusivité qu'Apple se conformait à contrecœur à la législation de l'UE et autorisait les moteurs de navigateur tiers à fonctionner sur ses appareils iOS, mais utilisait des géofences (Geofences) - permettant uniquement aux appareils situés dans l'UE d'exécuter des moteurs de navigateur tiers. moteurs , ce qui rend les tests plus difficiles pour les développeurs de navigateurs situés en dehors de l'UE.

Bien sûr, certains tests peuvent être effectués dans le simulateur, mais rien ne remplace les tests sur un appareil réel car certains comportements ne peuvent être observés que sur un appareil réel. Même si quelqu'un signale le bug au développeur, il sera difficile à reproduire et à corriger si le navigateur ne peut pas être installé sur l'iPhone.

Par conséquent, pour les développeurs de pays tiers, s’ils souhaitent parvenir à un processus de développement normal, cela nécessite que les développeurs travaillent dans le cadre géographique spécifié par Apple.

La Commission européenne a répondu qu'elle n'était pas satisfaite de la nouvelle réglementation d'Apple et qu'elle devrait prendre des mesures de suivi pour exiger de nouvelles rectifications.

Le constat du jour

observation sociale

En termes de taille, le professeur Li Kaifu est très théoriquement élevé.

Conférence de lancement des grands modèles Zero One World de Kai-Fu Lee. En fait, en termes de taille, le Maître Kaifu est théoriquement très élevé.

points à retenir :

1. Deux roues motrices source fermée et open source

2. Yi-large : 100 milliards de grands modèles, la prochaine étape est Yi-Xlarge : MOE

3. Le petit modèle est également très facile à utiliser

4. Application "Wanzhi" ( non seulement la recherche, mais aussi cela peut être déduit)

5. PMF, (ce concept a été complètement réchauffé par les grandes entreprises modèles. Personne n'en a parlé pendant la vague Internet, et le trafic a été généré quel que soit le coût... Je sens que le les applications d'Internet, du commerce électronique, de Didi et des réseaux sociaux présentent toutes des avantages de réseau, c'est-à-dire que plus il y a d'utilisateurs, meilleure est l'expérience utilisateur, de sorte que le trafic/utilisateurs peut être obtenu quel que soit le coût. Cependant, les grands modèles n'en ont pas. avantages du réseau pour le moment, même si en théorie, plus les données sont collectées, meilleur est le modèle, mais la qualité des données d'entrée des utilisateurs généraux est trop faible... Par conséquent, PMF semble être encore plus en danger. Il semble qu'actuellement seule la publicité soit un business model viable)

6. Co-construction de base de modèle : grand modèle la première année L'industrie roule des algorithmes, la deuxième année tout le monde roule des algorithmes + Infra, FP8 formation

7, chaque métier : point de départ + pente, si tout le monde n'est pas haut, alors souciez-vous d'abord du point de départ, en fait, vous devriez vous soucier de la pente

8, grand modèle : science expérimentale ( Hahaha, quelque chose qui n'est pas si théorique, faisons de l'alchimie)

- Weibo de WinnieS

Le grand modèle linguistique de Xiaomi, MiLM, a officiellement réussi l'enregistrement

L'équipe des grands modèles Xiaomi a été créée en avril de l'année dernière. Après plus d'un an de perfectionnement, le grand modèle de langage de Xiaomi a formé une matrice de modèle comprenant plusieurs tailles et formes de paramètres.

Elle implémente non seulement les produits C-end via le système d'exploitation Xiaomi Pascal OS et l'assistant d'intelligence artificielle Xiao Ai, mais mène également des activités open source au sein du groupe pour renforcer tous les aspects de la production, des ventes, du service client et de l'efficacité du travail des employés.

Actuellement, MiLM est officiellement enregistré. Après cela, le grand modèle de Xiaomi sera progressivement utilisé dans les voitures, téléphones mobiles, maisons intelligentes et autres produits de Xiaomi, entrant dans l'écologie des voitures des autres et leur donnant du pouvoir.

- Miel Weibo Xiaoyan

Cloudflare fournit un service Workers AI pour vous aider à exécuter des modèles d'IA open source.

Cloudflare fournit un service Workers AI, ce qui signifie qu'il vous aide à exécuter des modèles d'IA open source. Vous pouvez le payer en fonction de son utilisation. L'important est qu'il y ait 10 000 neurones gratuits chaque jour.

Les principaux types de modèles sont : la reconnaissance d'images, la parole en texte, le texte généré par une image, la détection d'objets, le résumé, la classification de texte, l'intégration de texte, la génération de texte, l'image générée par le texte, la traduction, etc.

Neurones Les neurones sont similaires aux jetons et sont les unités de sortie de l'IA de Cloudflare pour mesurer différents modèles. 10 000 neurones génèrent environ 100 à 200 réponses LLM, 500 traductions et 500 secondes de synthèse vocale

-Weibo Baoyu xp

GPT-4o est sorti, mais l'IA est entrée dans la première étape de la bulle

Zhu Xiaohu, associé directeur de Jinshajiang, estime que les grands modèles sont de mauvais modèles commerciaux. Le problème est qu'il n'y a pas de différence technologique, et chaque génération de technologie, comme la 3.5, peut coûter des dizaines de millions de dollars, la 4.0 peut coûter des centaines de millions de dollars et la 5.0 peut coûter des milliards de dollars. encore de l'argent pour chaque génération de modèles, et vous pouvez les monétiser. Le cycle peut ne durer que deux ou trois ans, ce qui est pire que celui d'une centrale électrique.

L'OpenAI et les entreprises nationales d'IA sont indissociables du fonctionnement du capital financier et du capital industriel. Ce n'est pas une bonne chose d'être trop exclusif de la commercialisation, mais il devrait également y avoir un équilibre entre sécurité et efficacité. de cette façon, la technologie peut créer un avenir meilleur. Les avancées technologiques majeures de l’histoire s’accompagnent souvent de bulles financières, ce qui fait naturellement partie de la promotion des nouvelles technologies. Ce n'est pas effrayant que l'IA ait des bulles. Ce qui est effrayant, c'est que les bases de la technologie ne sont pas solides et qu'il est difficile de résoudre divers problèmes réels. En fin de compte, il sera difficile de la mettre en œuvre et de devenir « tout est une bulle ». »

-Revue commerciale en chef de WeChat

ChatGPT peut parler, mais pas les employés d'OpenAI

Les dirigeants de l'entreprise déclarent qu'ils veulent changer le monde, qu'ils veulent en être tenus responsables et qu'ils accueillent favorablement la contribution du monde sur la façon de le faire de manière juste et sage.

Mais lorsqu’il s’agit d’argent réel – et les enjeux monétaires sont incroyablement énormes dans la course à la domination de l’IA – il est clair qu’ils n’ont probablement jamais eu l’intention que le monde ait autant d’opinions. Leur processus garantit que les anciens employés – ceux qui savent le mieux ce qui se passe au sein d’OpenAI – ne peuvent pas dire au monde extérieur ce qui s’est passé.

-Weibo Baoyu xp

Veille médiatique

Commission économique et des technologies de l'information de Shanghai : accélérera le développement de prototypes de robots humanoïdes open source

Zhang Ying, directeur de la Commission municipale de l'économie et des technologies de l'information de Shanghai, a déclaré qu'en ce qui concerne la grande industrie du modélisme, Shanghai a construit un système de développement industriel 1+4+N et renforcé l'aménagement des infrastructures en ce qui concerne l'industrie des robots humanoïdes ; Le Centre national et local d'innovation des robots humanoïdes a été inauguré à Shanghai. Il s'agit également de la première plateforme publique du pays (dans le domaine des robots humanoïdes). et un support de plate-forme sera créé, tandis que le développement de prototypes de robots humanoïdes open source sera accéléré.

-Le papier

C'est la semaine la plus folle dans le cercle de l'IA après la sortie de GPT-4

Bien que le nombre écrasant de produits d'IA au cours de l'année écoulée ait continuellement élevé le seuil de notre enthousiasme pour les nouvelles technologies, le monde de l'IA est toujours fou cette semaine.

GPT-4o fait ressembler la conversation entre l'IA et les humains à un film de science-fiction, Google lance le « AI Super Family Bucket », le modèle de pouf de ByteDance est vendu au « prix du chou » et « l'usine d'applications » veut prendre l'IA. marché d'assaut avec Douyin.

Cette semaine, nous avons assisté à l’accélération de l’IA vers des applications pratiques, et nous avons aussi vaguement entrevu les contours de l’intelligence artificielle générale (AGI).

- Aifan'er

Mises à jour majeures multimodales d'OpenAI et de Google AI, deuxième série de mises à niveau de combat d'IA générative

ChatGPT et la guerre contre l’IA dans la Silicon Valley ont finalement pris de l’ampleur, faisant grandir les « yeux » et les « bouches ».

À la mi-mai, OpenAI et Google ont publié successivement des mises à jour multimodales majeures de l'IA, mettant entièrement à niveau ChatGPT de l'interaction basée sur le texte à la réalisation d'une nouvelle fonction d'interaction d'intelligence artificielle qui combine pleinement « voix, texte et vision », et cela également. La bataille pour l’IA générative entre les géants technologiques de la Silicon Valley est officiellement entrée dans son deuxième tour. Le nouveau cycle de compétition ne fera que devenir plus intense et plus complet.

-Silicone Vallée 101

Zhongke Visual Language propose AnomalyGPT, un grand modèle de détection d'anomalies industrielles, pour réaliser une détection d'anomalies sans échantillon.

Récemment, l'équipe de recherche de China Vision Language et de l'Institut d'automatisation de l'Académie chinoise des sciences a proposé un modèle de détection d'anomalies majeures, AnomalyGPT, pour résoudre ce problème. AnomalyGPT utilise les puissantes capacités de compréhension sémantique des grands modèles et, grâce à des décodeurs d'images soigneusement conçus et à des méthodes de réglage précis intégrant des indices, il peut permettre aux grands modèles de comprendre pleinement les images de scènes industrielles, de déterminer si elles contiennent des pièces anormales et de signaler des emplacements anormaux. peu d'échantillons et non supervisés Il a obtenu les meilleures performances de l'industrie dans des scénarios industriels, ce qui est propice à la mise en œuvre industrielle de grands modèles de base.

- Feixiang.com

Le prix des grands modèles produits dans le pays a été augmenté par les guerres de covoiturage en ligne et par des dizaines de milliards de subventions.

Oui, la « saveur » familière de la guerre des prix sur Internet est entrée discrètement sur le champ de bataille des grands modèles. La technologie est en plein essor depuis un an et les grandes entreprises modèles n 'ont pas pu s' empêcher de perturber la situation commerciale. En mai, de nombreux produits de grande taille ont annoncé des stratégies intensives de réduction des prix.

À proprement parler, c'est DeepSeek, que l'on peut appeler le « Pinduoduo » dans la grande industrie du mannequinat, qui a pris l'initiative de déclencher la guerre des prix.

-Silicon Star Pro

SoftBank veut devenir un géant de l'investissement dans l'IA, il est donc recommandé de demander d'abord à Nvidia

Jusqu'à présent, les détails sur la manière dont le projet d'IA de SoftBank sera financé ni sur l'endroit où les fonds seront utilisés n'ont pas été clarifiés, et le projet pourrait se développer davantage. Dans l’ensemble, Masayoshi Son envisage constamment une variété de concepts et de stratégies d’investissement pour renforcer l’influence d’Arm sur le marché de l’intelligence artificielle, et a également exploré différents types de puces de nouvelle génération.

Son a également une stratégie plus « circulaire » : SoftBank prévoit de construire des centres de données utilisant des semi-conducteurs auto-développés en Europe, aux États-Unis, en Asie et au Moyen-Orient après 2026. Les centres de données nécessitent beaucoup d'énergie et la demande de production d'électricité augmente, c'est pourquoi SoftBank Group s'impliquera également dans le domaine de la production d'électricité. Tout en essayant d'utiliser les technologies de nouvelle génération telles que la production d'énergie par fusion nucléaire, il prévoit d'établir une infrastructure de production d'électricité basée principalement sur les énergies renouvelables. Yoshimitsu Goto, directeur financier de SoftBank, a déclaré que SoftBank espère qu'ARM et les autres sociétés investies par SoftBank pourront créer un nouvel écosystème d'IA.

- Paysage de l'industrie des semi-conducteurs

La recommandation du jour

Projets open source

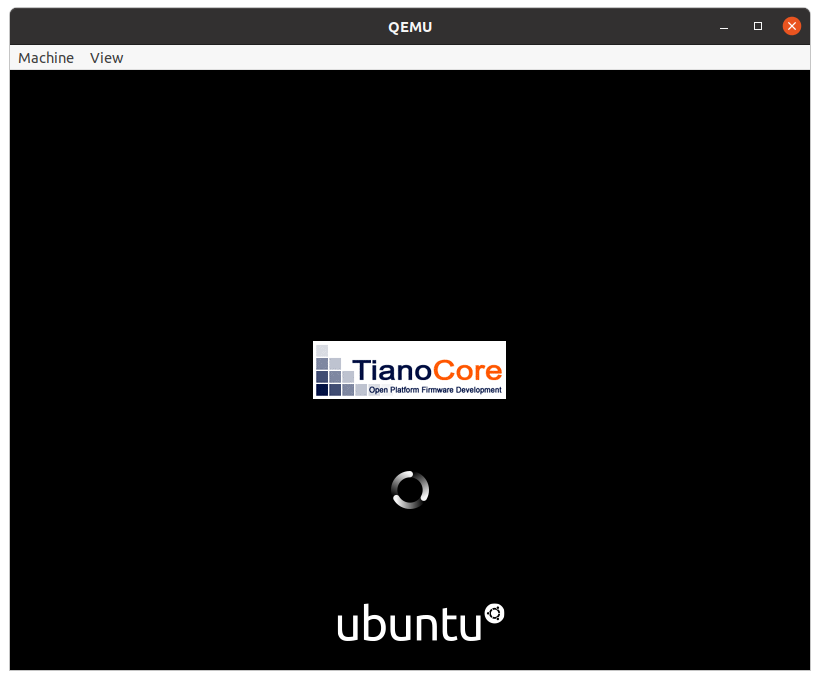

projet quickemu/quickemu

https://github.com/quickemu-project/quickemu

Quickemu est une machine virtuelle de bureau qui peut créer et exécuter rapidement Linux, macOS et Windows hautement optimisés ; vous décidez quel système d'exploitation vous souhaitez exécuter, et Quickemu trouvera un moyen de le faire pour vous.

Blogue quotidien

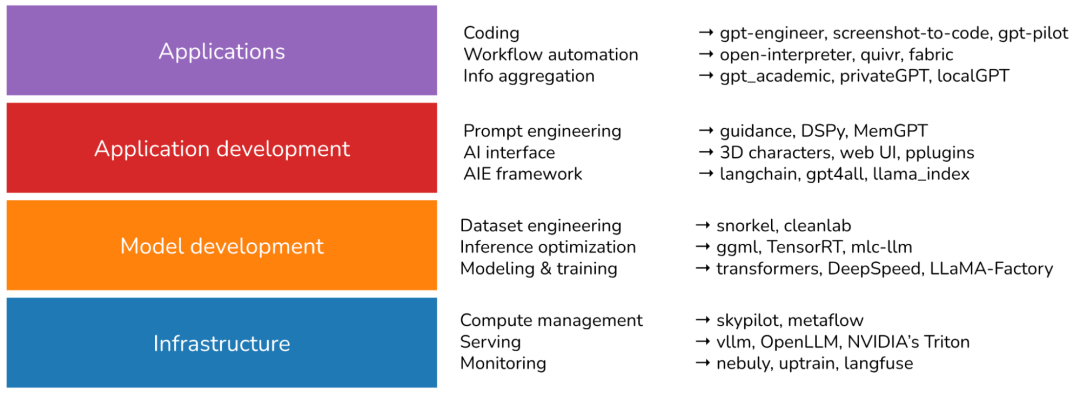

Les tendances que je vois derrière 900 outils d'IA open source

Il y a quatre ans, j'ai mené une analyse de l'écosystème d'apprentissage automatique open source. Les choses ont changé depuis, je vais donc revenir sur le sujet cette fois, en me concentrant cette fois sur la pile technologique du modèle de base.

Commentaires sur l'événement

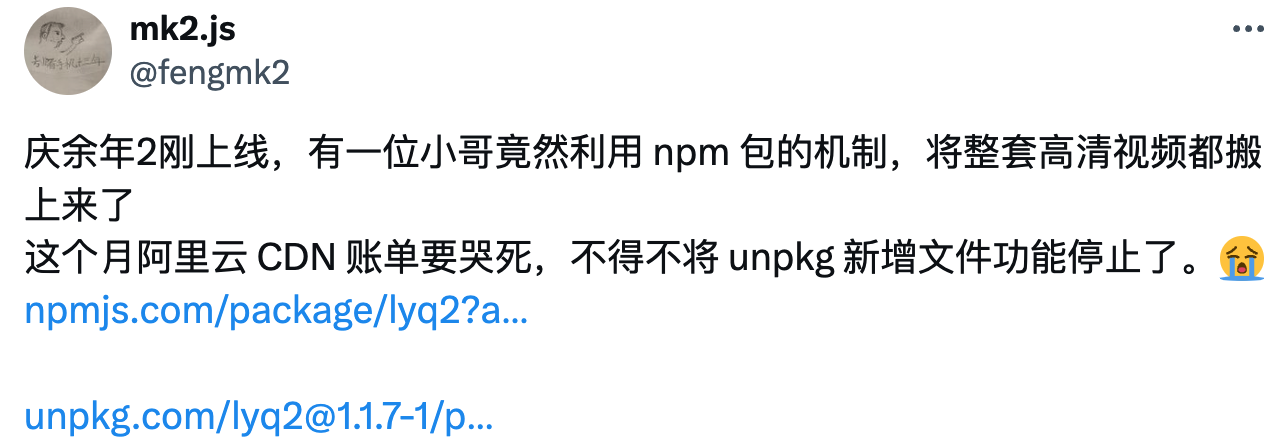

Des ressources piratées de "Qing Yu Nian 2" ont été téléchargées sur npm, obligeant npmmirror à suspendre le service unpkg.

Le développeur principal de la station miroir npmmirror (anciennement CNPM) a déclaré sur les plateformes sociales que quelqu'un avait utilisé le mécanisme de package npm pour déplacer l'ensemble des ressources piratées haute définition du "Qing Yu Nian 2" qui vient de sortir vers npmmirror.

Revoir

Cet incident reflète plusieurs phénomènes clés et impacts possibles :

-

Avertissement concernant les abus technologiques : Cet incident nous rappelle une fois de plus que la technologie elle-même est neutre, mais que la manière dont elle est utilisée peut avoir un impact complètement différent. En tant que plate-forme de gestion de progiciels open source, npm a été initialement conçue pour permettre aux développeurs de gérer et de partager du code, mais elle a été utilisée à mauvais escient pour distribuer des ressources vidéo piratées, ce qui constitue sans aucun doute une violation de la confiance dans la technologie.

-

L'importance de la protection des droits d'auteur : En tant que série dramatique populaire, les droits d'auteur de "Qing Yu Nian 2" sont protégés par la loi. Le téléchargement de l'ensemble des ressources piratées haute définition sur npmmirror porte non seulement atteinte aux droits et intérêts légitimes du titulaire du droit d'auteur, mais perturbe également l'ordre normal du marché. Cet incident souligne l'urgence de renforcer la protection du droit d'auteur et de lutter contre les violations.

-

Responsabilité de la supervision de la plateforme : En tant que site miroir de npm, npmmirror a joué un rôle clé dans cet incident. Les plateformes doivent renforcer la supervision du contenu mis en ligne pour éviter que des incidents similaires ne se reproduisent. Dans le même temps, il est également nécessaire de mettre en place un mécanisme de réponse rapide afin qu'une fois qu'un contenu illicite est découvert, des mesures puissent être prises immédiatement pour le supprimer.

-

Auto-purification des communautés techniques : Les communautés open source et les communautés techniques favorisent généralement l'esprit de partage et de collaboration, mais cet incident montre que la communauté doit également réguler le comportement de ses membres pour empêcher que la technologie ne soit utilisée à des fins inappropriées. Les membres de la communauté doivent consciemment maintenir le développement sain de la communauté et résister aux abus de la technologie.

-

La combinaison du droit et de la technologie : À mesure que la technologie évolue, le droit doit également être constamment mis à jour pour s'adapter aux nouveaux défis. Pour des questions telles que la manière de définir les responsabilités des plateformes technologiques et la manière de protéger plus efficacement les droits de propriété intellectuelle, les experts juridiques et les experts techniques doivent discuter ensemble des solutions.

-

Sensibilisation du public : Enfin, il convient également de sensibiliser le public à la protection du droit d'auteur. Ce n’est que lorsque chacun prendra conscience de l’importance du respect des droits de propriété intellectuelle et sera prêt à payer pour un contenu authentique que le piratage pourra être fondamentalement réduit.

Rapport 2024 sur les menaces liées à la sécurité des applications : les applications de jeux sont les plus susceptibles d'être ciblées

Selon le rapport 2024 sur les menaces liées à la sécurité des applications de Digital.ai , la probabilité que le code des applications iOS soit modifié de manière malveillante est passée de 6 % à 20 % l'année dernière. De même, la probabilité que le code des applications Android soit modifié de manière malveillante est passée de 28 % à 63 %.

Dans l’ensemble, la probabilité que des applications soient attaquées a augmenté de 8 % l’année dernière. Les applications de jeux sont les cibles les plus probables (76 %), suivies par les applications de services financiers (67 %).

Revoir

Cette tendance souligne l'importance de la sécurité des applications, en particulier dans les domaines à forte valeur ajoutée tels que les jeux et les services financiers, obligeant ces secteurs à adopter des mesures de sécurité plus strictes. Il rappelle également aux utilisateurs et aux développeurs de rester vigilants quant à la sécurité des applications et de prendre les mesures de sécurité appropriées pour se protéger.

D’un autre côté, l’application de la technologie de l’IA pour améliorer l’efficacité du développement de logiciels malveillants démontre la nature à double tranchant du progrès technologique. De plus, le système Android est plus vulnérable aux attaques en raison de sa nature open source, ce qui rappelle également aux développeurs et aux utilisateurs de prêter davantage attention à la sécurité des applications Android.

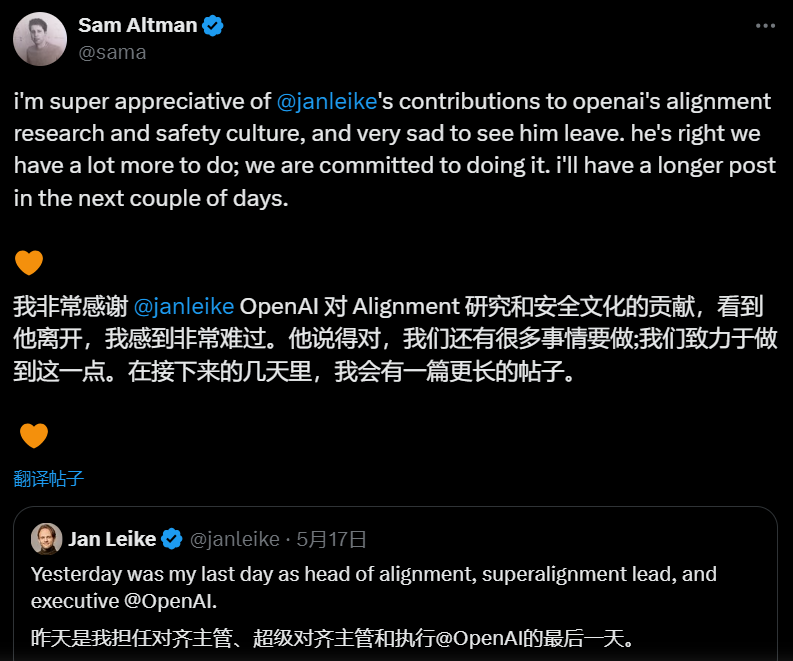

L'ancien leader hyper-aligné d'OpenAI critique l'entreprise pour avoir négligé la gouvernance de la sécurité

« Cela fait un certain temps que je suis en désaccord avec la direction d’OpenAI concernant les priorités fondamentales de l’entreprise, jusqu’à ce que nous atteignions finalement un point de rupture.

Je pense que nous devrions consacrer davantage d’efforts à la préparation de la prochaine génération de modèles, notamment en matière de sécurité, de surveillance, de préparation, de sécurité, de robustesse face à l’adversaire, de (super)cohérence, de confidentialité, d’impact social et d’autres sujets connexes. Ces problèmes sont difficiles à résoudre et je crains que nous ne soyons pas encore sur la bonne voie.

Mon équipe navigue contre le vent depuis quelques mois. Nous avons parfois eu du mal avec les calculs et il est devenu de plus en plus difficile de mener à bien cette recherche vitale. "

Revoir

L'accusation de Leike souligne l'importance des questions de sécurité dans le développement de l'intelligence artificielle. Cela rappelle à l’ensemble du secteur que la sécurité doit être une priorité lors de la recherche et du développement de modèles d’IA hautement intelligents. Cet incident pourrait accroître l'attention du public sur le développement de l'intelligence artificielle, notamment en termes de sécurité et d'éthique de l'intelligence artificielle.

De plus, la démission de Leike et les raisons qui la sous-tendent révèlent des divisions au sein d'OpenAI sur les priorités et l'orientation stratégique. La démission de Leike et la dissolution de l'équipe pourraient avoir un impact sur l'orientation globale et le développement futur d'OpenAI, en particulier dans sa recherche et son développement d'AGI.

La voix de l'open source

opinion des médias

De la guerre marketing à la guerre des prix, le marché chinois de l’IA manque de temps pour Tencent

Tencent, la société Internet ayant la valeur marchande la plus élevée en Chine, a toujours semblé un peu tranquille dans le domaine de l'IA. Le PDG de Tencent, Ma Huateng, a déclaré l'année dernière que l'IA était une opportunité unique et que Tencent n'était pas pressé de présenter des produits semi-finis plus tôt.

Mais au cours de la semaine dernière, le champ de bataille pour les grands modèles d’IA dans le pays et à l’étranger est devenu de plus en plus féroce. Premièrement, OpenAI et Google ont lancé des mises à jour de leurs produits, et ByteDance a publié mercredi un grand modèle de pouf, prenant ainsi la tête du déclenchement d'une guerre des prix dans l'industrie nationale des grands modèles.

- Financement de la baleine bleue

Les petits modèles réalisent de gros profits ! Les entreprises d'intelligence artificielle recherchent de « nouvelles idées » pour gagner de l'argent

Les entreprises technologiques du monde entier ont dépensé des dizaines de milliards de dollars pour créer de grands modèles linguistiques pour alimenter leurs produits d'intelligence artificielle générative, et elles commencent désormais à chercher une nouvelle façon de stimuler la croissance des revenus : de petits modèles linguistiques.

-Société de paiement

Qu'apporte Wu Yongming à Alibaba Cloud ?

Wu Yongming a déclaré que l'infrastructure d'IA avancée de Tongyi Big Model et d'Alibaba Cloud sera profondément intégrée pour parvenir à une optimisation collaborative aux niveaux logiciel et matériel, « en s'efforçant de créer une plate-forme de développement d'IA avec des capacités d'IA de pointe et une excellente rentabilité pour l'industrie, et redéfinir la référence prix-performance de l’industrie.

Qu'il s'agisse de revenus immédiats ou de davantage de ressources pour le groupe, ce que Wu Yongming souhaite apporter à Alibaba Cloud, c'est un modèle de croissance durable.

-Médias en titane

60% des entreprises chinoises souhaitent utiliser l’IA générative, quels sont les freins ?

« Une enquête publiée il y a peu par Gartner (un organisme de conseil international) montre que plus de 60 % des entreprises chinoises prévoient de déployer l'IA générative au cours des 12 à 24 prochains mois. Alors, comment l'idée peut-elle devenir réalité et aider les entreprises à éliminer les obstacles à la mise en œuvre de la technologie des grands modèles ? Au cours de la dernière année de co-création avec les clients, nous avons découvert qu'il y avait trois défis majeurs à relever ? résolu pour que les entreprises utilisent de grands modèles et les utilisent bien ".

-Réseau d'observateurs

Point de vue de l'utilisateur

Le npm est à nouveau victime d'abus. L'industrie grise utilise les ressources piratées de "Qing Yu Nian 2" , éliminant ainsi la laine de l'infrastructure publique open source.

- Point de vue 1 : Pratique internationale courante : bloquer la propriété intellectuelle du continent

- Avis 2 : C'est vraiment une catastrophe

- Point de vue 3 : Qui fait que les gens qui veulent regarder des films piratés ne savent même pas comment utiliser Torrent ? Ce n'est pas un problème que personne n'enseigne, le problème est que personne n'apprend.

- Point de vue 4 : Il s'agit évidemment d'une diffusion groupée de prostitution gratuite réalisée par une plateforme piratée

- Point de vue 5 : Si vous ne savez pas utiliser une chaîne, utiliserez-vous npm ? Puis-je le réparer ?

- Point de vue 6 : Si GitHub n'est pas bloqué, il sera probablement effacé.

- Point de vue 7 : Dès le lancement de l'action, quelqu'un l'a utilisé pour le minage.

- Point de vue 8 : Ce genre de comportement doit être condamné et tenu pour responsable. Comment l'environnement est-il devenu mauvais ? Tout le monde est la victime !

- Point de vue 9 : C'est ennuyeux. L'accès est déjà lent. La mise en miroir vise à accélérer le développement national. C'est dégoûtant.

- Point de vue 10 : Vous avez posté cet article et expliqué clairement toutes les idées. Vous n'avez pas peur d'être copié, n'est-ce pas ?

En apparence, Apple est soumis à l'UE, mais en coulisses, ses « actions lâches » font vivre des moments difficiles à tout le monde.

- Point de vue 1 : Quand l’Asie s’ouvrira-t-elle ?

- Point de vue 2 : Ne vous inquiétez pas, une fois que le sideloading arrivera en Chine, les grands fabricants pourront directement jouer avec la publicité.

- Point 3 : Une fois ouvert, l’une des raisons les plus importantes d’utiliser Apple sera perdue.

J'ai développé un logiciel de manière indépendante pendant 8 ans, je l'ai mis en open source et j'ai laissé tout le monde « faire du sexe gratuitement », et j'ai gagné plus d'argent.

- Point de vue 1 : emmm, si les utilisateurs aiment l'utiliser, ils paieront vraiment une tasse de thé au lait, ce n'est pas cher, et le volume peut fonctionner.

- Point de vue 2 : Ce type de perspective consiste à examiner les problèmes à partir de nos propres sentiments. Vous ne voyez qu'un ou deux fans enthousiastes prêts à payer, mais des statistiques objectives montrent que plus de 90 % des personnes ayant un QI normal ne paieront pas pour des choses gratuites, en particulier lorsque les paiements par carte de crédit étrangère sont très difficiles et comportent de nombreuses failles en matière de confidentialité. . Quelques fervents fans ne peuvent pas représenter l’ensemble du marché.

- Point de vue 3 : S’il est facile à utiliser, réfléchissez à comment le pirater

---FIN---

Enfin, vous êtes invités à scanner le code QR pour télécharger « l'application Open Source China » et lire d'énormes rapports techniques et partages de programmeurs et de geeks !