먼저, 호스트 포트 스캐닝

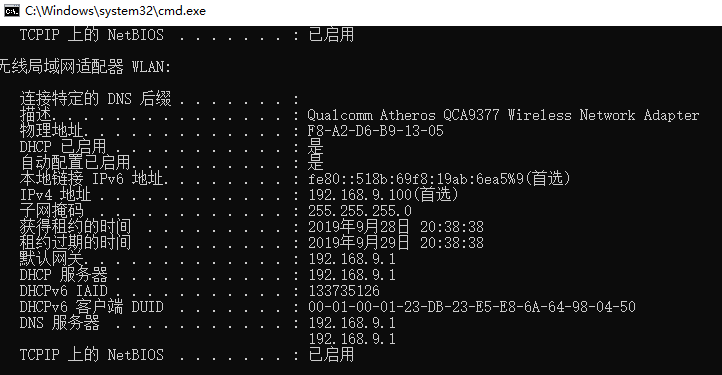

1, 호스트의 IP 주소를 볼 수

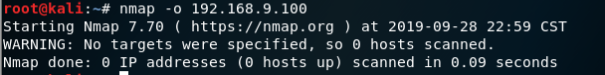

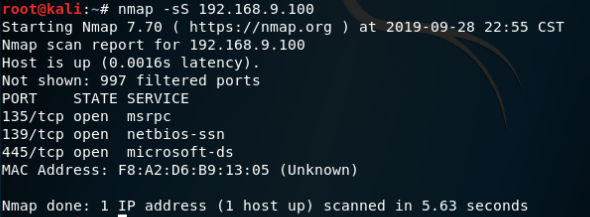

2, 포트 스캔 nmap을 -sS IP 주소

당신은 호스트 시스템의 IP 주소를 알고

할 수 192.168.9.100 호스트 포트 스캔 nmap을 -sS

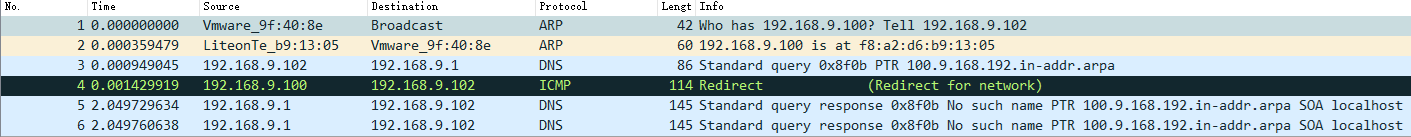

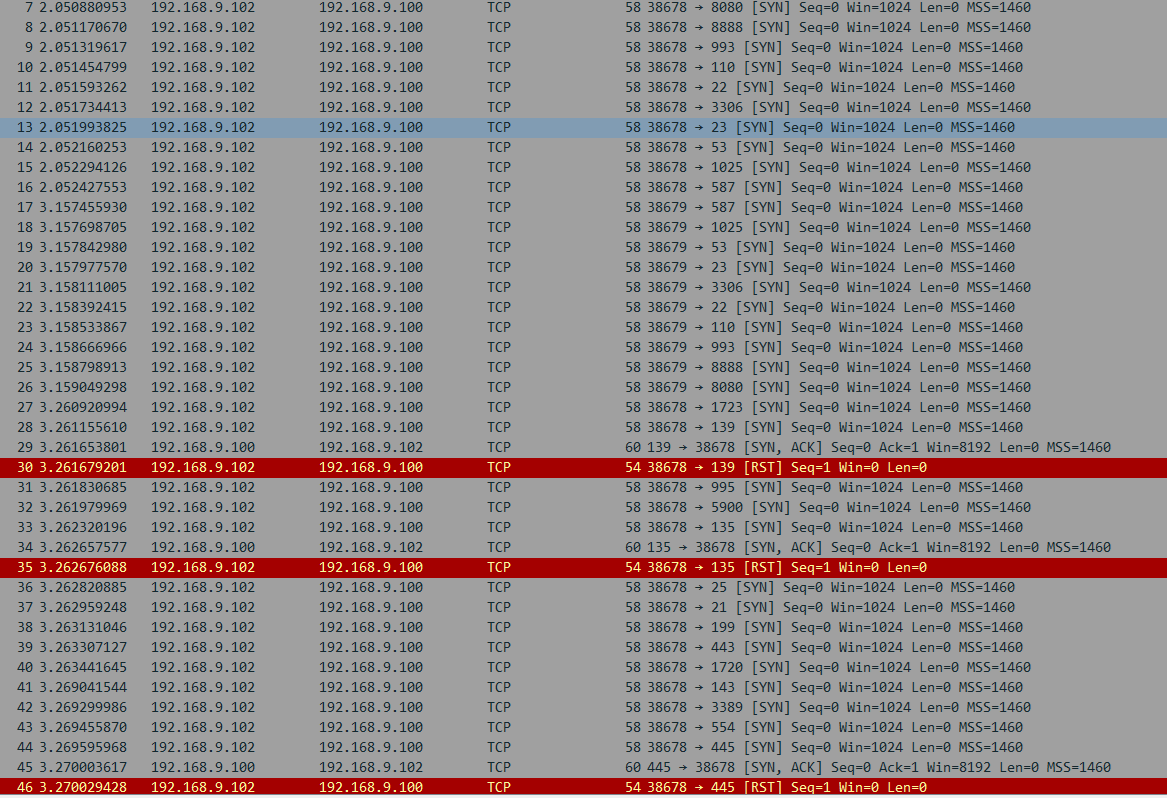

3, 와이어 샤크 패킷 캡처

데이터 패킷의 분석

먼저, 스캐너가 연결을 설정하는 대상 포트 요청에 SYN 패킷을 보내는 대상 포트가 열려있는 경우, 다음, 스캐너는 ACK 확인 응답 메시지가 될; 스캐너 후 정보를하지 응답이 아닌 그 다음 단계의 검사로 전환됩니다 TCP 숨어 스캔 동작의 목적을 달성하기 위해 그렇게로서, 세 번째 핸드 셰이크를 완료했다.

적색 마커 제 악수, 악수 스티어링에서의 제 2 접속 요청을 완료 한 후 각각의 시간이다.

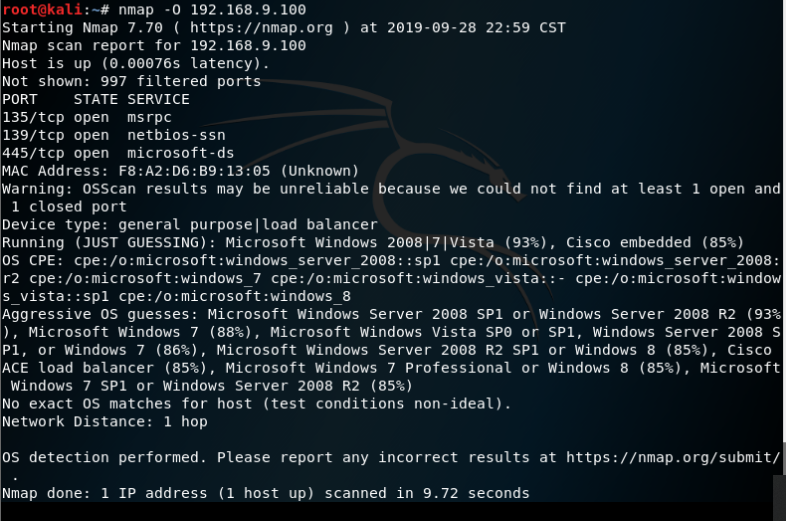

둘째로, 타겟 운영 체제 유형 검출 시스템

이것은 대상 운영 시스템에서 발견 될 수있다

Nmap은 - 당신 192.168.9.100

참고 : O,이 같은 그렇지 않으면 결과 외모를 대문자로해야합니다