Некоторые команды в корневой учетной записи Linux для того, чтобы использовать их только, как может командует обычный пользователь с привилегиями суперпользователя может выполнить его, чтобы использовать команду Суда именем с именем, вот некоторое введение в команду Судо

Sudo это команда администрации системы Linux,позволяет администратор системы для среднего пользователячтобы выполнить некоторые или все команды корневого инструмента, например, остановки, перезагрузок, су, и так далее. Это не только снижает корень входа и управления пользователями времени,также повышает безопасность. Судо не размещать оболочку, которая для каждой команды. Другими словами, как будто лично выполнять кореньпомощью команды Sudo выполняется. Доступ: Есть пользователи появляются в /т.д. / sudoers в.

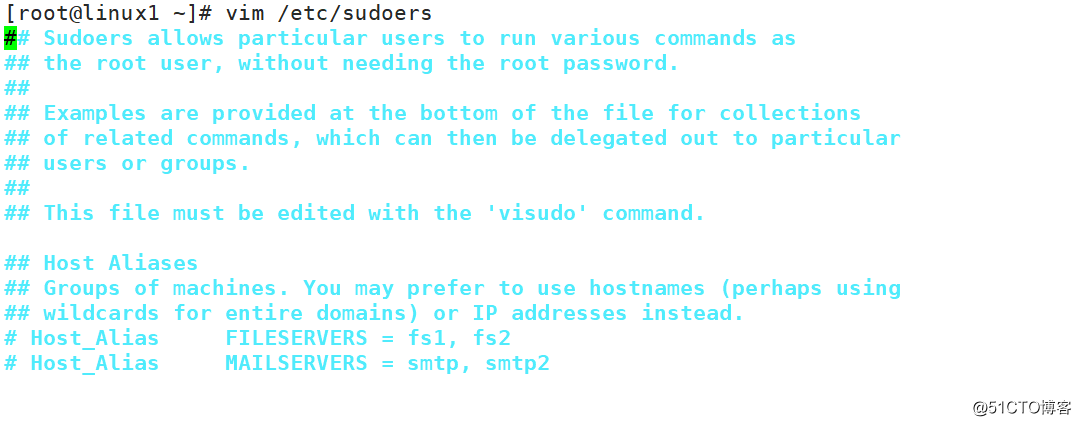

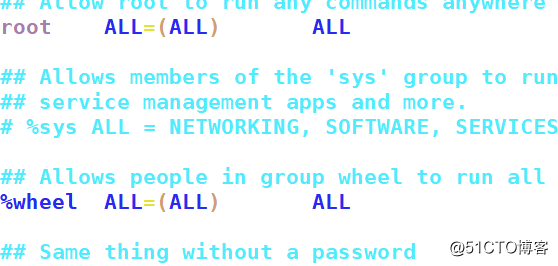

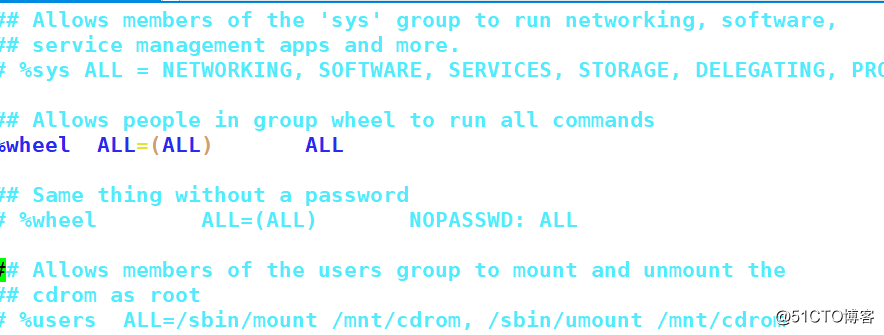

Затем откройте / и т.д. / sudoers прочитать документ, основной файл конфигурации прокомментирован, научит вас, как настроить некоторые из своих пользователей и команду, которая будет выполняться

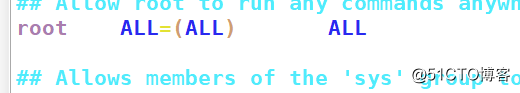

Тянут вниз, чтобы увидеть заднюю часть корневой учетной записи есть все, что для всех команд имеют права, а на следующий% колесо обычные счета, представленные в этой группе колеса одно и то же с корнем разрешения, вы можете использовать Sudo добавить команду казнили Некоторые операции могут быть выполнены только корневой счет

Возьмем следующий формат в корневой учетной записи, чтобы объяснить формат работы

Список пользователей имен хостов = список команд программы

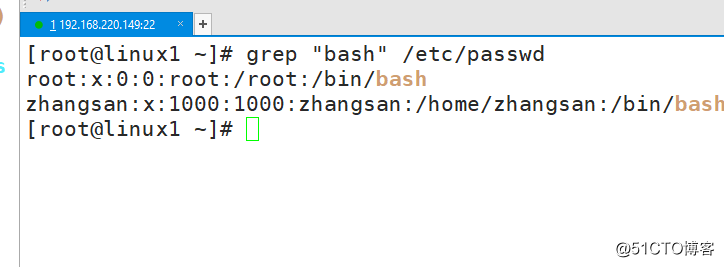

Затем с помощью Grep «Баш» / и т.д. / пароль Команда для проверки текущего счета может выйти из корневой системы, а также zhangsan

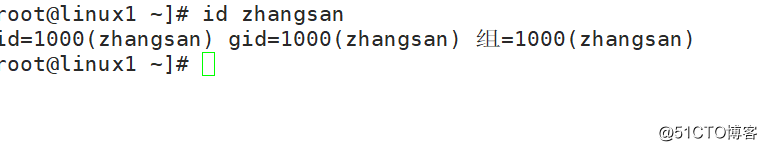

Затем с помощью ID zhangsan взгляд на конкретной информации zhangsan счета и обнаружил, что она не входит в группу колеса, которое zhangsan пользователь не может использовать корень команды (супер администратора) из. Мы знаем, что корень из заказов помещаются в / USR / SBIN порядка внутри только привилегированный пользователь может использовать, в то время как команда среднего пользователя находится в каталоге / USR / бен.

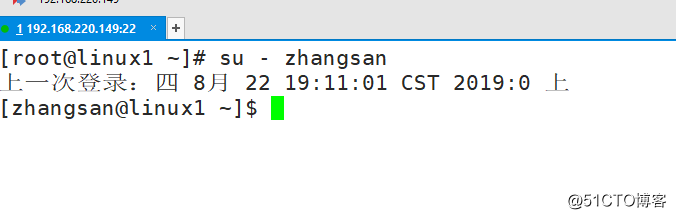

接下来使用su - zhangsan命令切换到zhangsan用户

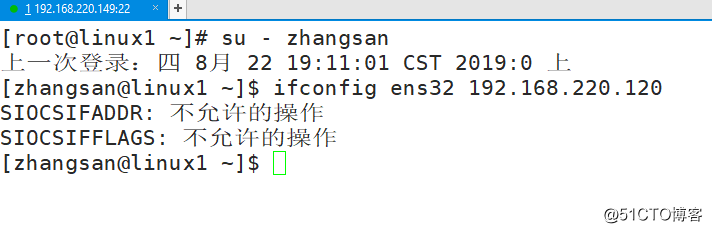

利用zhangsan用户执行一个root用才能执行的命令ifconfig ens32 192.168.220.120(修改IP地址为192.168.220.120),发现zhangsan用户不可以使用,因为它没有执行权限。但怎么使普通用户能够拥有像root用户一样的执行权限呢。这边如果把zhangsan用户添加到wheel(安全用户组)当中去的话,zhangsan是可以利用sudo命令执行所有的root的命令的。这样非常的不安全,如何使zhangsan用使用具体的使用一条或者几条root才能使用的命令呢?

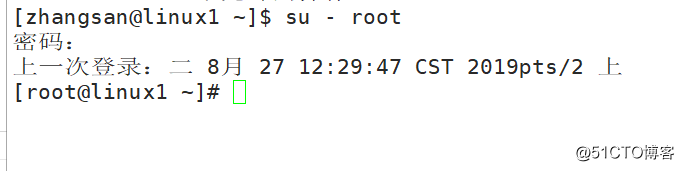

这边需要切换回root账户

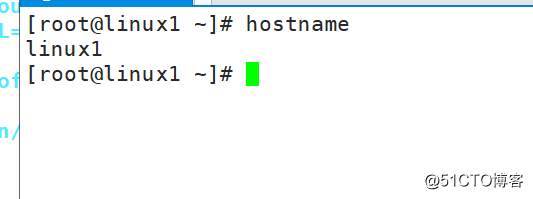

这边使用hostname命令获取一下本机的主机名

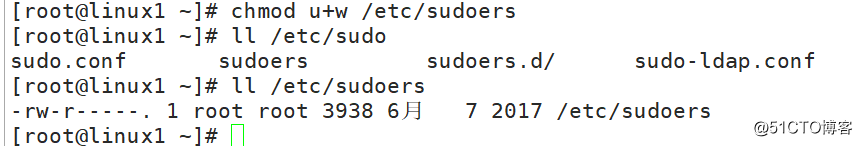

在这边执行一个chmod u+w /etc/sudoers命令,添加一个root用户的写权限

然后利用vim /etc/sudoers打开sudo的配置文件

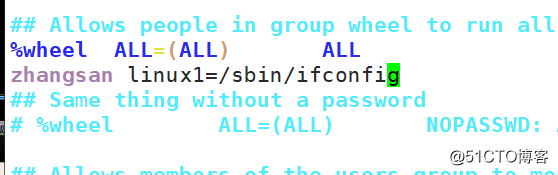

在一个空白行按照格式输入zhangsan linux1=ifconfig,也就是说赋予zhangsan这个普通用户可以对主机linux1执行ifconfig命令的权限,输入完成后输入“:wq”保存并退出。注意这边的管理员命令一定要写命令的绝对路径,因为普通用户也可以使用ifconfig命令但跟管理员的ifconfig不一样。

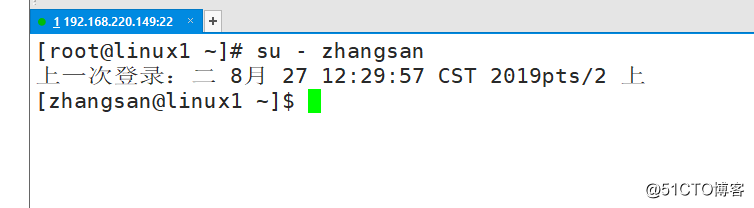

接下来再使用su - zhangsan命令切换到zhangsan用户

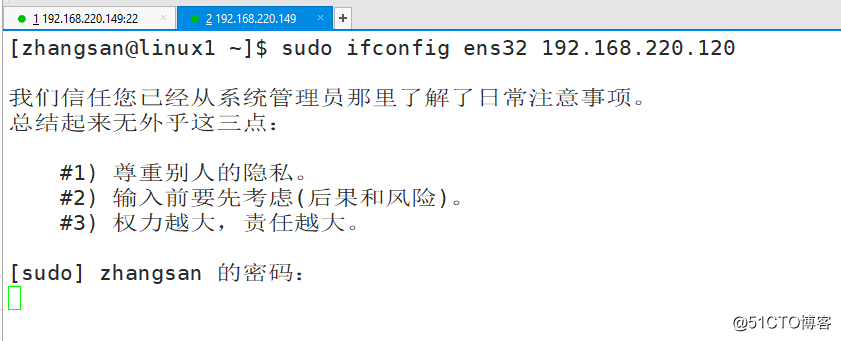

在使用sudo ifconfig ens32 192.168.220.120命令修改主机ip为192.168.220.120试试看

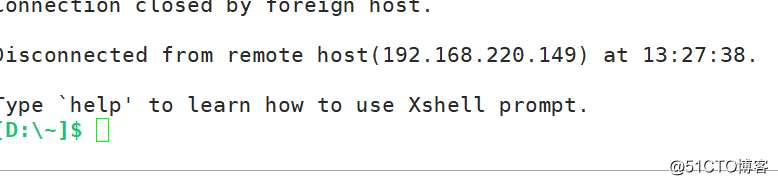

发现这个时候的xshell软件已经断开了连接了

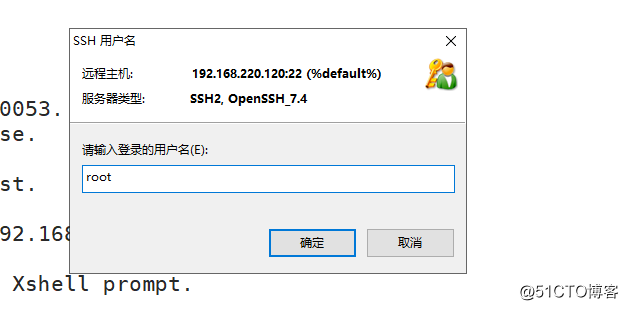

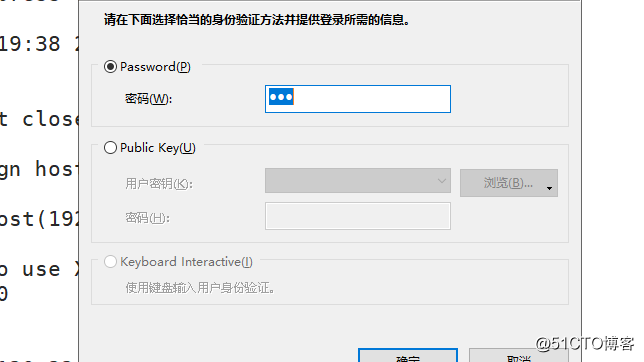

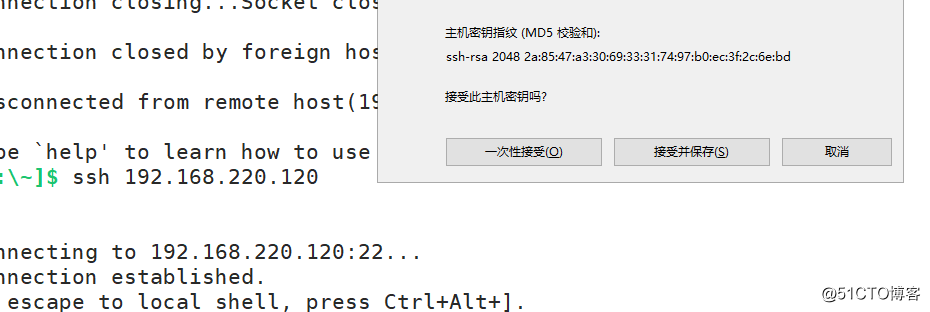

接下来再使用ssh 192.168.220.120命令从本地去连接刚刚修改过密码的主机,已经成功开始提示你输入密码

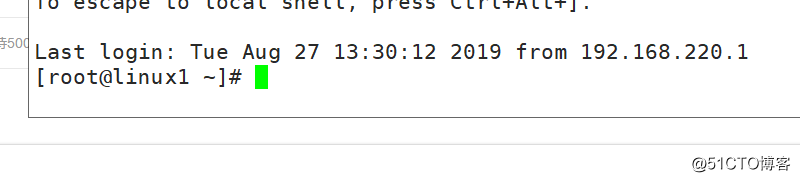

Затем введите корневую учетную запись с корневым паролем учетной записью только вошедшим в модифицированной системе IP-адрес на