事件起因:

我兼职的一家小公司将我调到编辑部的时候,我在后台写完文稿发布后,在搜索页面看看发布的效果,突然看到我电脑上的一个小东西提示我该页面存在风险js代码

于是乎我好奇的奇的F12了一下并通过右键查看了网页代码,但是并没发现什么问题,于是一脸茫然,网页加载的两个js我也下载下来看了一遍,没有什么问题

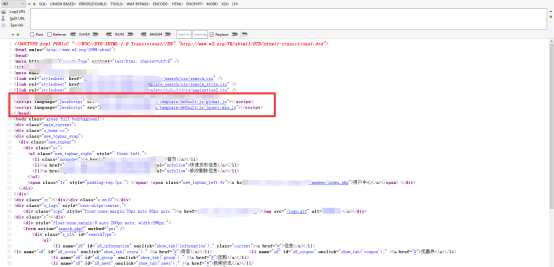

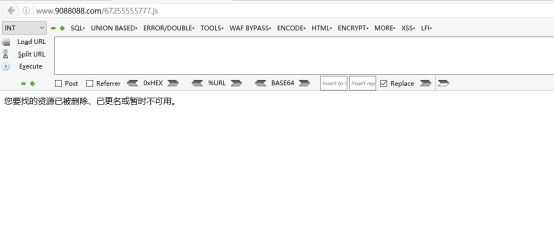

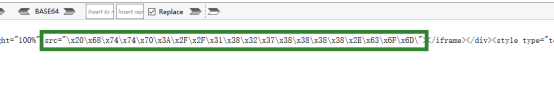

图中的两个js我也进行了检查,并没有什么问题,于是怀疑程序误报,查看后发现在图片处跳转到首页后就会触发这个暗链,这里是触发的位置

于是我根据细节在页面logo处点击,在跳转到首页的一瞬间我发现被重新定向到了这个博彩站点

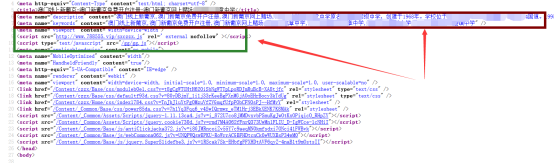

于是怀疑首页被插东西了,在首页查看代码后果然发现了问题

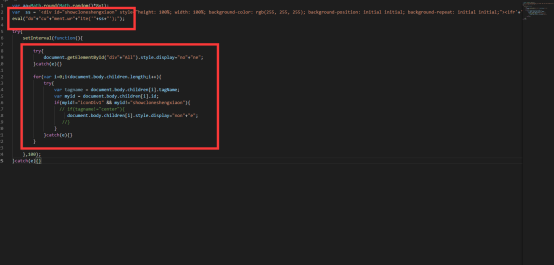

进行分析该js发现是通过referrer属性进行可返回载入,只要当前不是通过超链接访问的,则直接空

这年头这些人的想法总是如此清新,又学到了一招,这样的跳转方法真的是不仅简单,方便,还挺实用的,于是我对整个网站做了一遍全面的审查,发现其他地方不存在这样的问题,就只有这一处,根据个人经验,这种一般都是靠大马之类的东西或者是其他的进行文件写入来实现的,然而,我检查了一遍,毛都没有看到,23333,突然我又想起,要是这样的话,我估计其他兄弟网站也被插入暗链了,随便打开一个后果不其然

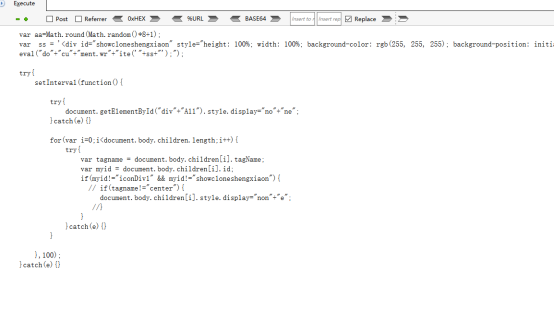

这一个更狠,域名没跳转,但是页面被覆盖了

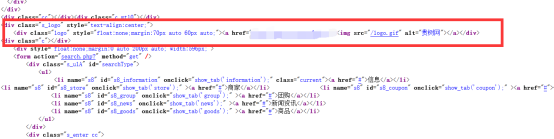

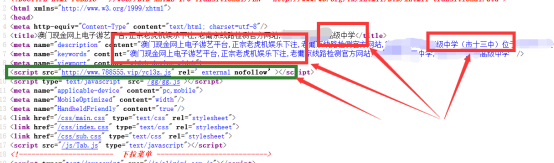

发现顶部head处被插入了恶意js,但是这里却出乎了我的意料

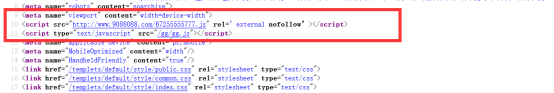

恶意代码依旧存在,估计这是上一个弃用的,于是不管他,继续看下一个,在这一个gg.js发现了问题

这他喵的是一个思路比一个骚啊,这个都直接插入js文件到网站服务器了,抛开这个站点,继续查看另一个兄弟学校网站,检查一番发现也未能幸免

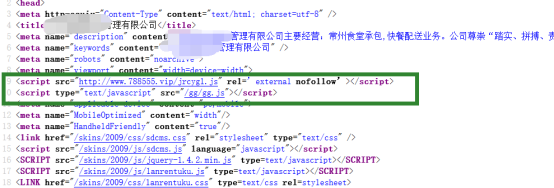

检查代码发现恶意代码位置

可以发现这个更狠一点,这是某中学网站,description跟keywords都已经被改过了,而恶意代码使用的方法也是跟上一种方式一样,对页面使用框架进行了覆盖

访问另一家兄弟学校,发现,唉,跟上一个一样

跳转的页面都是一样的

再看另外一个重点中学的,也未能幸免

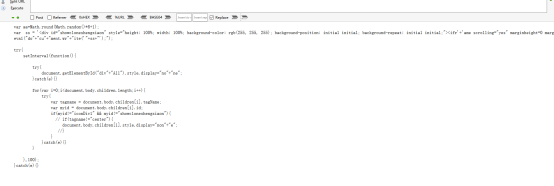

这可是一所重点中学啊,检查恶意代码发现采用的手段跟先前的是一样的,使用gg.js来对页面进行覆盖,里面的代码也是相同的,只是引用的地址不一样,继续来看一家兄弟公司的网站

分析外部恶意js发现仍旧是这种方法

包括一些餐饮公司都是如此

经过我一个个的测试,发现友情链接全部阵亡

进行总结发现这类使用的方法都大致差不多,并且我怀疑我看到的暗链这些全部为一个团队所为,目的也不用多说,我准备使用百度语法对该特征进行一番搜索

面对这种我其他的已经不想说了,原来链接的背后,又是另一个链接!