目录:

一:账号基本安全措施

1. 锁定账号文件

2.密码有效期------新建用户、已有用户

3.命令历史限制

二:用户切换与提权

1. 限制使用su命令的用户

2. sudo命令–提升执行权限

3. 设置日志文件—查看授权sudo操作记录

三、安全控制

1.调整BIOS引导设置

2.GRUB限制管理

一:账号基本安全措施

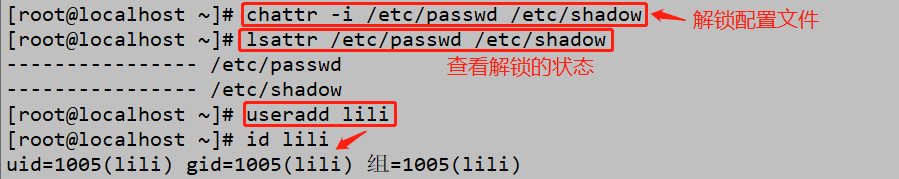

1. 锁定账号文件

#chattr +i /etc/passwd /etc/shadow 锁定配置文件

#lsattr /etc/passwd /etc/shadow 查看锁定状态

#chattr -i /etc/passwd /etc/shadow 解锁配置文件

系统账号清理

• 将非登陆用户的Shell设为/sbin/nologin

• 锁定长期不使用的账户

• 删除无用的账号

• 锁定账号文件/etc/passwd、/etc/shadow

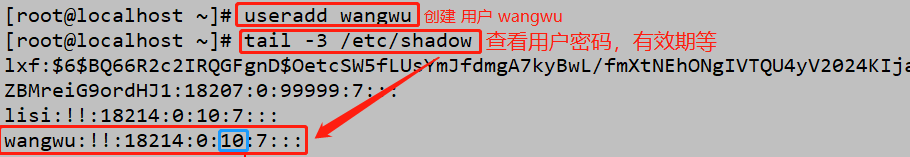

2.密码有效期------新建用户、已有用户

(1)已创建的用户 设置密码有效期

#chage -M 有效期 用户

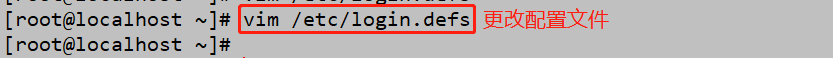

(2)未创建用户 设置密码有效期

#vim /etc/login.defs 更改配置文件

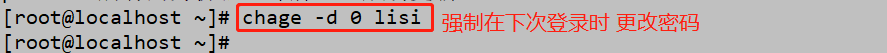

(3)要求用户下次登陆时修改密码

#chage -d 0 用户

将有效期设置为0,下次登陆及时修改密码(不建议使用,更改的密码不允许使用连续字母及数字,要求密码复杂性高)

3.命令历史限制

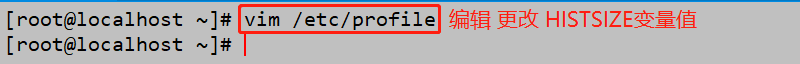

(1)减少记录的命令条数

#vim /etc/profile 编辑配置文件 ,更改HISTSIZE 变量值

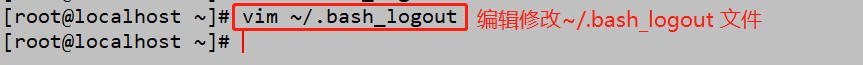

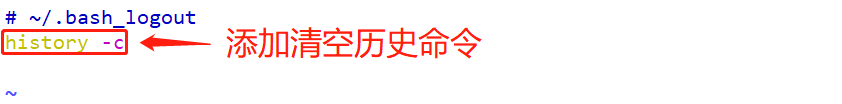

(2)注销时自动清空命令历史

#vim ~/.bash_logout

写入 history -c

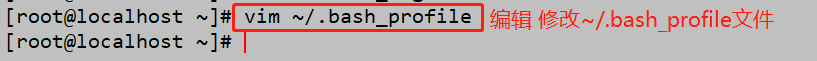

(3)终端自动注销

#vim ~/.bash_profile 编辑配置文件

更改 export TMOUT值

例:闲置60秒后自动注销

二:用户切换与提权

1. 限制使用su命令的用户

默认情况下,任何用户都允许使用su命令,从而有机会反复尝试root用户的登录密码,带来安全风险。为了加强su命令的使用控制,可以借助pam_wheel认证模块,只允许个别用户使用su命令。在wheel组的用户可以使用su命令,但是不在wheel组的用户不能使用su命令。

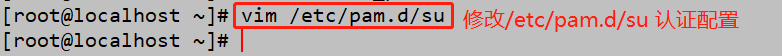

(1)先开启pam验证 vim /etc/pam.d/su 把里面的#注释删除

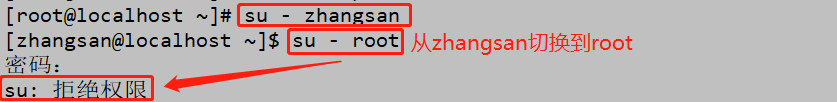

(2)zhangsan 不在wheel组,无法切换到root。

(3)#gpasswd -a zhangsan wheel 把zhangsan 用户添加进wheel组,就能切换到root。

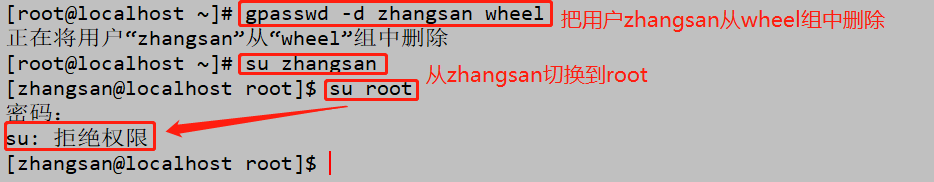

(4)#gpasswd -d zhangsan wheel 把zhangsan 用户从wheel组删除,不能切换到root。

2. sudo命令–提升执行权限

可以使普通用户拥有一部分管理权限,并且不知道root用户的密码。

需要管理员root先进行授权,指定允许哪些用户以root身份来执行哪些命令。

sudo的用法:sudo 授权命令

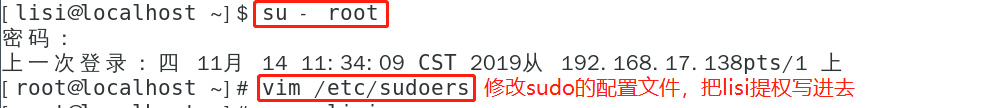

例:授权lisi用户能够执行ifconfig命令修改IP地址

(1)在未给lisi 提升权限情况下,修改IP地址是什么提示。

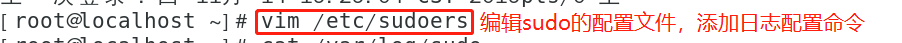

(2)在root用户下输入#vim /etc/sudoers 即进入sudo提权 配置文件

添加:lisi localhost=/sbin/ifconfig

(3)切换到lisi ,修改IP地址。 修改IP地址成功

修改IP地址成功

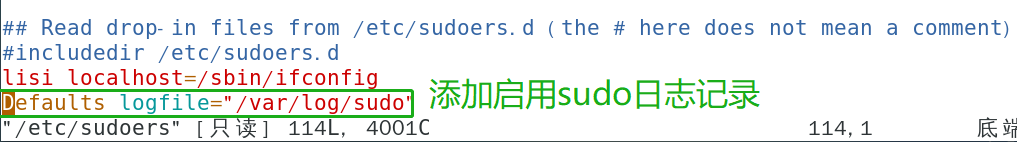

3. 设置日志文件—查看授权sudo操作记录

(1)需启用Defaults logfile配置

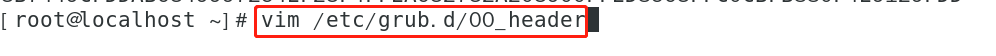

#vim /etc/sudoers 编辑配置文件

添加:Defaults logfile="/var/log/sudo"

(2)进行sudo操作,查看文件操作记录

三、安全控制

1.调整BIOS引导设置

将第一引导设备设为当前系统所在硬盘

禁止从其他设备(光盘、U盘、网络)引导系统

将安全级别设为setup,并设置管理员密码

2.GRUB限制管理

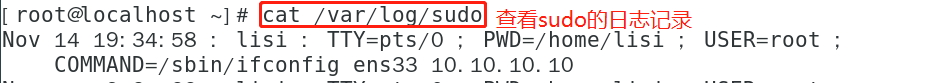

为了加强对引导过程的安全控制,可以给GRUB菜单设置一个密码,只有提供正确密码才能被允许修改参数。

修改grub2-mkpasswd-pbkdf2生成密钥

修改/etc/grub.d/00_header文件中,添加密码记录

生成新的grub.cfg配置文件

GRUB限制安全的实验

(1)先备份grub配置文件:

(2)#grub2-mkpasswd-pbkdf2生成密钥

(3)修改/etc/grub.d/00_header 配置文件,添加密钥记录

(4)生成新的grub.cfg配置文件

在linux系统中,除了用户手动创建的各种账号以外,还包括随系统或程序安装二而生成的其他大量账号,用来维护系统运作,启动或保持服务进程,是不允许登录的,成为非登录用户。为了系统安全,应确保不被人为改动。