1. 什么是AAD Conditonal Access

2. AAD 条件访问的发展

3. AAD条件访问前提

1. 什么是AAD Conditonal Access

条件访问是AAD用来控制应用程序的访问权限,这个访问权限是基于一下专门的条件,比如说:基于用户的地点,基于访问的设备,基于应用程序本身,基于风险的等级。

具体来说:

- 基于网络地点:比如公司内网的地点就允许用户名和密码登录,但是,再其他国家、其他地区的网络访问就可以被禁掉。

- 设备管理:在AAD里面,可以通过很多设备去访问云上的app,如果你想让你的应用程序只能在企业托管的设备里面有效,那么就要进行条件访问;或者你想禁用某种设备类型,也可以用条件访问。

- 客户端应用:你可以通过基于网页的app、基于手机的app,基于笔记本的app进行登录访问,如果你想指定某种类型的客户端app才合法有效,就要用到条件访问。或者你要求必须要用IT托管的客户端类型进行访问。

- 登录风险:AAD表示保护可以检测登录风险,如果登录风险很高,怎么去限制访问?如果你想更明确地确定登录的用户是个很合法的用户?

2. 条件访问策略

条件访问的情形:

when this happens | then do this

when this happens:定义触发这条策略的原因是啥

then do thi:明确策略的内容是啥

条件访问策略的目的是基于用户访问的方式,在访问云应用的时候,强加一些额外的访问控制。

在AAD 条件访问里面,有两个重要角色:

- 用户:who,谁来进行访问

- 云应用:what,目标访问的应用

条件访问可以基于目前的访问权限,设置自动访问控制决策。

在第一个因子验证完成之后就会启动条件访问策略,所以条件访问策略不是用来预防DoD(denial-of-service)攻击的,但是可以利用初次访问的信息来确定访问权限,比如登录风险级别,请求登录的地点等等信息。

基于用户、地理位置的条件访问

这个条件访问用来保证机密的信息只在有限的用户和合法的地理位置或者IP地址进行访问。

基于设备的条件访问

这个条件访问用来确保只有注册并且合法的设备才能访问企业的数据。

基于应用的条件访问

如果用户不在企业内网,用户也可以成功访问应用,而不会不中断。保证安全地从各个地方能够访问企业云上app和企业本地app。

基于风险的条件访问

保护你的数据不被黑,这个条件访问可以应用在所有的app 所有的用户,可以控制云上也可以控制本地。

AAD 条件访问前提

- Azure AD 租户

- Global Admin 凭据

- AAD P1/EMS E3 或者更高版本

(EMS Enterprise Mobility and Secuirty 订阅包括AAD Premium EMS E3包括P1, EMS E5包括P2)

推荐:

好处:可以实现现代的验证方式,包括O365也可以

更好:将客户端、移动设备都升级支持modern authenticaion

best: 阻止租户内再继续使用旧的验证方式。

黑客非常喜欢攻击旧的验证方式,几乎所有的密码盗窃攻击都是基于旧的验证协议。这是因为旧的验证协议不支持互动的登录,也就是不支持MFA、设备验证等等。强烈建议黑掉旧的验证方式。

Intune支持的操作系统和设备

https://docs.microsoft.com/es-es/intune/supported-devices-browsers

Samsung Knox Devices have special considerations:

https://docs.microsoft.com/es-es/intune/supported-devices-browsers#supported-samsung-knox-standard-devices

Intune支持的浏览器

https://docs.microsoft.com/es-es/intune/supported-devices-browsers

Samsung Knox Devices have special considerations:

https://docs.microsoft.com/es-es/intune/supported-devices-browsers#supported-samsung-knox-standard-devices

AAD 条件访问概念

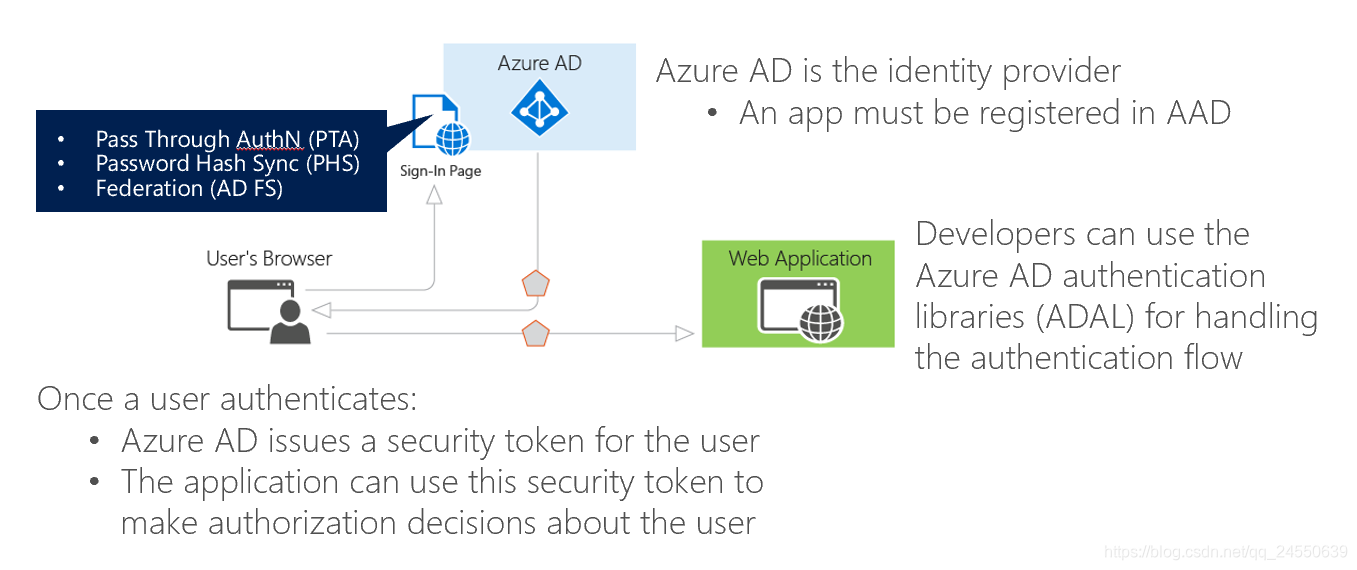

1. Modern Authenticaiton

modern authentication是验证和授权的总称呼,modern authentication 也包括一些安全措施。

包括:

验证方式:MFA, 基于客户端凭据的验证,基于active directory authentication library 的验证。ADAL(和OAuth一起作为验证方式,可支持MFA 更多格式的SAML验证)

授权方式:OAuth、OpenID Connect

条件访问策略:mobile application management MAM, AAD 条件访问

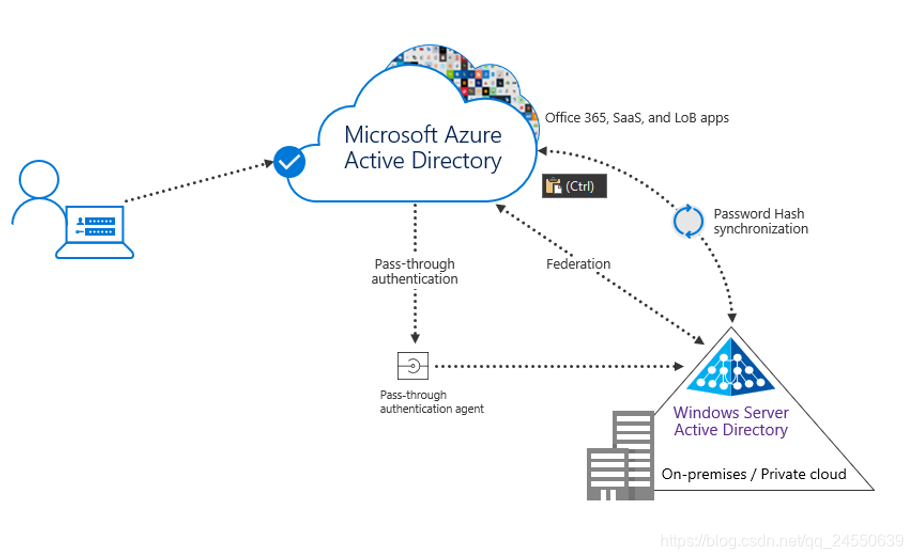

2. AAD的基本验证方式

默认情况下,AAD 条件访问默认 identity device location workloas risk scoring都是可以通过互联网访问的,2017年8月1日之前 exchange online,sharepoint skpe for business是默认支持modern authentication,但2017年8月1日之前,exchange online和skype就不是默认支持的,需要写命令行启用。

3. 什么是MFA

Azure MFA 多因子验证 提供更多一层的安全验证方式

- something you know(密码)

- somthing you have(手机)

- something you are(生物识别信息)

MFA 使用简单,可扩展,长期保护,很可靠

4. 如何注册MFA

- 先确定用户要用什么方式的MFA

- 每个用户都要MFA的话,AAD CA策略

- AAD conditional access 更灵活 但是要求AAD P1版本

- AAD 标识保护,基于风险,但是要求AAD P2版本

- 手动在aka.ms/MFASetup网站上注册

- 管理MFA roll-out

5 Azure MFA 验证方式

- 打电话验证

- 短信验证码

- 发验证提醒推送

- OATH验证码(来自mobile app)

- OATH硬件token(预览)

Microsoft Authenticator App

通过扫二维码,在app上添加工作账户,这个Authenticator app在安卓、苹果、windows phone都可以用。

如果你用app里面的验证码,那么你就可以在首页看到

MFA信任的IP地址

6 Intune 设备合规

设备合规要求设备有PIN码,要求加密。

设备合规策略定义很多规矩和设置,比如:

必须用密码登录才能访问设备

加密

确定设备是否越狱

操作版本有最低要求

操作版本有最高要求

7 设备健康和条件访问

条件访问是否通过是基于合规的状态。

怎么来确定设备的健康状态?

- 策略一下来,Intune就会在五分钟之内提醒设备,这台设备被Intune管,需要在intune service里做checkin

- 如果设备不check back in,intune会再尝试三次

- 如果设备掉线了,设备会自动安排下一次check in,iOS,maOS 没六个小时,安卓和windows是每八个小时

8 Hybrid Join 已注册设备和AAD join

Hybrid Azure AD Join

混合AAD加入就是账户再本地和AAD都有注册。

混合AAD加域:

企业用户可以SSO访问云上、本地的资源

在AAD上自动注册设备

在Azure上改变设备的状态

基于Hybrid Join Status创建条件访问规则

AAD注册设备

AAD注册设备的价值坐在就是支持BYOD情景。员工可以用自己的设备去访问企业数据资源

AAD Identity Protection

- 检测潜在威胁的identity

- 自动检测可以的操作

- 调差可疑操作

- 使用role-base acess control

AAD Identity Protection Risk level

风险等级从两个角度去评级,一个是严重性severity,一个是确定程度confidence

凭据(用户名和密码)丢失是最高等级风险。

检测风险时间的方法可以来计算:

风险登录的次数

为用户标记风险等级

条件访问可以根据风险等级去设置访问举措。

条件访问的功能:

条件有哪些:

- 用户和组

- 那些云应用

- 风险登入

- 设备平台

- 设备状态

- 地点

- 客户端app

可以授予的访问权限:

- grant control 授予权限访问/block

- session controls 在有限时间内限制访问

应用条件访问策略的对象

1, 指定用户和组

2, 指定的应用

地点:

- 可信任的位置,内网

- 可信任的国家、地区

- 包括位置区域

条件:客户端app

基于不同的协议,客户端应用有不同的条件适用:

Web浏览器:联合认证(WS-Federation SAML)

移动端app和PC客户端

Modern Authentication-OAuth OpenID Connect

Exchange activesync

legacy authentication

典型应用场景:

- 是否允许设备从app上下载数据到离线

- 只允许未托管的设备通过浏览器访问

- 禁止web访问,但允许移动端访问

- 禁止旧的协议