一开始就需要fuzz。

先随意构造两个参数,丢到burpsuite中,构造两个是因为跑得快些。。。

这里模式记得换下,用Pitchfork,fuzz的地方也不要用错了。

第一个payload值。

第二个payload值

gogogo等结果吧。

路径应该是path了。。。

确实是OK的,那这里用php伪协议来找文件路径了。

本来想用php://input读目录文件的,但是好像有点问题,所以就换成用php://filter看源码

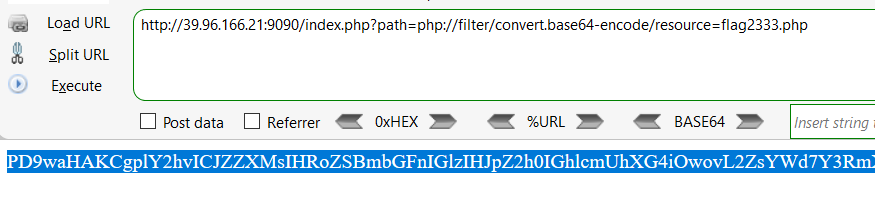

将bass64解码后,发现有个flag2333.php

看到head()后才知道,可以通过看http头部信息得到flag2333.php的信息,当然还是得先有path参数。

继续访问通过php伪协议此文件。

解码后得到flag

CTF fuzz 文件包含 php伪协议

猜你喜欢

转载自blog.csdn.net/u014029795/article/details/105022669

今日推荐

周排行