审题

思路

知识点

考查选手对rar文件头的理解、winhex更改文件的能力、PS提取图层的能力、CTF工具的使用、PS图像处理能力

所需工具

WinRAR、winhex、PhotoShop、StegSolve

解题

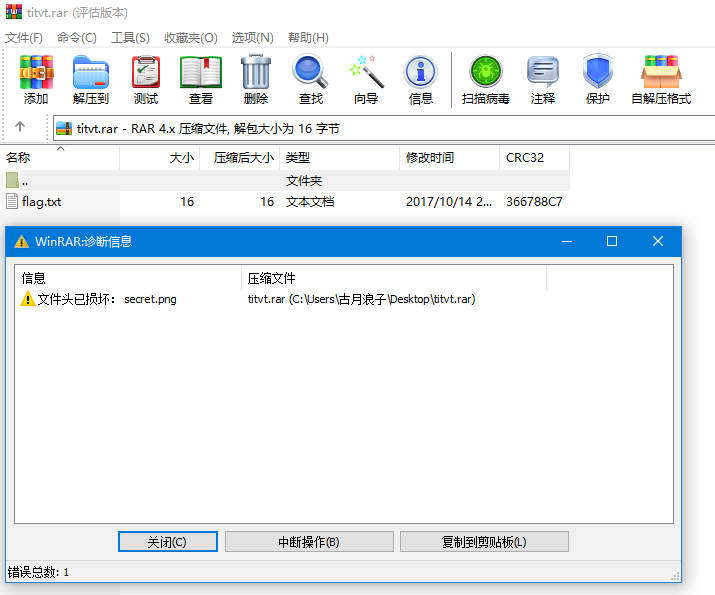

使用WinRAR打开附件,发现secret.png的文件头损坏了,并且还有一个flag.txt

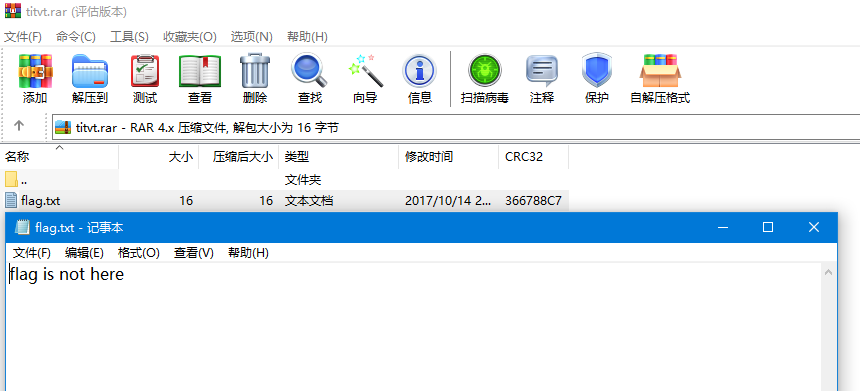

抱着侥幸的心理打开flag.txt

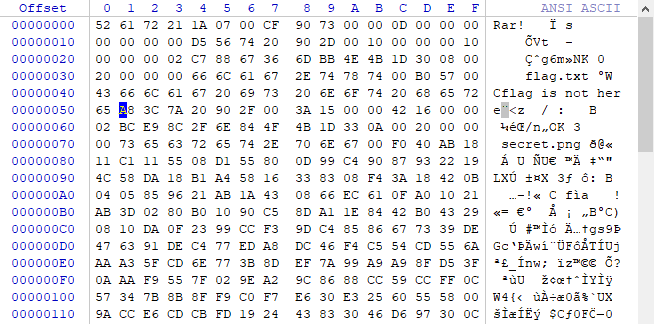

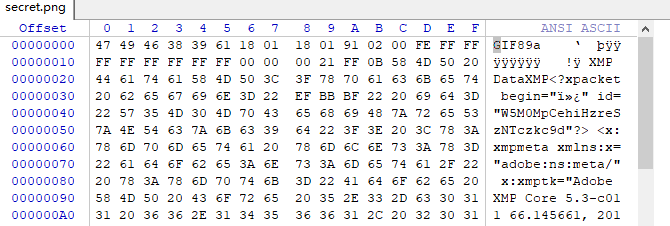

既然没有flag,那么我们用winhex打开附件

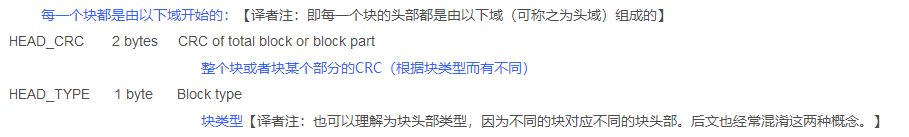

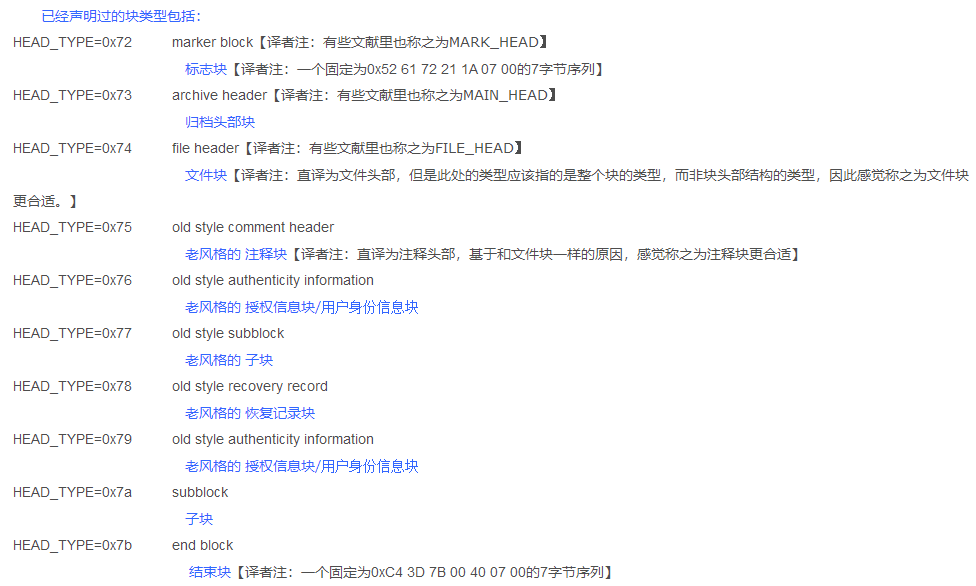

可以看到从here后面开始就应该是secret.png的部分了,百度了一下rar每个块的开头

我们要的是文件块而不是子块,于是更改7A为74,成功解压,发现是一张空白的图片,继续用winhex打开

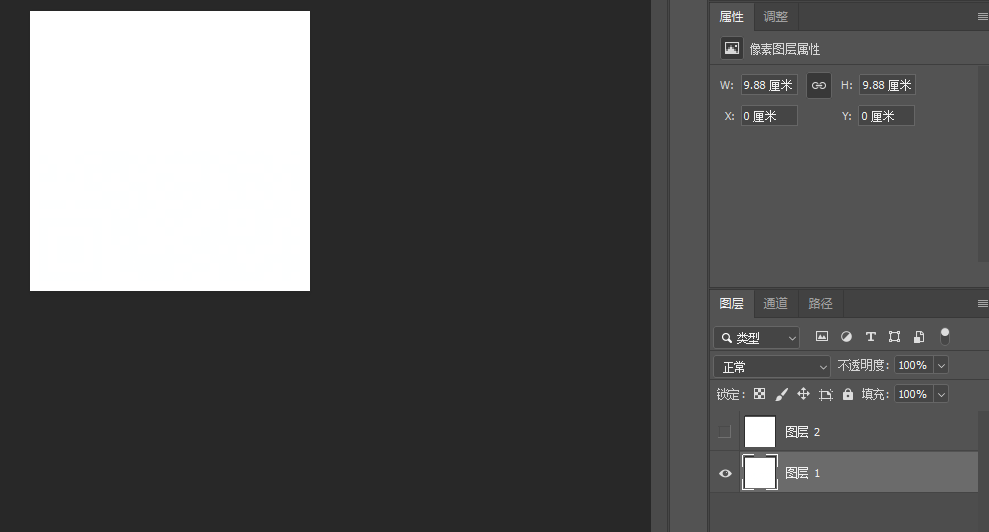

发现是gif格式,将其重命名并用PhotoShop打开,发现有两个空白的图层

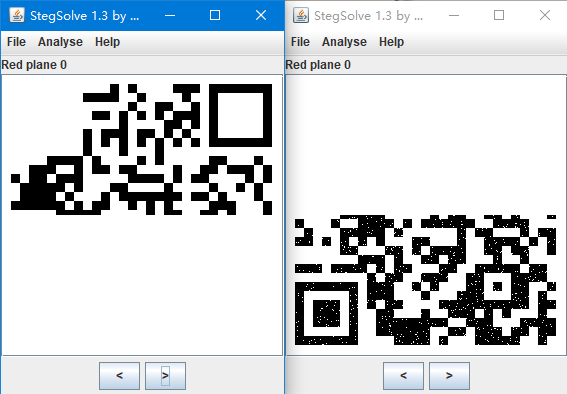

将两个图层分别提取出来,用StegSolve打开,不断点击箭头直到显示出图像

将两幅二维码拼接到一起并补全定位点,扫描二维码得到flag

flag

flag{yanji4n_bu_we1shi}

反思与心得

这道题考查了非常多的知识点,根本不像一道1★的题。。。

网上很多WP说A8 3C 74是rar对png的文件头编码,这种说法是错误的,做学问切忌一知半解!

很多专门针对CTF而编写的工具是我们日常生活中用不到的,要多收集整理此类工具并灵活运用

(吐槽:360压缩压根不提示你文件头损坏=_=…)