Metasploit nmap 高级扫描(伪装 成空闲主机对目标探测:递增ip帧标识机制)

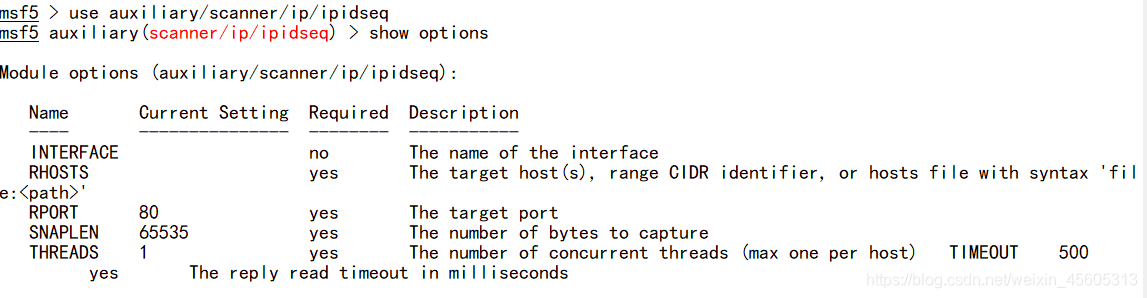

利用 Metasploit 中 auxiliary/scanner/ip/ipidseq模块扫描 空闲主机

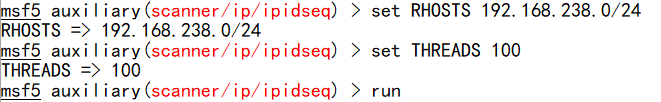

设置参数 :RHOSTS [IP](网段,ip列表文件,地址范围)

THREADS 线程数

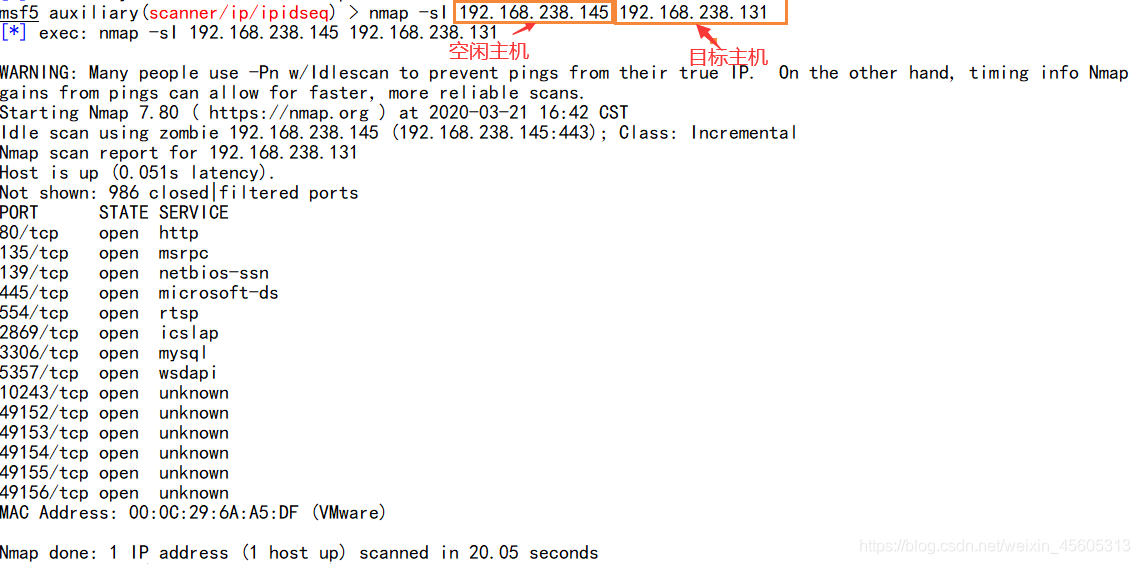

使用nmap -sI 命令 开始扫描 Msf 终端中使用nmap

Msf 终端中使用nmap

先连接数据库 db_connect postgres:[email protected]/msf

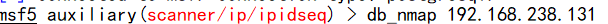

db_nmap

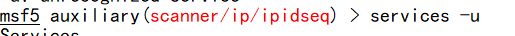

利用 services -u 查看存入数据库的输出

Metasploit 中端口扫描模块

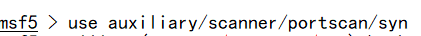

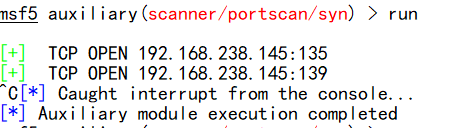

简单的SYN扫描

auxiliary/scanner/portscan/syn

设置目标 ,线程

set RHOSTS [ip]

set THREADS 线程数

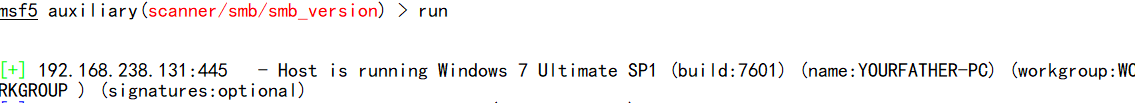

smb服务

msf5 > use auxiliary/scanner/smb/smb_version

msf5 auxiliary(scanner/smb/smb_version) > set RHOSTS 192.168.238.131

mssql

msf5 > use auxiliary/scanner/mssql/mssql_ping

msf5 auxiliary(scanner/mssql/mssql_ping) >set RHOSTS 192.168.238.0/24

msf5 auxiliary(scanner/mssql/mssql_ping) >set THREADS 255

快速扫描网段

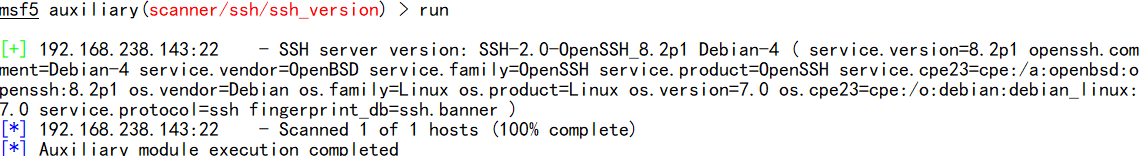

ssh服务

msf5 > use auxiliary/scanner/ssh/ssh_version

msf5 auxiliary(scanner/ssh/ssh_version) > set RHOSTS 192.168.238.143

ftp服务

msf5 > use auxiliary/scanner/ftp/ftp_version

msf5 > use auxiliary/scanner/ftp/anonymous查看是否允许匿名登录

snmap

msf5 > use auxiliary/scanner/snmp/snmp_login猜解团体字符串