使用长角牛演示:ARP协议防止攻击原理和配置

1. *实验环境*

虚拟机window7、window10、长角牛软件、ensp软件,关闭真机、虚拟机win7和win8的防火墙。

2. *实验描述*

通过window7使用长角牛软件欺骗网关使win10无法与网关通信从而无法上网。解决方法:win10绑定网关MAC可以防止长角牛软件的单向阻断,双向只能在网关上绑定MAC地址防止长角牛发送错误的MAC给网关欺骗网关使win10无法上网。

实验原理:ARP缓存表记录了所有和和其宿主主机进行通讯过的其他电脑的MAC-IP对应关系,而漏洞也恰恰在此。如果局域网中的一台电脑进行欺骗性地使用自己的IP地址来冒充其他主机的MAC地址。比如:在B和C的通讯时,这时出现一台A机器,它告诉B说它就是C,结果B机器就认为它是C了,并且在B的缓存中,原先C的IP地址被对应到了A的MAC上。

3. *实验步骤*

(1) *在VM中新建两个虚拟机win7、win10(网卡类型基于主机模式),并且手动配IP地址和vnet网卡如图1-3*

****所以win7和win10不同网段也可以相通。因为VM1和VM8本来就相通的。但是VM1和VM8不能是同一网段,,只要cloud1和VM1是同一平面,cloud2和VM8是同一平面就好了。Win7和win10就能相通。****

(2)配置ensp拓扑图 注意:交换机和路由器的接口需要时GE端口并且相同之后才能方便配ip。

(2)配置ensp拓扑图 注意:交换机和路由器的接口需要时GE端口并且相同之后才能方便配ip。

(3)连线,之后启动设备,手动配路由器的ip地址并且ping与win7和win10互通

(3)连线,之后启动设备,手动配路由器的ip地址并且ping与win7和win10互通

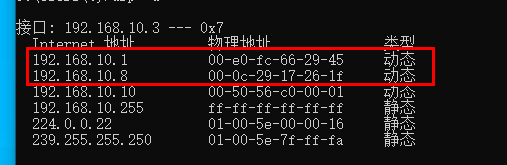

(4)未攻击前的win7和win10,路由器的地址,Win7-ip 192.168.10.8 网关(路由器)-ip 192.168.10.1

(4)未攻击前的win7和win10,路由器的地址,Win7-ip 192.168.10.8 网关(路由器)-ip 192.168.10.1

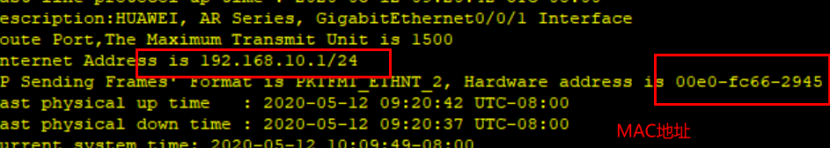

(5)查看路由器网关

(5)查看路由器网关

(6)环境搭好之后开始安装长角牛

(6)环境搭好之后开始安装长角牛

(7)Win10ping网关-因为长角牛在攻击win10

(7)Win10ping网关-因为长角牛在攻击win10

(8)Win10绑定网关地址

(8)Win10绑定网关地址

(9)Win7的长角牛选择双向断开进行win10 的攻击

(9)Win7的长角牛选择双向断开进行win10 的攻击

(10)Win10再次无法ping通网关

(10)Win10再次无法ping通网关

(11)Win10在网关进行MAC地址绑定

(11)Win10在网关进行MAC地址绑定

(12)Win10在网关绑定MAC地址之后,win10ping网关互通。现在长角牛还在阻断工作,所以win10防御攻击成功。

(12)Win10在网关绑定MAC地址之后,win10ping网关互通。现在长角牛还在阻断工作,所以win10防御攻击成功。