查壳:

无壳,扔进IDA:

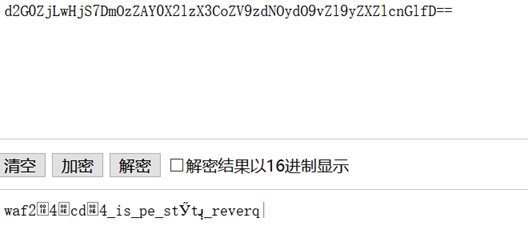

看到关键数据,base64转一下试试:

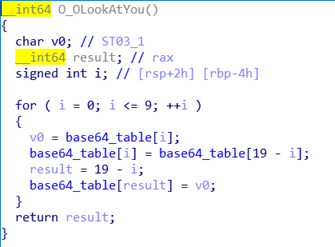

有点flag那味了,估计这是把base64表给改了,那么就需要找一下修改的函数,在函数列表找到一个O_OloolAtYou()函数,看起来有些可疑,果不其然:

其实也可以交叉引用找到这个函数:

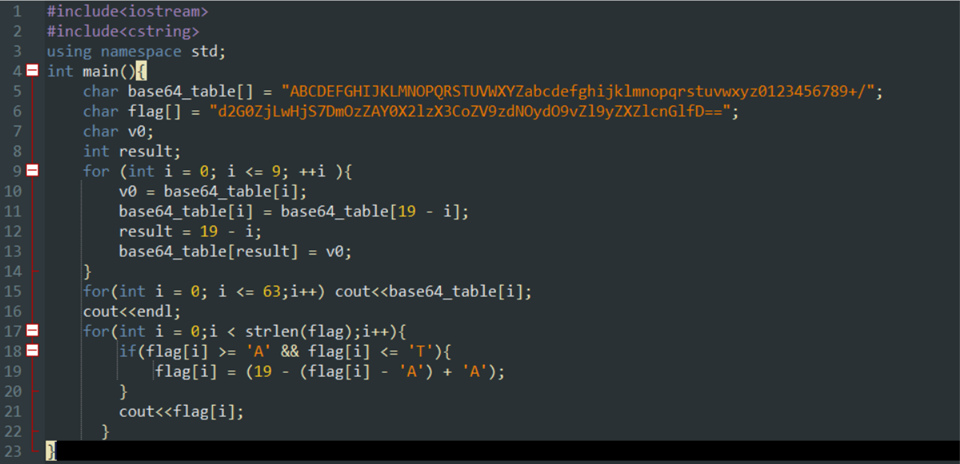

这个函数主要作用呢,我们跑一下就可以知道是把A-T给调了个顺序:

于是我们就把他反过来跑一下:

得到:d2N0ZjIwMjB7QmFzZTY0X2lzX3RoZV9zdGFydF9vZl9yZXZlcnNlfQ==

wctf2020{Base64_is_the_start_of_reverse}

吃饭去了,一会还要上课,本来说把c++大作业给写了的,一不小心有做了俩题,水了一波分数,溜了溜了;