上一篇文章讲了IBM Cloud上的CIS服务如何为域名提供http, https层的防护,实际上CIS服务还能防护针对TCP,UDP层的各种攻击,可以提供包括WAF防护,IP firewall,访问速率限制等各种能力,接下来我们就来详细了解一下。

CIS标准的HTTP/HTTPS层防护只支持以下端口:

The HTTP ports that CIS support are:

80

8080

8880

2052

2082

2086

2095

The HTTPs ports that CIS support are:

443

2053

2083

2087

2096

8443

如果需要对TCP/UDP层也进行防护,或者对非标准端口也进行防护,那么我们就需要用到CIS提供的Range功能

点击添加应用程序即可进入Range防护设置页面

点击添加应用程序即可进入Range防护设置页面

边缘端口: CIS将在此端口上侦听连接。此连接将采用针对源服务器的代理。(在除端口 21 之外的所有端口上支持代理。)

在“源”部分中,输入 要防护应用程序的源 IP 和端口。您也可以选择现有的负载均衡器

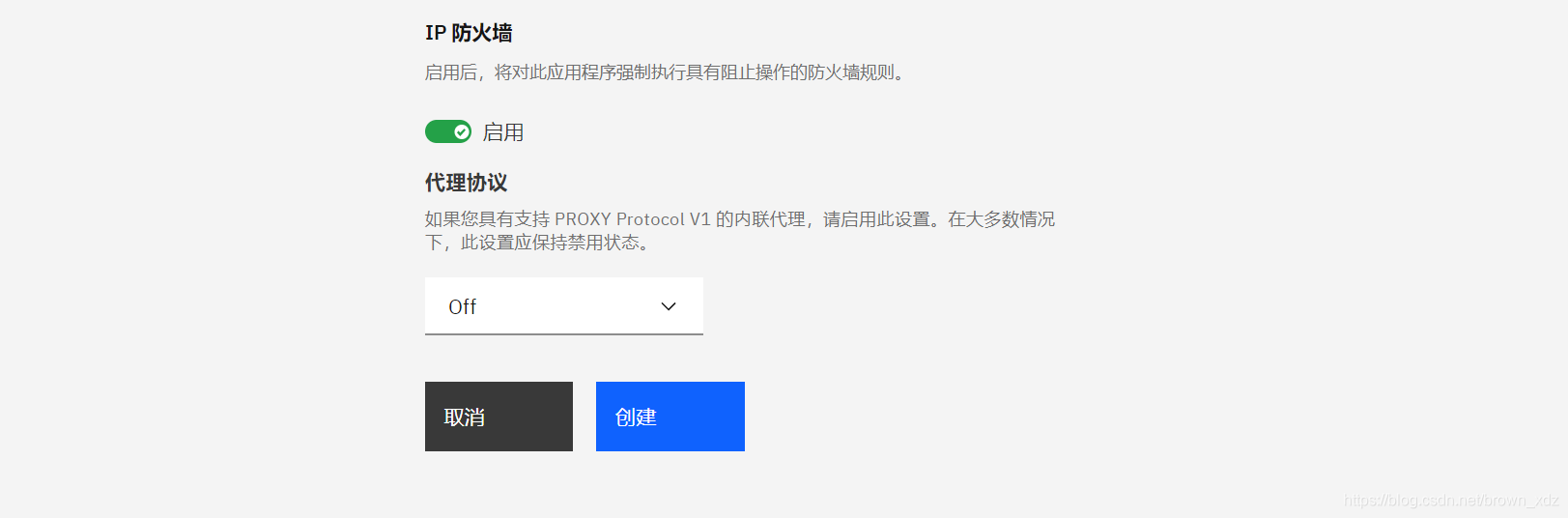

启用 IP 防火墙。在启用时,将针对要防护的应用程序实施包含“阻止”或“白名单”操作的防火墙规则。目前尚不支持基于国家或地区或者 ASN 的规则。

如果你需要获取客户端的真实IP,那么建议选择代理协议,一般情况下,代理协议部分应该保持禁用。

创建完成以后,可以看到创建好的Range防护记录

如果需要对UDP协议进行防护,目前还不支持在UI端直接配置,可以通过后台工单的方式请求开启

前面讲了如何对TCP/UDP和非标准端口进行防护,接下来我们看一下其它的CIS能力:

前面讲了如何对TCP/UDP和非标准端口进行防护,接下来我们看一下其它的CIS能力:

速率限制(仅限企业套餐): 可防止拒绝服务攻击、暴力登录尝试以及针对应用程序层的其他类型的滥用行为。

WAF(Web应用防火墙):通过过滤和监视 Web 应用程序与因特网之间的 HTTP 流量来帮助保护 Web 应用程序,抵御ISO 第 7 层攻击。WAF 可以保护 Web 应用程序免受以下攻击,诸如跨站点伪造、跨站点脚本 (XSS)、文件包含和 SQL 注入等。

防火墙规则:CIS服务提供了许多强大的防火墙工具,如IP规则、CIDR规则、ASN规则、国家规则、HTTP用户代理阻塞,以及我们在WAF (Web应用程序防火墙)中全面管理的规则。

下面我们来看一下具体的配置过程:

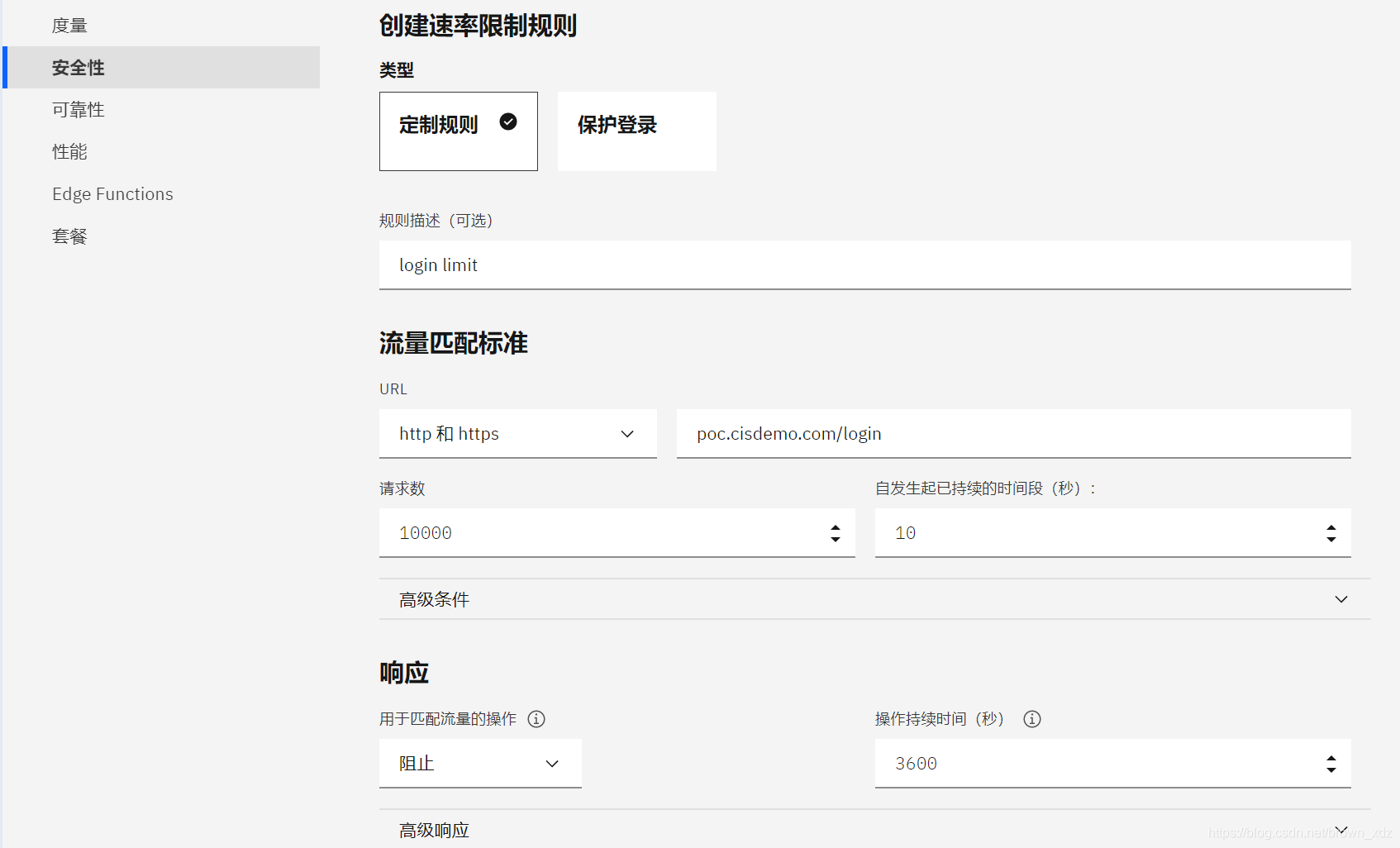

速率限制

该速率限制规则的定义是当客户端10秒内访问http://poc.cisdemo.com/login或者https://poc.cisdemo.com/login的次数超过10000次,那么对该客户端的访问采取阻止策略,持续时间为3600秒

该速率限制规则的定义是当客户端10秒内访问http://poc.cisdemo.com/login或者https://poc.cisdemo.com/login的次数超过10000次,那么对该客户端的访问采取阻止策略,持续时间为3600秒

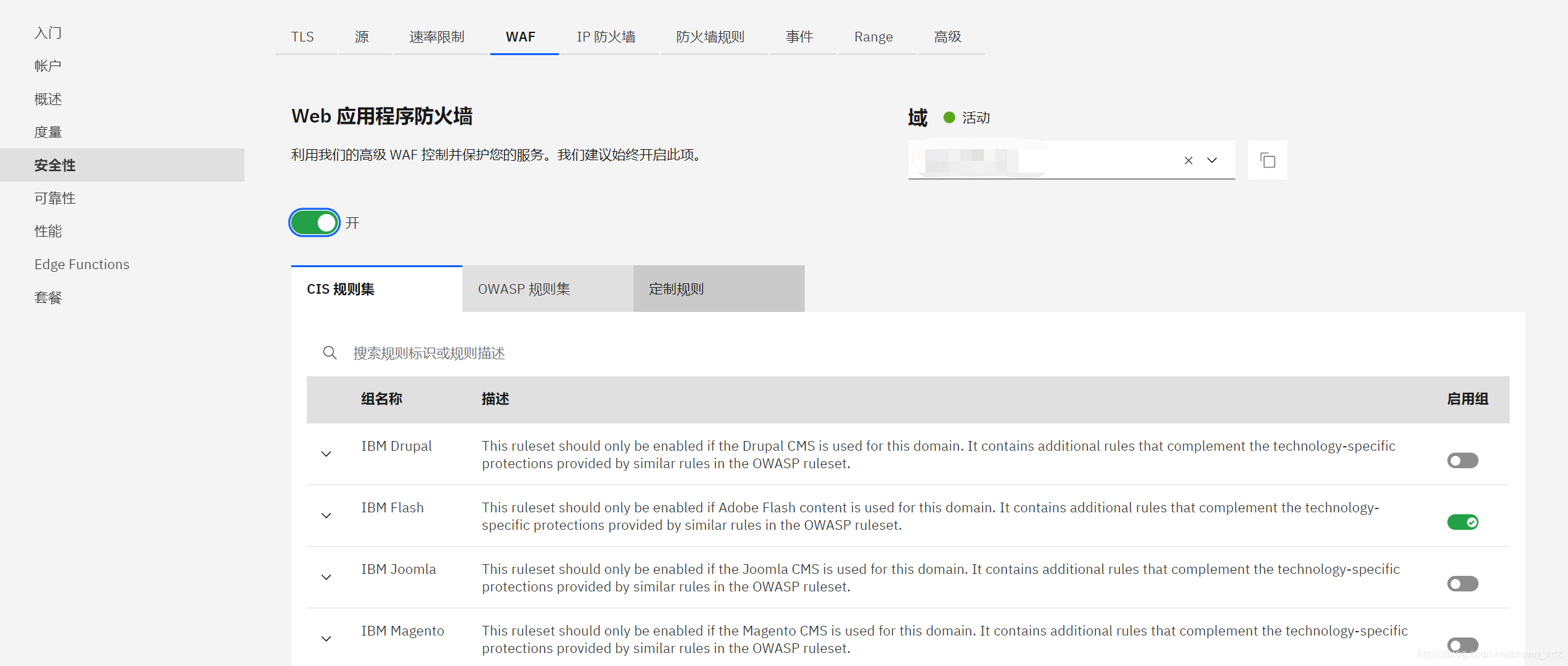

WAF应用程序防火墙

WAF默认设置为关闭,建议始终启用,CIS规则集合和OWASP规则集能提供绝大部分的WAF防护规则,自动过滤不合法的流量。IBM Cloud后台会定期更新CIS规则集和OWASP规则集,以应对最新的攻击方式。 您也可以自己定制WAF防护规则

WAF默认设置为关闭,建议始终启用,CIS规则集合和OWASP规则集能提供绝大部分的WAF防护规则,自动过滤不合法的流量。IBM Cloud后台会定期更新CIS规则集和OWASP规则集,以应对最新的攻击方式。 您也可以自己定制WAF防护规则

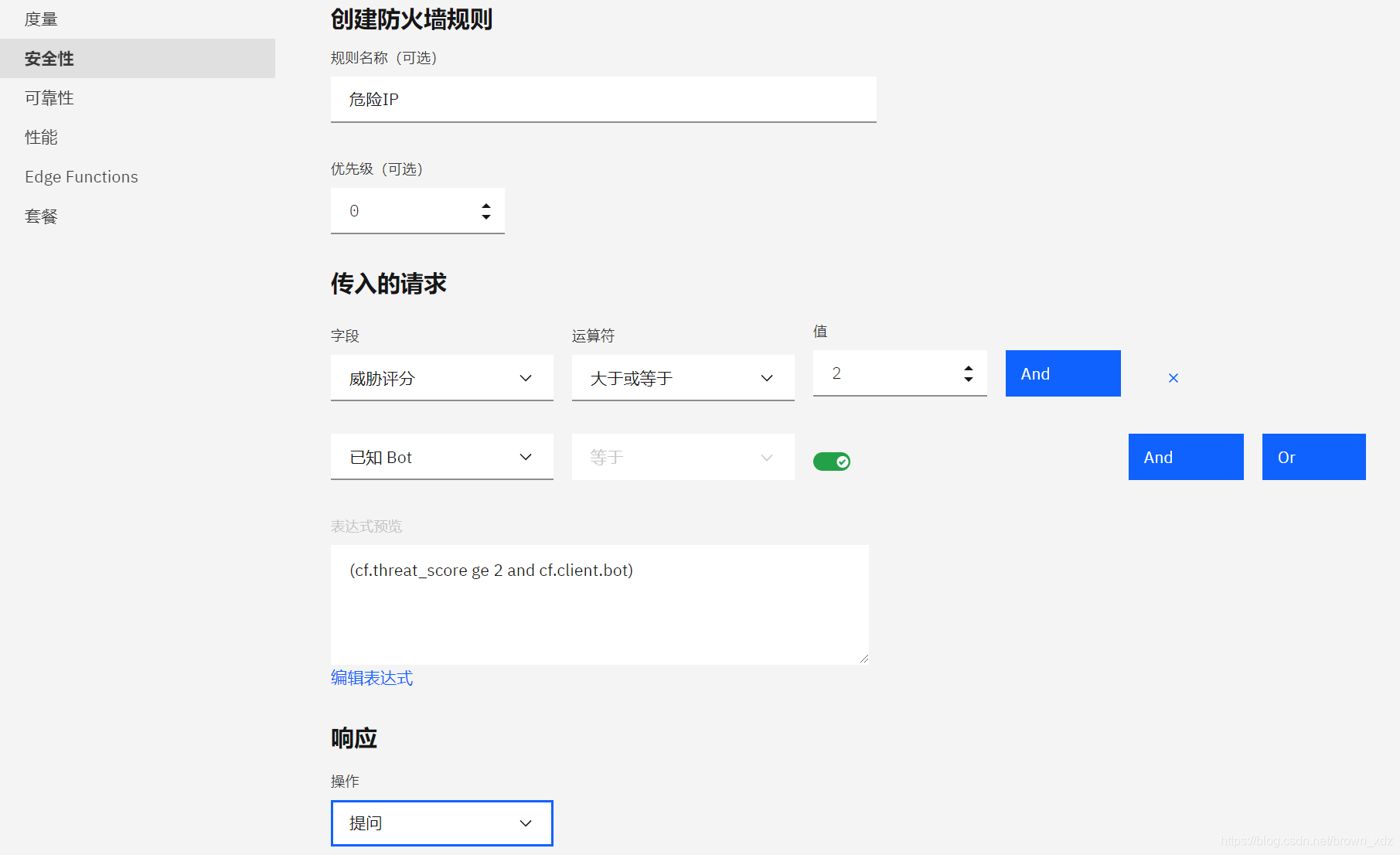

防火墙规则

这里的防火墙规则设置为: 对威胁评分>=2的IP地址,且这个IP不是已知的经常用来做DDoS攻击的IP,那么该IP访问网站需要输入验证码

这里的防火墙规则设置为: 对威胁评分>=2的IP地址,且这个IP不是已知的经常用来做DDoS攻击的IP,那么该IP访问网站需要输入验证码

这里防火墙规则设置为:只要不是来自于中国的IP,那么都阻止其访问网站。

这里防火墙规则设置为:只要不是来自于中国的IP,那么都阻止其访问网站。

以上介绍了CIS服务在DDoS防护方面的各种能力。这里可能有读者会问:如果说我的源服务器IP已经暴露,那么即使有CIS防护,如果攻击者直接攻击我的源IP,那么岂不是可以绕过CIS服务,使我的网站无法提供服务?不得不承认,在实际的情况中,当你在没有CIS防护的情况下被DDoS攻击,那么基本上说明你的源IP已经暴露,这时候即使马上配置CIS进行防护,攻击者也可以继续攻击你已经暴露的源IP。针对这种情况,CIS提供了一个访问白名单的功能:

你可以把CIS端访问你源服务器的IP加入到你的防火墙设置中,只允许这些来自CIS的特定IP来访问你的源服务器,这样就可以阻止攻击者继续攻击你的源服务器,CIS IP地址列表如下:

result

ipv4_cidrs

0 "173.245.48.0/20"

1 "103.21.244.0/22"

2 "103.22.200.0/22"

3 "103.31.4.0/22"

4 "141.101.64.0/18"

5 "108.162.192.0/18"

6 "190.93.240.0/20"

7 "188.114.96.0/20"

8 "197.234.240.0/22"

9 "198.41.128.0/17"

10 "162.158.0.0/15"

11 "104.16.0.0/12"

12 "172.64.0.0/13"

13 "131.0.72.0/22"

ipv6_cidrs

0 "2400:cb00::/32"

1 "2606:4700::/32"

2 "2803:f800::/32"

3 "2405:b500::/32"

4 "2405:8100::/32"

5 "2a06:98c0::/29"

6 "2c0f:f248::/32"

etag "fb21705459fea38d23b210ee7d67b753"

success true

errors []

messages []

你可以从以下链接拿到最新的IP列表:

https://api.cis.cloud.ibm.com/v1/ips

关于CIS在DDoS防护和网络安全防护方面的介绍就到这里,在接下去的系列文章,我们还会继续聊如何通过CIS服务实现全球负载均衡,保障应用访问的可靠性,以及如何通过CIS服务提高应用访问性能,期待与各位的再次交流!