注:第一个学习和接触的Windows漏洞

本机实验环境

虚拟机:VMware Workstation 14 pro

操作系统:Windows7

前置知识

1、cmd工具路径

c:\windows\system32\cmd,按五次shift默认调用同目录下sethc文件,其路径为“c:\windows\system32\sethc.exe”

2、用户/账户密码存储位置

c:\windows\system32\config\SAM # 非逆转型加密、使用hash值类似的方法、MD5 SHA

3、修改账户密码:

net user 用户名 新密码

4、通过用户组提示权限

net localgroup administrators 用户名 /add

5.删除用户

net user 用户名 /del

漏洞原理

漏洞介绍

漏洞1:未登陆系统前连按5次shift弹出程序c:\windows\system32\sethc.exe

漏洞2:部分win7及win10系统在未进入系统时,可以通过系统修复漏洞篡改系统文件名!

只要是win7或win10存在这两个漏洞,就可对其进行破解

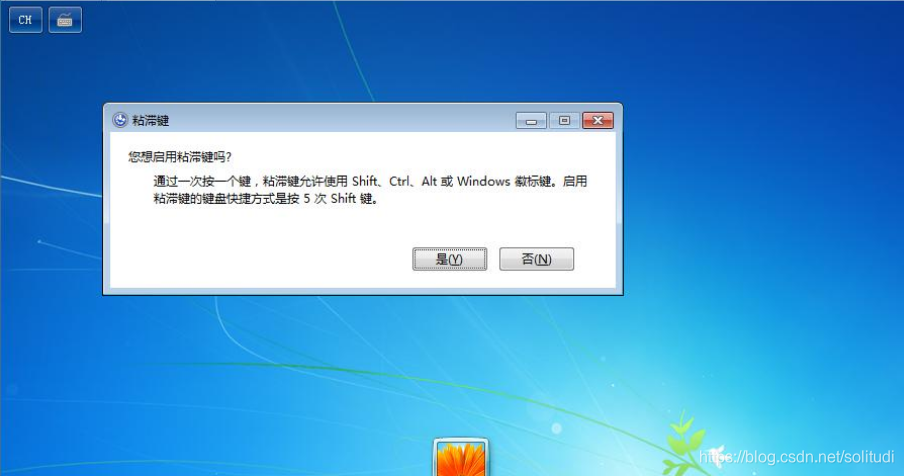

漏洞验证

在输入密码界面连续按5次SHIFT如果出来下图则说明有此漏洞

解决方法

网上搜索win7/10系统如何关闭连按5次shift键弹出粘滞键,或者更新到没有此漏洞的系统

基本流程介绍

其基本流程如下:(利用它破解!!!)

- 首先,在未登录系统时,连续按5次shift键,弹出程序“c:\windows\system32\sethc.exe”。

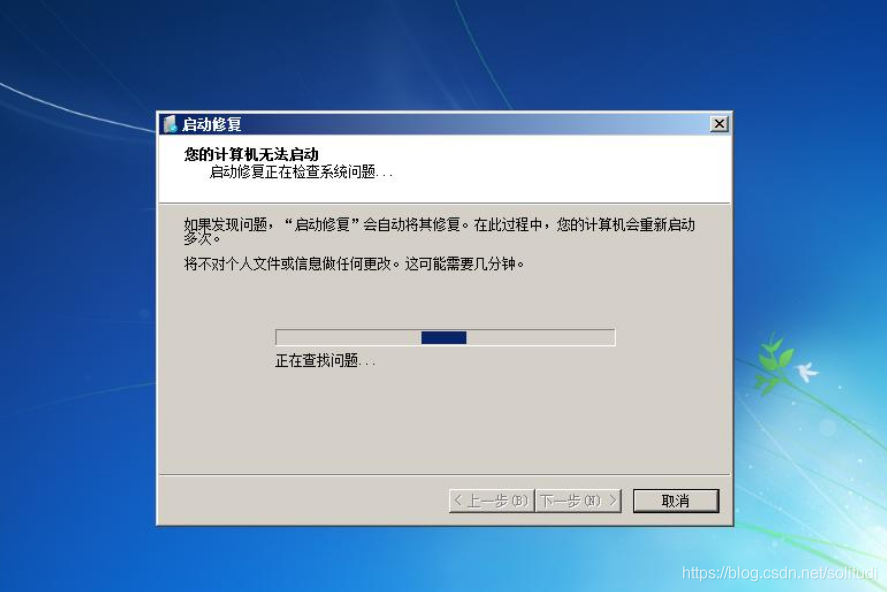

- 其次,接着强制关机想办法进入“启动启动修复(推荐)”界面,该界面存在一个漏洞,它能打开一个本地的错误TXT文件。

- 再次,通过TXT文件的打开选项,在未进入系统之前就打开C盘存放“sethc.exe”的位置,接着将cmd.exe程序复制一个副本,并命名为“sethc.exe”。

- 最后,重启计算机再次按下5次Shift键时,会弹出CMD界面,再输入命令修改登录密码。

连续按5次shift键它会去C盘目录下调用sethc.exe程序

详细步骤截图

STEP1:

在启动界面,右键->电源->关闭客户机

注释:模拟生活中出现的不正常关机,以便进入修复界面

STEP2:

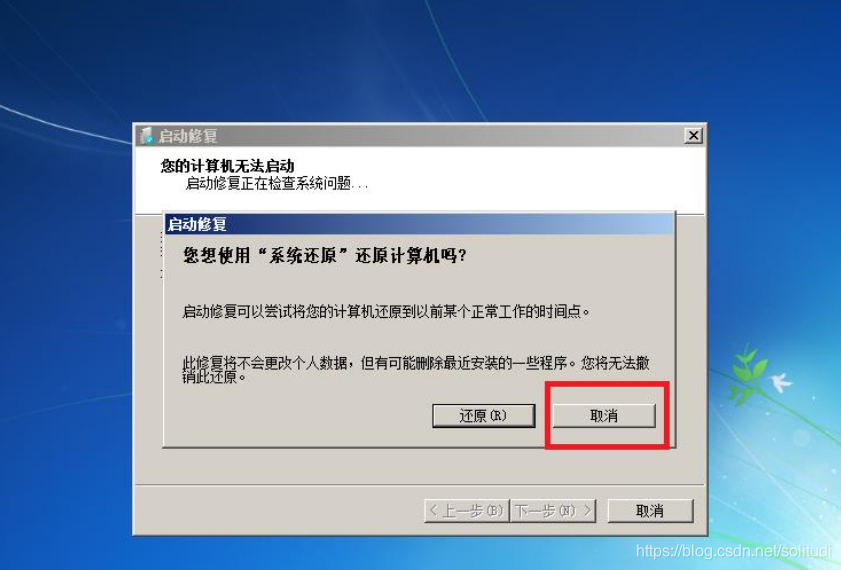

进入修复界面

选择取消

STEP3

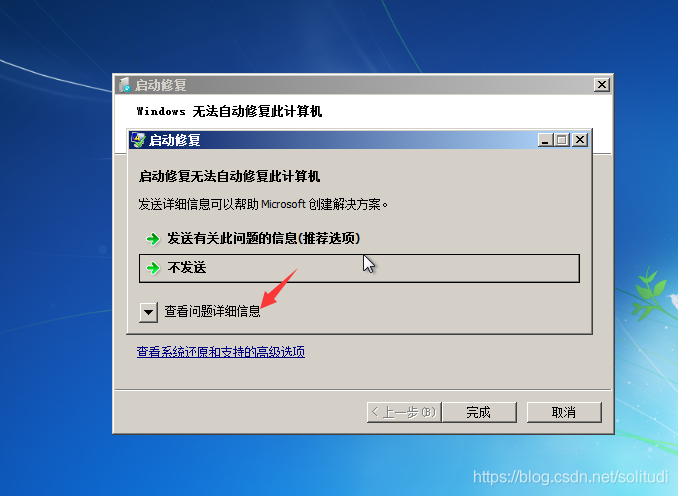

STEP4:

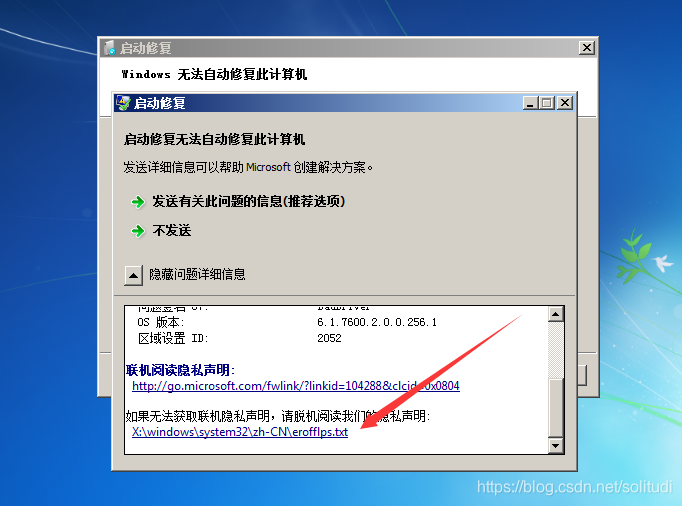

这里点击“查看问题详细信息”,漏洞就在这里,最下面有两个超链接,一条是联机远程访问微软的,另一个是脱机访问本地的TXT文件,这里点击第二条(重点!!!)

STEP5:

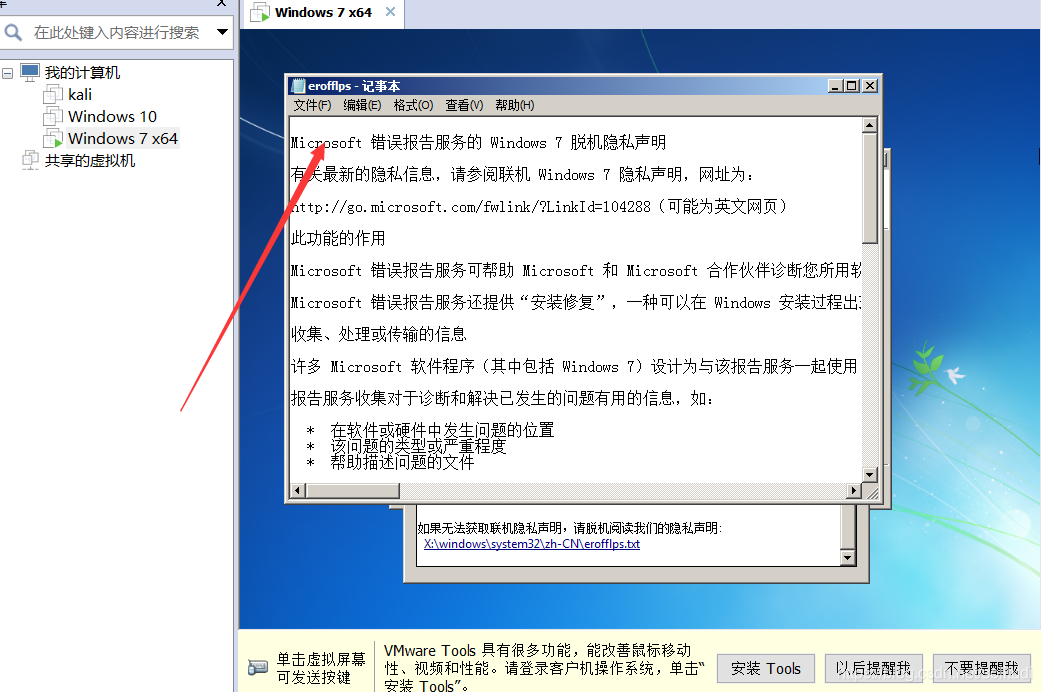

此时它会有一个本地的记事本,可以通过它打开TXT文件。由于还未进入系统,目前没有用户的概念,所以在这个状态下是以最高权限去进行运行的

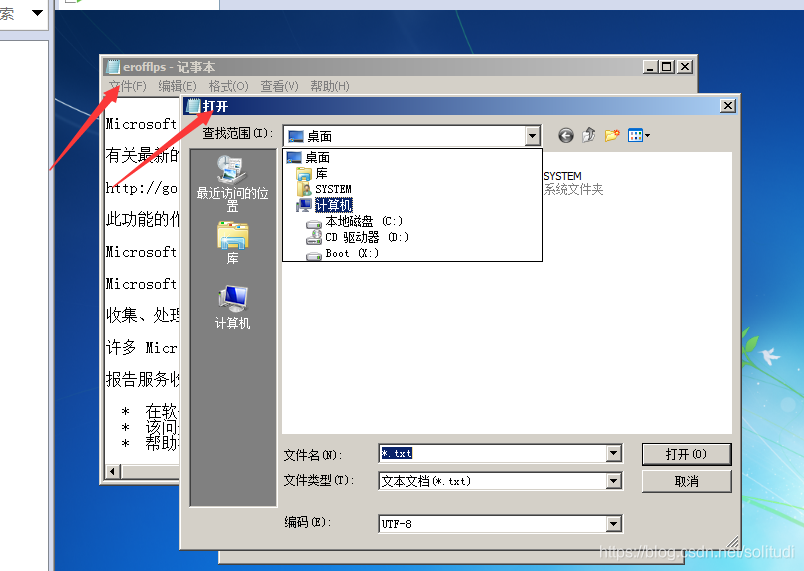

点击文件->打开

STEP6:

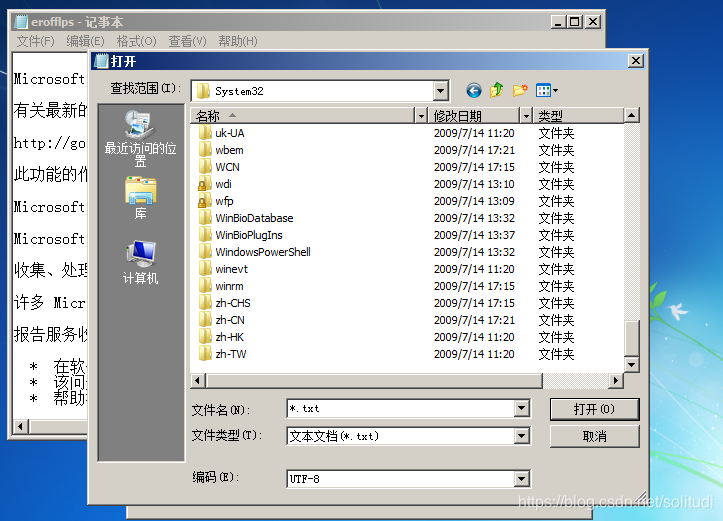

接着打开“Windows”->“System32”文件夹

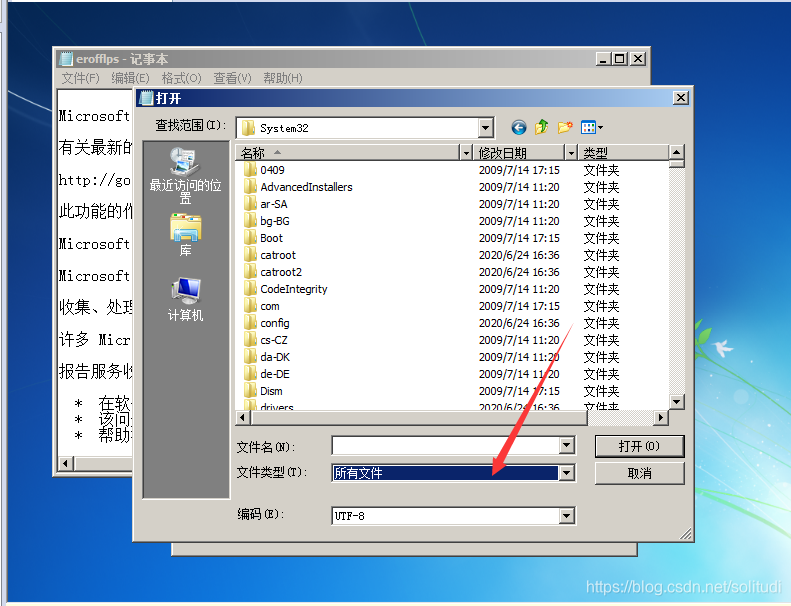

修改文件类型为所有文件,不然你找不到我们需要的东西

STEP7:

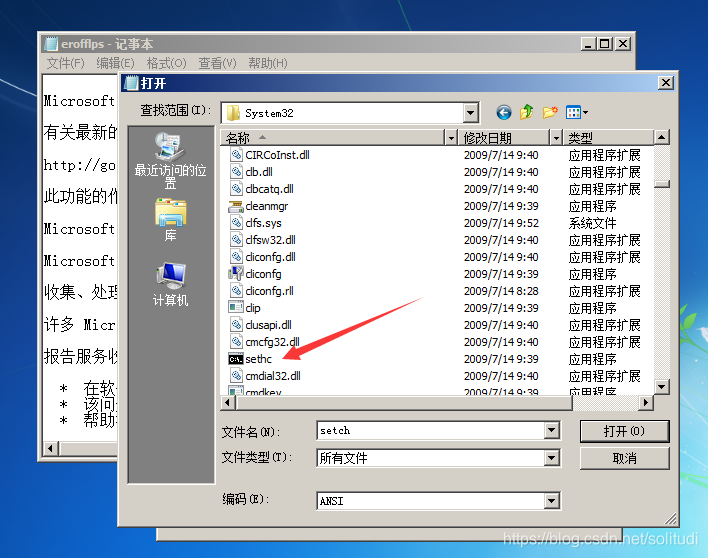

找到sethc.exe,名字改了随便改,下次再按5次shift键,它就不能再找到这个可执行文件了

STEP8:

然后找到“cmd”文件,注意该CMD文件也在该目录下,我们就可以利用它留后门,让连续按5次shift键调用CMD,再输入命令修改开机密码。点击该程序,右键复制,然后粘贴。防止别对cmd造成修改,副本改名为sethc,开始奔放

STEP9:

关闭记事本,重启系统,在此界面按五个SHIFT

霸气侧漏!!!

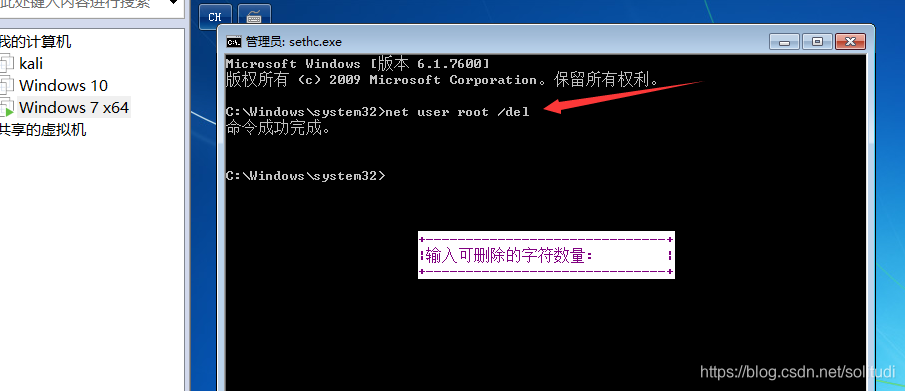

STEP10:

这里可以设置新密码,也可以设置无密码,即net user aaa “” ;此时就能成功进入系统了,是不是很神奇,通过这一连串漏洞,我们成功进入了系统。最好再次启动的时候删除被修改成cmd的“sethc”,同时将“123”名称改回成“sethc”。为什么这样呢?别给别人留后门!!!方法存在一个缺点,如果你自己电脑忘记密码还可以,但如果你修改了别人电脑的密码,别人下次登录就知道了。后面分享一种不修改密码的情况下,以最高管理员权限进入系统。

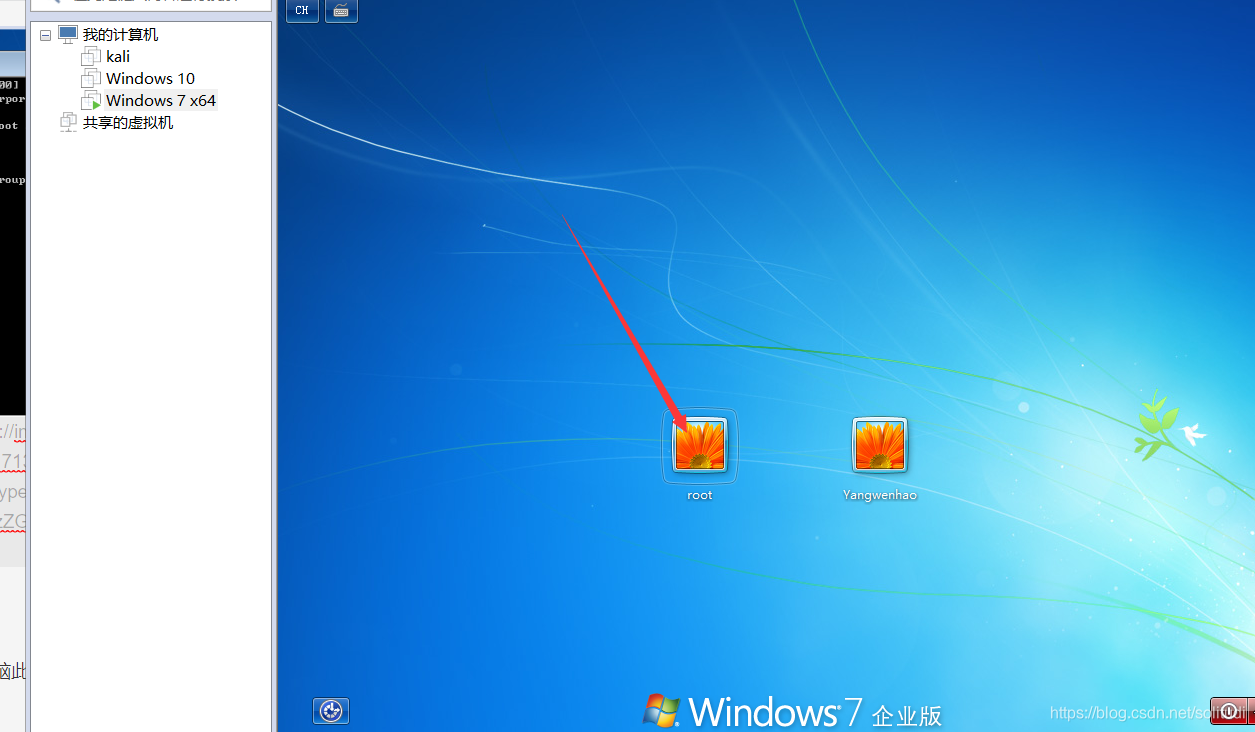

增加新用户:

但root只是一个普通用户,接着需要将root用户提权,将它添加到管理员组中。调用命令“net localgroup administrators root /add”。

STEP11:

增加成管理员之后,重启电脑此时会有新的用户界面。开始奔放!!!

FINAL:

在之后记得删除多余的用户哦