Port security 端口安全

主要用于接入层设备,面向终端接口(access)

逻辑和思科的一样,都属于同样的东西,

但也有些许的不同

处理方式,

cisco默认是err-disable

而huawei则默认不down端口,

惩罚措施

protect-action ?

protect Discard packets //丢弃

restrict Discard packets and warning //丢弃并上报错误 //默认是这种

shutdown Shutdown //关闭接口,

其实话说回来,不管你是哪种处理方式,其目的只有一个,就是保护接入接口的安全

如果才长是安全呢?

可以限制MAC地址的数量,以及具体的MAC地址,如果你随意的乱接设备,会导致MAC地址变更,那么就会触发port-security机制导致惩罚

端口安全默认没有开启

且交换机默认以动态方式学习MAC,并维护自己的MAC地址表

一旦开启会有几种形式

1 动态安全学习MAC,(MAC地址没有老化时间)

2 静态安全学习MAC,手动去绑定MAC地址

开启了端口安全以后,

可以配置的参数

1 惩罚行为

2 最大的MAC地址数量

3 MAC地址粘滞

4 MAC地址的老化时间(仅动态安全)

针对于触发了安全机制的shutdown,可以配置自动恢复,

这个不用多说,cisco也有,err-recovery,

上实例

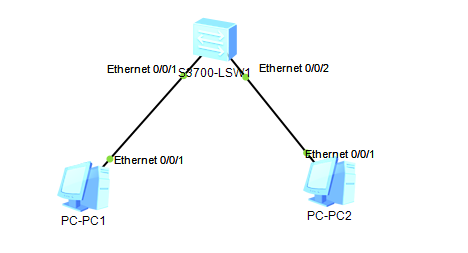

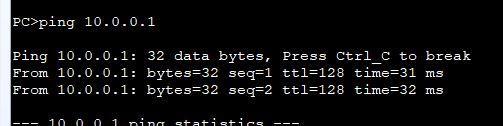

默认两台设备可以通信

现将e0/0/2接口配置port-security

[Huawei-Ethernet0/0/2]port-security enable

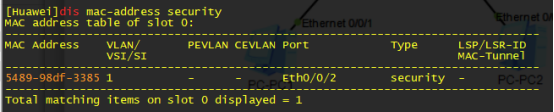

查看MAC地址安全,可以看到MAC为3385

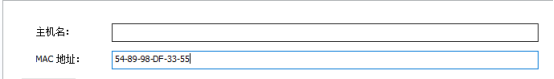

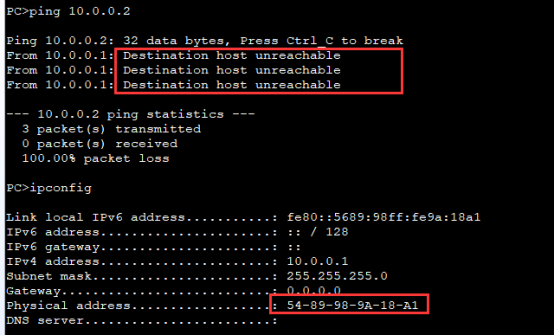

现在将PC2的MAC改掉

然后再去测试ping

通是肯定不通的了

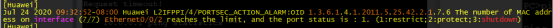

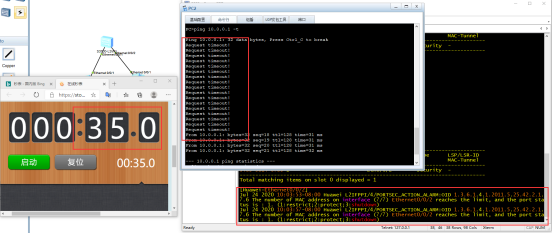

可以看到系统报错消息,由于触发了端口安全,将它发的数据全部以第一种方式进行处理(restrict,丢弃并上报)

这时就是动态的学习MAC,如何操作呢?可以把接口shutdown再undo shutdown 就可以解决这个问题

(因为默认没有老化时间)

然后就可以啦~

当然,还有第二种方法,就是设置它的一个老化时间

时间单位为分钟,最小值为1

那么 我们来测试一下吧,其实经过实际的测试,并没有到1分钟,接口就可以接受新的MAC了

大概是35秒时间吧

当然可以视情况而定,一般情况下是这样的,

像cisco的err-disable是默认的5分钟,

可以酌情考虑。

以上是动态的方式,

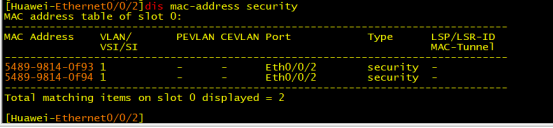

如果说要配置多个MAC地址的安全呢?

[Huawei-Ethernet0/0/2]port-security max-mac-num ? INTEGER<1-4096> Maximum mac address can learn

[Huawei-Ethernet0/0/2]port-security max-mac-num 2

最多可以支持4096个,当你,你想也能想到,这么多,肯定是应用在汇聚层,

但是不推荐将这玩意放在汇聚层,

除非一种特殊情况,

就是可管理交换下面接入了一台傻瓜交换机,在上游控制这一根线下面的接入数量 ,也是可以的。

那允许两个,是不是就意味着我可以看到两个MAC地址了呢~

可以看到,这个接口已经接入两个MAC了,当第三个MAC接入时,系统就会报错,告警

以上情况可以部署在人员和设备变动较为频繁时使用,(接口插拔、交换机重启都可以学习新的MAC地址)

如果说我的工位就在那,一直不动,设备也一直不变,

有没有更加保守的操作呢?

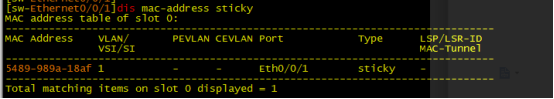

使用sticky粘滞功能,就算交换机重启,以及接口重启都不受影响,(这个端口只爱一人,很专一)

interface Ethernet0/0/1 port-security enable //开启端口安全 port-security mac-address sticky //开启端口粘滞

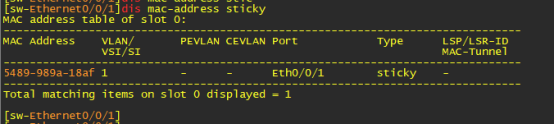

查看

就不再是dis mac-address security了

而是dis mac-addr sticky

把PC1的MAC修改一下后,可以再和PC2测试一下,看到系统告警消息

如果此时将接口重启会怎么样呢?

不管你重启与否,没关系,

说过了,

我只爱一人,

当然,开启了sticky的情况下,也可以支持多个MAC.

关于err-down的情况

可以执行自动恢复来实现接口的自恢复

但是模拟器里不知为啥没有这个命令,真实环境中是一定有的、

Cause port-security interval 时间,后面的恢复时间和cisco一样,都是30 - 86400S

还有一种特殊的情况

之前我们配置了sticky功能的端口安全,

假设现在有一台PC接到了E0/0/1口,并配置了这个接口的sticky,忽然有一天,这哥们心血来潮,想换个工位,于是换到了对面的桌子上,然后网线他也换了,

想一想会发生什么?

交换机上会不会出现相同的MAC地址出现在两个接口?如果是这样,那请问数据如何转发呢?

所以

这个时候一个功能出来了,叫做漂移检测,而刚才我们所叙述的这个过程叫做MAC地址漂移(头文字D)

我也想切个图,做个测试,

但是环境不允许啊~

命令看一下吧,解解馋得了

<sw>

<sw>sys

[sw]port-security static-flapping protect //全局下开启 [sw]inter e0/0/1 [sw-Ethernet0/0/1]port-security enable [sw-Ethernet0/0/1]port-security mac-address sticky //这个功能一定要开户sticky

具体的效果,如果想起来,用真机补一下命令及效果

完

------------------------------------

CCIE成长之路 --- 梅利