点赞后看,养成习惯

喜欢的话 可以点个关注哟

你们的点赞支持对博主们来说很重要哦 !!!

本文将针对以下问题逐条进行解答:

01 AWVS是用来干什么的?

02 AWVS有哪些功能模块?

03 Target模块的配置需要了解哪些?

04 如何使用AWVS进行一次网站漏洞扫描?

为方便您的阅读,可戳下方蓝字,快速跳转

01 AWVS的用途

如果大家有听过Web漏洞,那么简单来说,AWVS是一个自动化的Web安全应用程序安全测试工具 。

该工具能通过网络爬虫测试你的网站安全,检测流行安全漏洞。也能审计检查漏洞,如SQL注入、XSS和其他能够被黑客利用的存在漏洞的网页应用。甚至能够输出测试报告,提高相关安全工作人员的工作效率。

可能从以上描述,大家能大致理解AWVS这个工具的厉害之处。

那么展开来讲,为什么要使用AWVS呢?有三点:

1、有安全防御的网站还存在策略性绕过

尽管,现在许多网站配置了防火墙和WAF,但是这些安全防御软件,仍然存在着策略性的绕过。比如SQL注入漏洞可以使用编码、转义、内联注释等方式绕过WAF。

除此之外,XSS、文件包含、目录遍历、参数篡改、认证攻击 等,也都有不同程度的绕过策略。让人防不胜防。

因而,定期扫描你的web应用,是有必要的。

2、比起手工检测效率高

手动检测你所有的Web应用,是否存在安全漏洞是比较费时费力的。

而AWVS通过高速的多线程扫描器,进行智能爬行程序检测,能够快速地扫描常规漏洞。

所以说,这款自动化的web漏洞扫描工具能很好的提高我们扫描效率。

3、能够提供丰富的报告功能

工作中形成报告,以便之后的分析以及检测

02 AWVS功能模块

这里简单给大家熟悉一下工具里的各个功能模块。

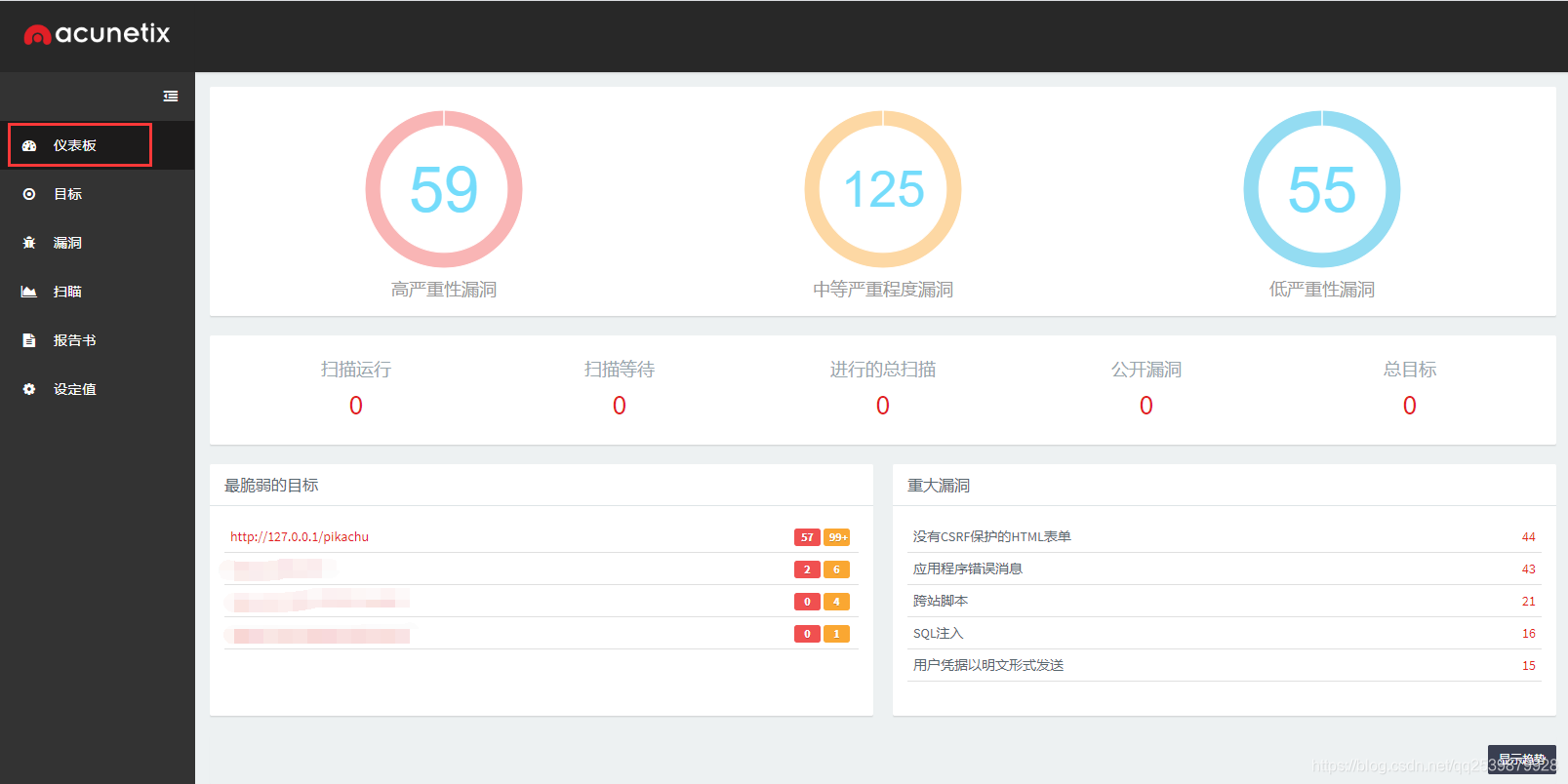

1、Dashboard模块

仪表盘模块,记录扫描结果,其中统计了扫描出的高中危漏洞等。

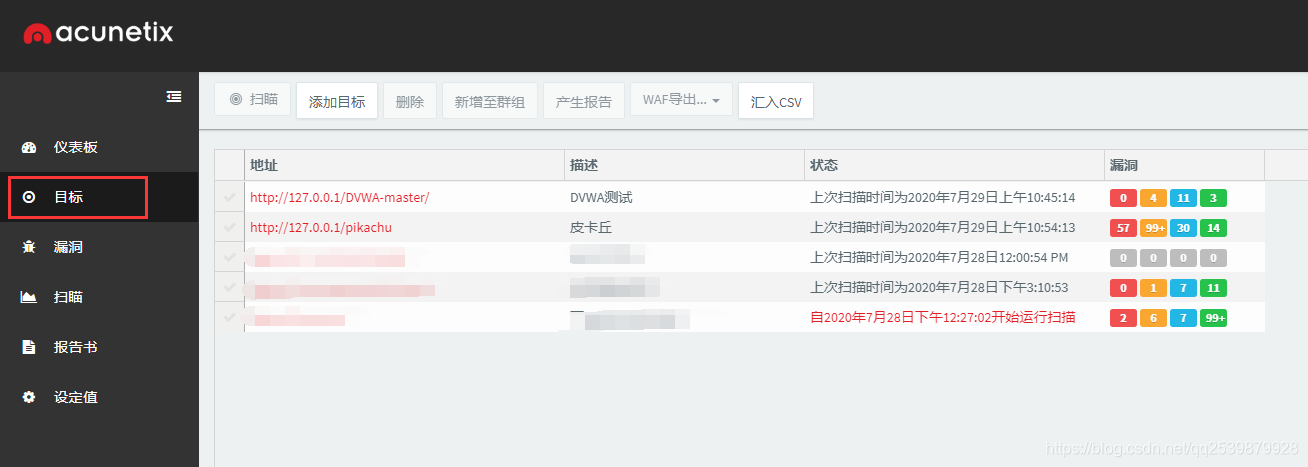

2、Targets模块

目标模块,我们使用该模块去添加目标站点,扫描那些IP地址、URL

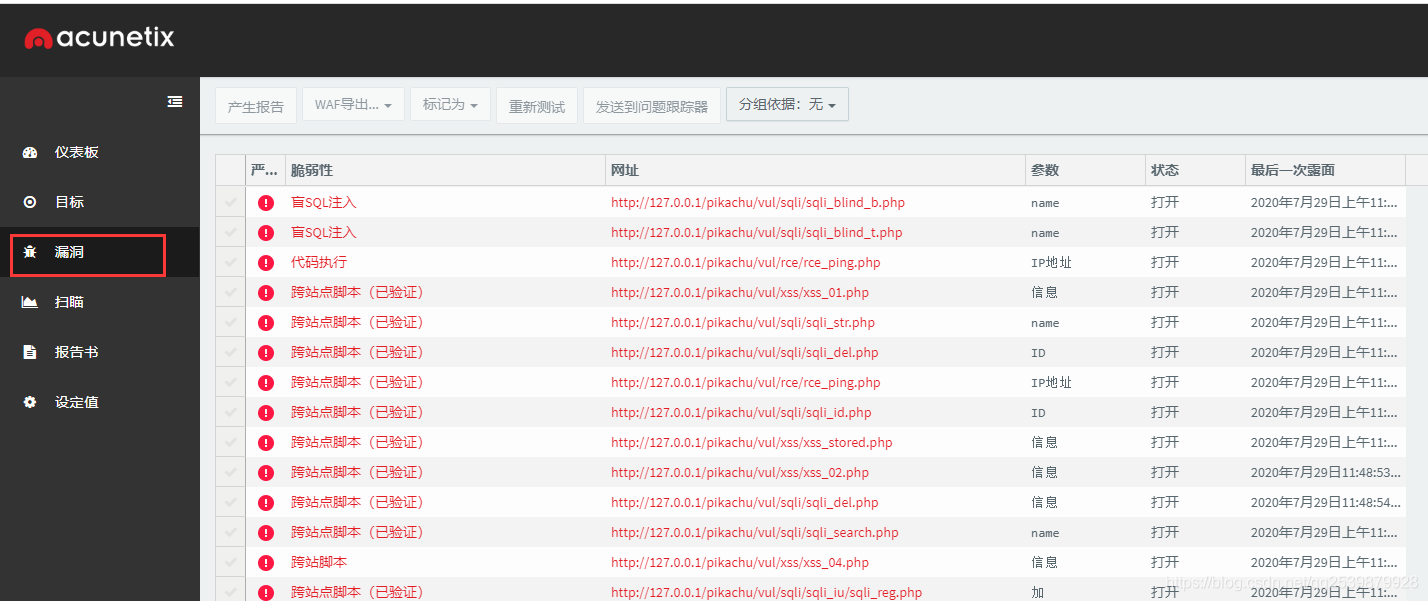

3、Vulnerabilities模块

漏洞模块,当我们扫描出漏洞之后,我们在这个模块中看到内容

4、Scans模块

扫描模块,我们可以选择某些站点进行扫描。扫描过程信息在这个模块详细展示

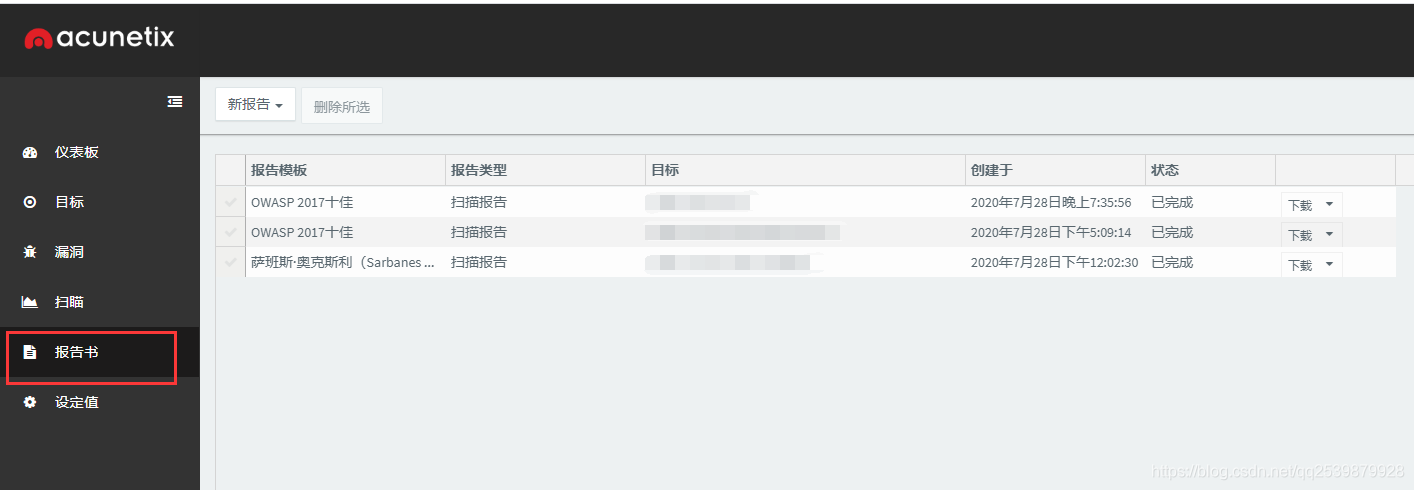

5、Reports模块

报告模块,用于生成报告,输出报告

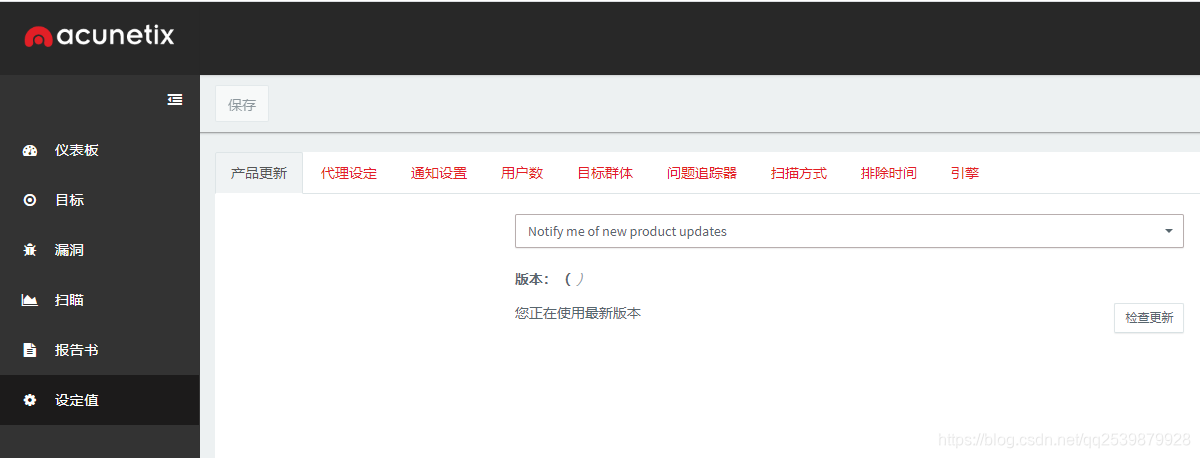

6、Settings模块

设置模块,用于设置常规性设置,包括是否自动更新软件等

03 Target模块说明

按照时间顺序,我给大家举个栗子:windows10系统在phpstudy集成环境下,使用AWVS扫描127.0.0.1

1、添加扫描目标

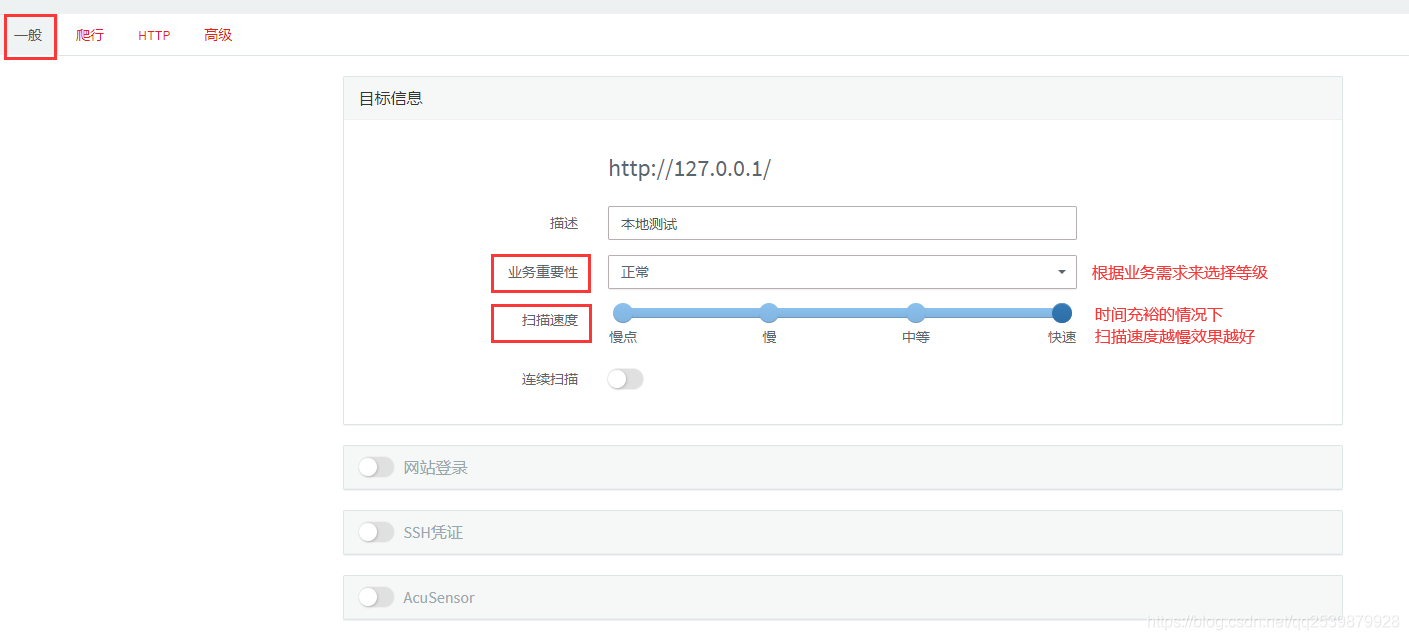

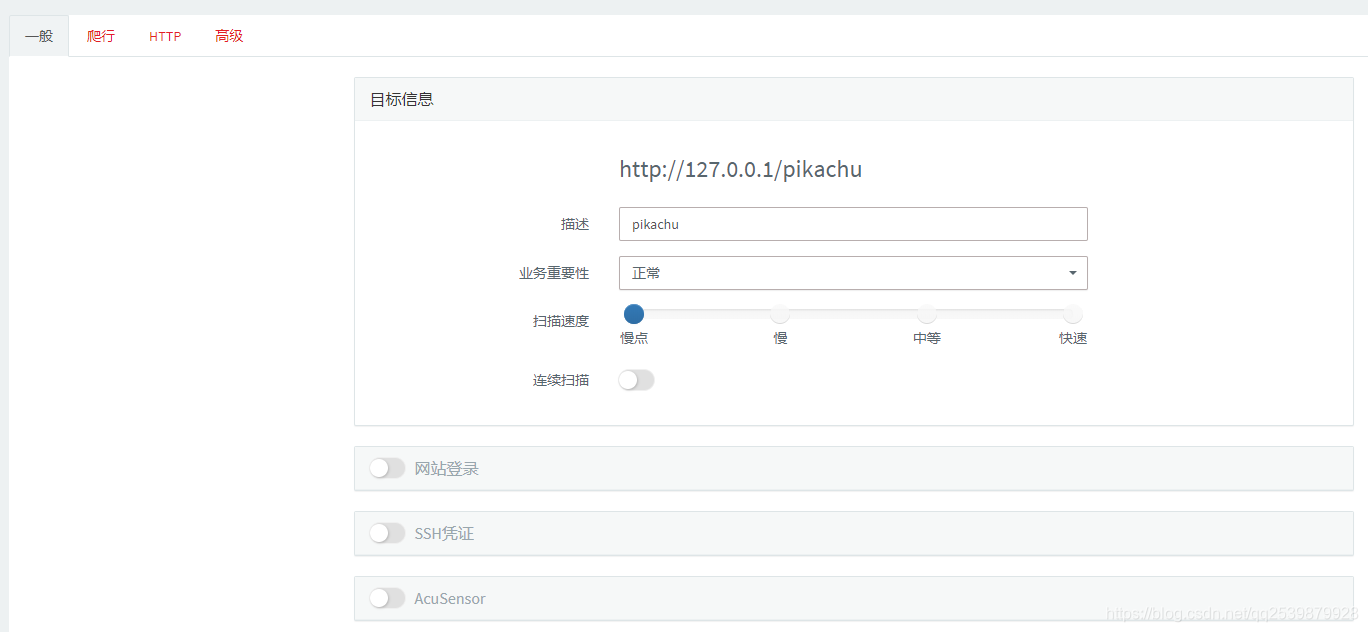

2、常规设置

之所以说有条件情况下,扫描速度设置越慢越好。是因为某些网站可能存在WAF,对异常流量信息较为敏感 。当我们快速扫描是,容易被加入黑名单。而较慢的速度比较不那么引起对方的警惕。

按照业务要求来选择即可。

某些网站必须要登录后才有权限进行更多操作,比如在CSDN上,没有登录时只能浏览文章,而如果你要收藏文章、点赞文章的话,必须得有一个已经登录的账号。 当我们扫描登录页面时,这里输入的就是所谓的账户名和密码。

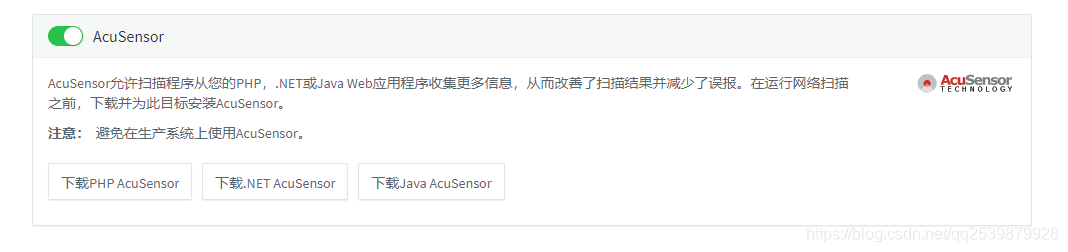

用于扫描Web容器

3、爬虫设置

在这里我们构造请求头信息,把自己伪装成一个正常的用户去浏览该页面。

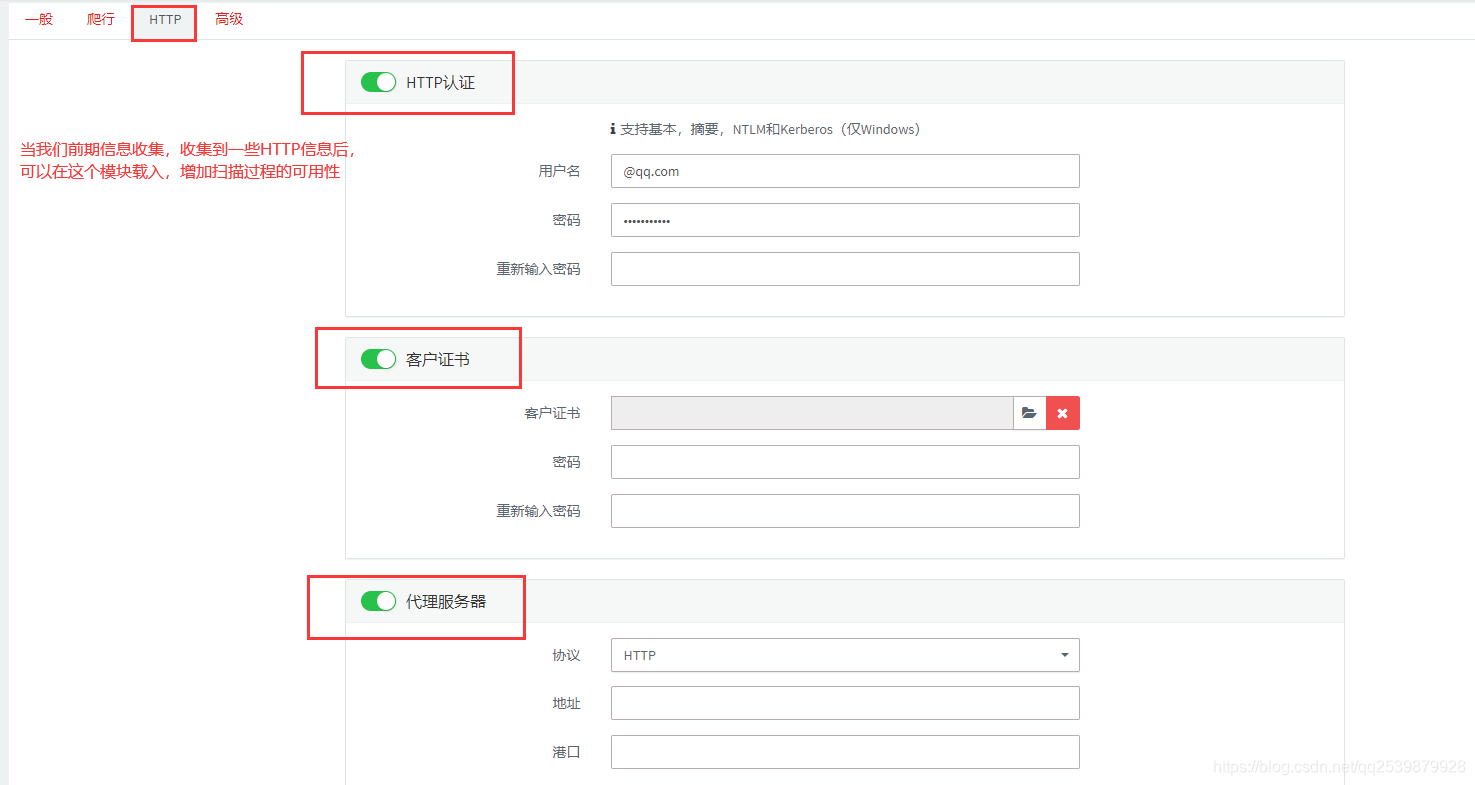

4、HTTP设置

手头上如果这些东西,就整上,增加扫描的准确度、广度。

5、高级设置

有需求就用,没需求默认即可

6、设置扫描选项

正常如上图选择即可,而后点击创建扫描。

点击后,工具就开始对目标站点进行扫描了。扫描过程如下图所示:

04 网站扫描实例

想必看到这里大家都了解了一些基础的知识。

那么接下来,我就以一个本地靶场,进行扫描测试,让大家见识见识AWVS的火眼金睛。

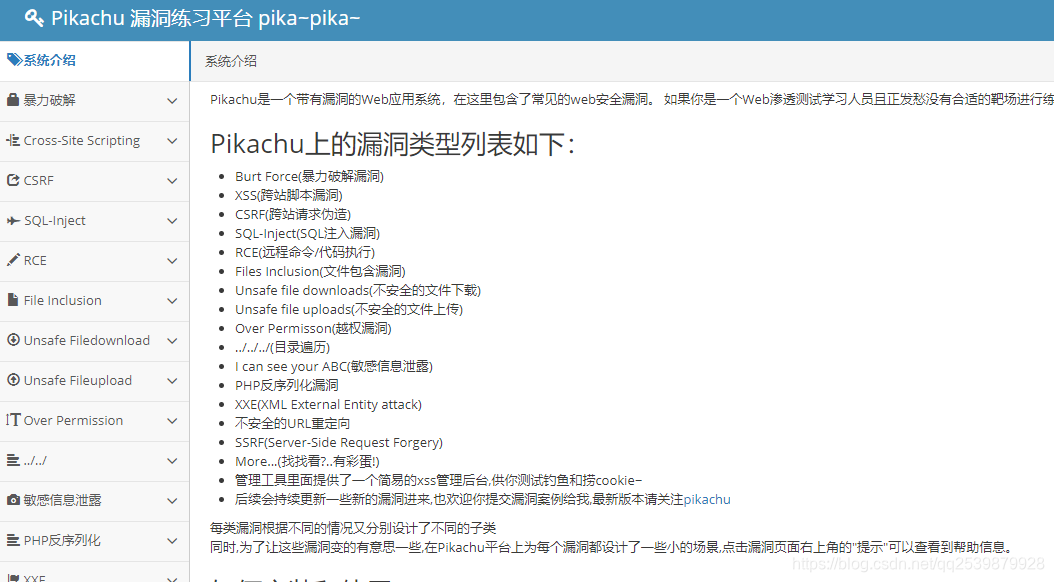

1、靶场介绍

pikachu是本地搭建的一个无需登录的渗透测试平台 ,也就是说这个本地网站不需要进行登录操作,同时肯定存在Web漏洞。

pikachu是本地搭建的一个无需登录的渗透测试平台 ,也就是说这个本地网站不需要进行登录操作,同时肯定存在Web漏洞。

本地靶场地址为:https://127.0.0.1/pikachu

2、启用AWVS扫描

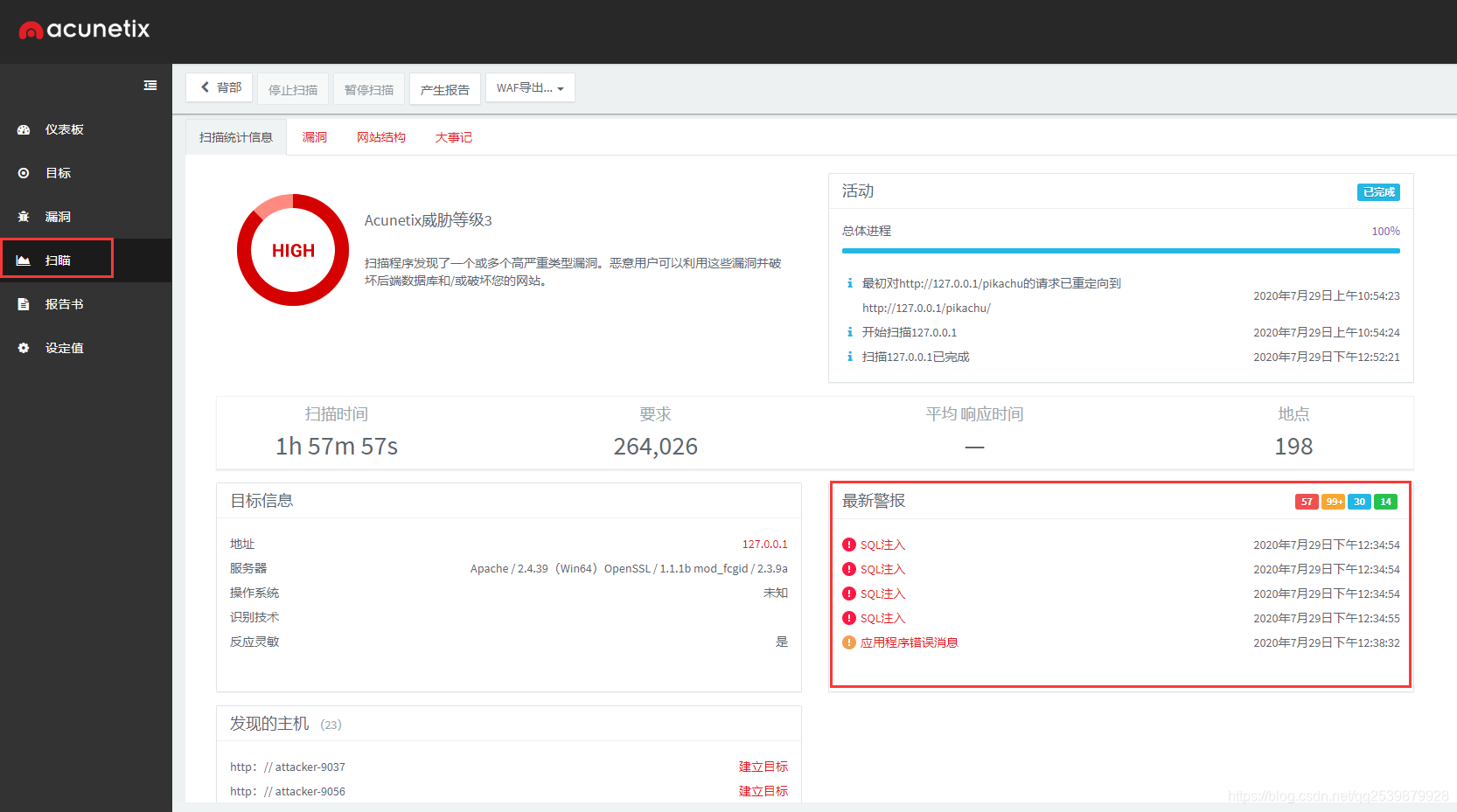

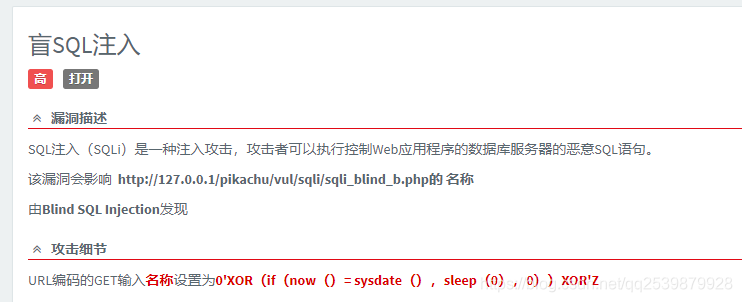

扫描结束后,点击扫描模块,即可看到如上图所示的扫描结果。

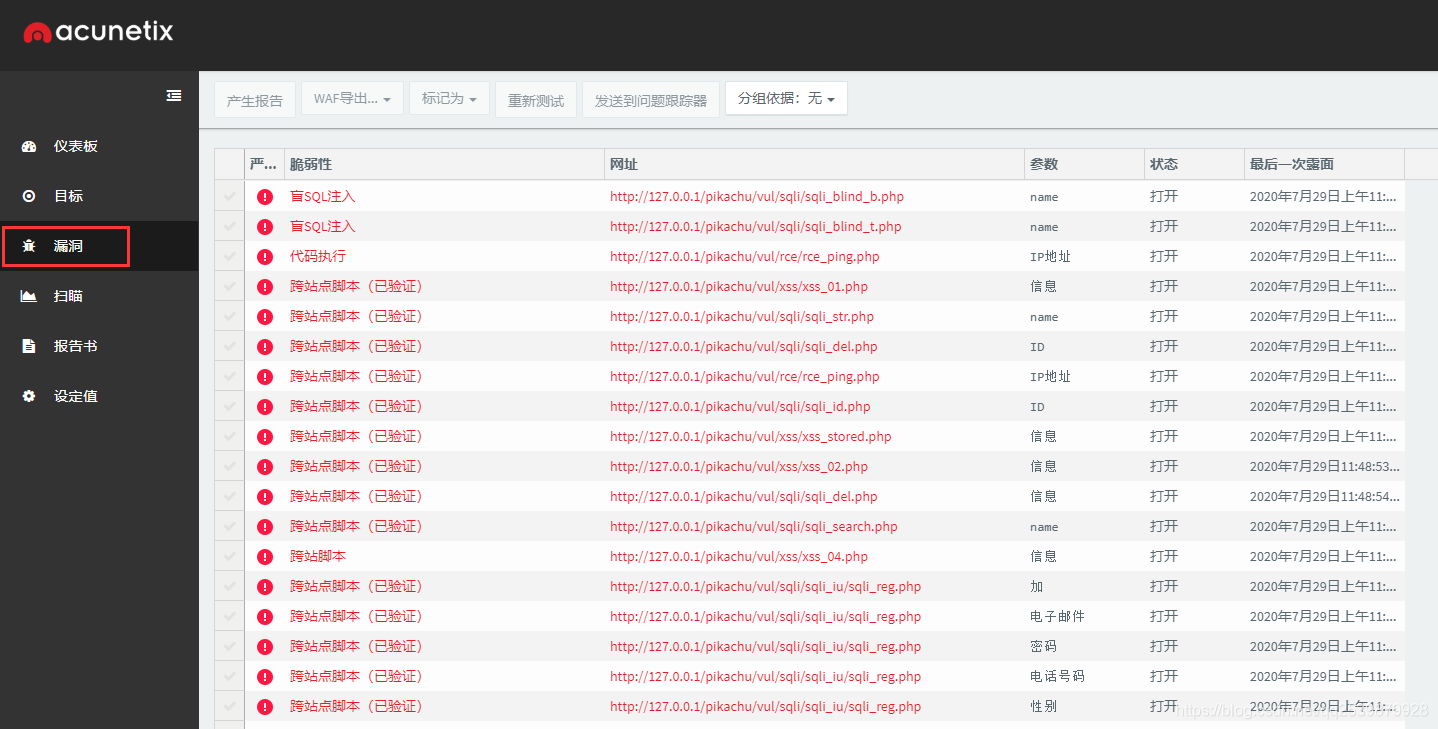

点击漏洞模块,可看到扫描出的漏洞信息。

双击某个具体漏洞,即可进入查看具体信息。之后便可以采用其他工具或者手工测试进行进一步的测试。

05 简单小结

通过上述工具测试的例子,相信大家可以了解到:相较于繁琐复杂的手工渗透,AWVS像是给猫插上了翅膀一般,理解一些简单的用法即可上手。

所以当你遇到Web应用时,在被允许的情况下,都可以先来AWVS来遛一遛,说不定就有惊喜等着你。

当然,虽说不管白猫黑猫,能抓到耗子的就是好猫。AWVS工具在效率上显然是占据优势的,但其也存在其局限性,可能存在误报的情况,也常常仅仅是作为扫描工具使用。后续的漏洞利用、漏洞验证还需要你进一步的进行尝试。你总不能拿望远镜去当柴火烧,对吧。

最后,如果本文对你有所帮助,希望可以点个赞支持一下。你们的鼓励将会是博主原创的动力。