Phobos勒索软件于2019年初出现。已经注意到,这种新型勒索软件强烈基于先前已知的家族:Dharma(又名CrySis),并且可能与Dharma属于同一组。

虽然归因绝不是决定性的,但您可以在此处阅读有关Phobos和Dharma之间潜在链接的更多信息,以包括与XDedic市场的有趣联系。

Phobos是通过被黑客入侵的远程桌面(RDP)连接分发的勒索软件之一。这并不奇怪,因为被黑客入侵的RDP服务器在地下市场上是一种便宜的商品,并且可以为威胁群体提供有吸引力且具有成本效益的传播媒介。

在这篇文章中,我们将研究Phobos勒索软件中使用的机制的实现,以及它与Dharma的内部相似之处。

如何识别Phobos勒索病毒加密的文件

与大多数其他类似的威胁一样,Phobos勒索病毒的工作原理是使用强大的加密算法对受害者的文件进行加密。加密使文件不可访问,从而使Phobos勒索病毒可以将受害者的数据劫为人质,直到受害者支付赎金为止。 Phobos勒索病毒将针对用户生成的文件,其中可能包括具有以下扩展名的文件:

.aif,.apk,.arj,.asp,.bat,.bin,.cab,.cda,.cer,.cfg,.cfm,.cpl,.css,.csv,.cur,.dat,.deb ,.dmg,.dmp,.doc,.docx,.drv,.gif,.htm,.html,.icns,.iso,.jar,.jpeg,.jpg,.jsp,.log,.mid 、. mp3,.mp4,.mpa,.odp,.ods,.odt,.ogg,.part,.pdf,.php,.pkg,.png,.ppt,.pptx,.psd,.rar,.rpm, .rss,.rtf,.sql,.svg,.tar.gz,.tex,.tif,.tiff,.toast,.txt,.vcd,.wav,.wks,.wma,.wpd,.wpl, .wps,.wsf,.xlr,.xls,.xlsx,.zip。

从上面的列表中可以看出,Phobos勒索病毒的目标是文档,媒体,图像和其他常用文件,并使用AES 256加密对其进行加密。受害者的文件被加密后,Phobos勒索病毒将与其命令和控制服务器进行通信,以中继有关受感染计算机的数据,并接收配置数据。 Phobos勒索病毒将通过将其名称更改为以下字符串来识别通过其攻击加密的文件:

…ID [八个随机字符]。[[email protected]] .PHOBOS

病毒特征:

{原文件名}.ID-<8字符>…后缀Phobos:

Encrypted.txt ; DATA.hta

勒索邮箱:

[[email protected]].phobos

[[email protected]].phobos 等

分析样品

a91491f45b851a07f91ba5a200967921bf796d38677786de51a4a8fe5ddeafd2

行为分析

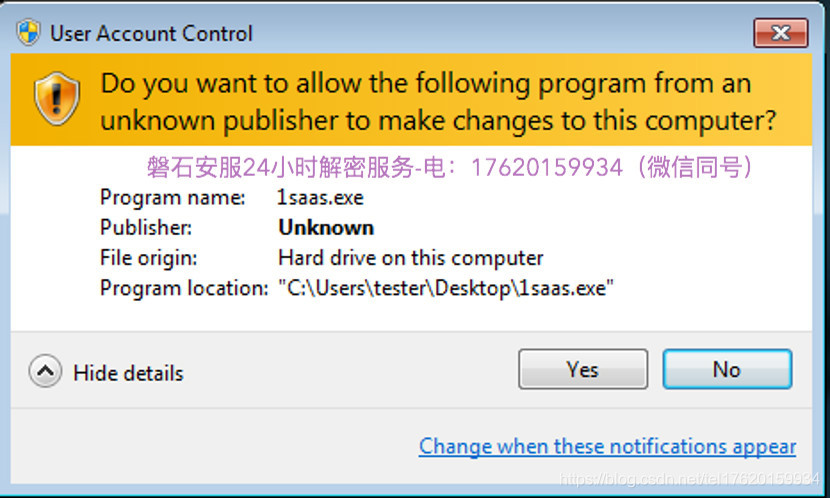

该勒索软件未部署任何UAC绕过技术。当我们尝试手动运行它时,会弹出UAC确认:

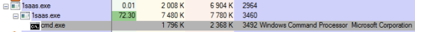

如果我们接受它,则主进程将以提升的特权部署自身的另一个副本。它还通过Windows Shell执行一些命令。

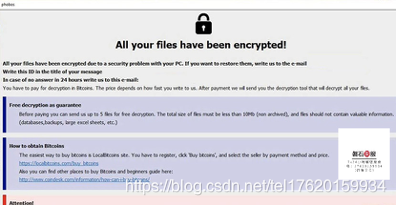

两种类型的赎金票据都将被丢弃:.txt和.hta。加密过程完成后,将弹出.hta形式的赎金记录:

.hta版本中的赎金票据

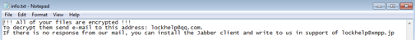

.txt版本的赎金票据

即使弹出了最初的赎金记录,恶意软件仍在后台运行,并继续加密新创建的文件。

所有本地磁盘以及网络共享都受到攻击。

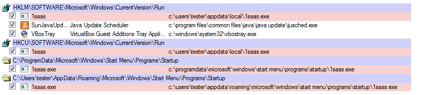

它还使用了几种持久性机制:将自身安装在%APPDATA%和“启动”文件夹中,添加注册表项以在系统重新启动时自动启动其进程。

Sysinternals的自动运行视图

这些机制使Phobos勒索软件变得非常具有攻击性:感染并不会一次结束,而是可以重复多次。为了防止重复感染,我们应该在注意到受到Phobos攻击后立即删除所有持久性机制。

加密过程

勒索软件能够在没有互联网连接的情况下加密文件(此时,我们可以猜测它带有一些硬编码的公钥)。每个文件都使用单独的密钥或初始化矢量进行加密:相同的明文会生成不同的密文。

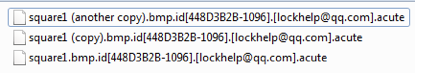

它加密各种文件,包括可执行文件。加密文件中添加了攻击者的电子邮件。Phobos的特定变体还添加了扩展名“ .acute”-但是,在不同的变体中,遇到了不同的扩展名。通用模式是:.id[-][<attacker’s e-mail>].

加密内容的可视化不会显示任何可识别的模式。它建议使用流密码或具有链接块的密码(可能是CBC模式下的AES)。

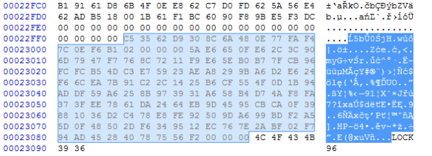

当我们查看加密文件的内部时,我们可以在末尾看到一个特定的块。它通过“ 0”字节填充与加密内容分开。每个文件中此块的前16个字节都是唯一的(可能是初始化向量)。然后是来自相同感染的每个文件中相同的128个字节的块。这可能意味着该块包含加密的密钥,该密钥在每次运行时都会唯一生成。最后,我们可以找到一个6个字符的长关键字,这是该勒索软件的典型代表。在这种情况下,它是“ LOCK96”,但是,使用不同的关键字(即“ DAT260”)观察到了不同版本的Phobos。

为了充分理解加密过程,我们将看内部代码。

与大多数受某种加密程序保护的恶意软件相反,Phobos并未打包或混淆。尽管缺乏打包在普通恶意软件中并不常见,但在攻击者手动分发的恶意软件中很常见。

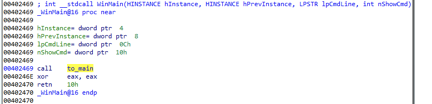

从WinMain函数开始执行:

在执行过程中,Phobos启动了多个线程,负责其不同的动作,例如:杀死列入黑名单的进程,从命令行部署命令,加密可访问的驱动器和网络共享。

二手混淆

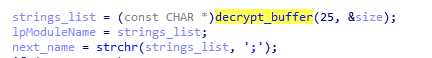

勒索软件的代码未打包或混淆。但是,某些常量(包括字符串)受AES保护并按需解密。可以通过其索引请求特定的字符串,例如:

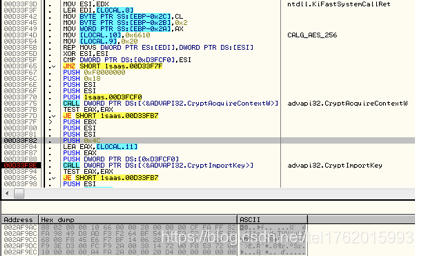

用于此目的的AES密钥经过硬编码(以混淆的形式),并在每次需要解密大量数据时导入。

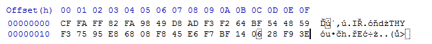

AES密钥的解密内容

初始化向量设置为16个NULL字节。

下面给出了负责加载AES密钥的代码。该函数将密钥包装到BLOBHEADER结构中,然后将其导入。

从BLOBHEADER结构中,我们可以读取以下信息:0x8 – PLAINTEXTKEYBLOB,0x2 = CUR_BLOB_VERSION,0x6610 – CALG_AES_256。

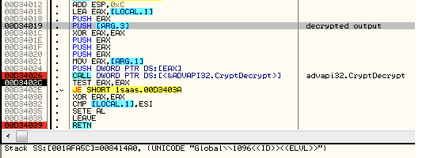

解密字符串的示例:

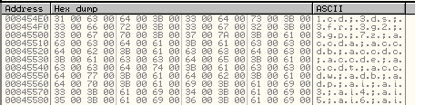

在解密的字符串中,我们还可以看到受攻击的扩展列表

我们还可以找到一些关键字的列表:

acute actin Acton actor Acuff Acuna acute adage Adair Adame banhu banjo Banks Banta Barak Caleb Cales Caley calix Calle Calum Calvo deuce Dever devil Devoe Devon Devos dewar eight eject eking Elbie elbow elder phobos help blend bqux com mamba KARLOS DDoS phoenix PLUT karma bbc CAPITAL

这些是此勒索软件使用的可能扩展的列表。它们(可能)用于识别和跳过已经由该家族的勒索软件加密的文件。当前加密回合中将使用的扩展名是硬编码的。

加密的字符串之一指定了文件扩展名的公式,该公式随后被受害者ID填充:

UNICODE “.id[-1096].[[email protected]].acute”

杀死进程

勒索软件附带了一系列在部署加密之前会终止的进程。就像其他字符串一样,完整列表将按需解密:

msftesql.exe sqlagent.exe sqlbrowser.exe sqlservr.exe sqlwriter.exe oracle.exe

ocssd.exe dbsnmp.exe synctime.exe agntsvc.exe

mydesktopqos.exe isqlplussvc.exe xfssvccon.exe

mydesktoptop.exe ocautoupds.exe agntsvc。 exe agntsvc.exe encsvc.exe

firefoxconfig.exe tbirdconfig.exe ocomm.exe mysqld.exe mysqld-nt.exe

mysqld-opt.exe dbeng50.exe sqbcoreservice.exe excel.exe infopath.exe

msaccess.exe mspub.exe onenote.exe outlook.exe powerpnt.exe steam.exe

thebat.exe thebat64.exe thunderbird.exe visio.exe winword.exe

wordpad.exe

这些进程将被杀死,以便它们不会阻止对将要加密的文件的访问。

部署的命令

勒索软件从命令行部署多个命令。这些命令应该可以防止从任何备份中恢复加密文件。

删除卷影副本:

vssadmin删除阴影/ all / quiet

wmic shadowcopy删除

更改Bcdedit选项(防止在恢复模式下引导系统):

bcdedit / set {默认} bootstatuspolicy ignoreallfailures

bcdedit / set {默认} recoveryenabled否

删除本地计算机上的备份目录:

wbadmin删除目录-安静

它还禁用防火墙:

netsh advfirewall设置currentprofile状态为关闭

netsh防火墙设置opmode模式=禁用

退出

加密如何运作

Phobos使用WindowsCrypto API加密文件。有多个并行线程可在每个可访问磁盘或网络共享上部署加密。

部署加密线程

AES密钥在运行加密线程之前创建,并在thread参数中传递。

结论

Phobos是一种普通的勒索软件,绝没有任何新颖之处。从它的内部来看,我们可以得出结论,尽管它并不是完全的盗版法学,但两者之间有很大的相似之处,这表明作者是同一个人。重叠是在概念上,以及在使用的相同RSA实现中。

与其他威胁一样,确保您的资产安全以防止此类威胁也很重要。在这种特殊情况下,企业应该检查所有启用了远程桌面Procol(RDP)访问的计算机,并在不需要时禁用它,或者确保凭据很强以防止这种暴力行为。

磐石安服-安全防护建议:

1.多台机器,不要使用相同的账号和口令

2.登录口令要有足够的长度和复杂性,并定期更换登录口令

3.重要资料的共享文件夹应设置访问权限控制,并进行定期备份

4.定期检测系统和软件中的安全漏洞,及时打上补丁。

5.定期到服务器检查是否存在异常。查看范围包括:

a)是否有新增账户

b) Guest是否被启用

c) Windows系统日志是否存在异常

d)杀毒软件是否存在异常拦截情况

6.安装安全防护软件,并确保其正常运行。

7.从正规渠道下载安装软件。

8.对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行。