自2017年WannaCry病毒席卷全球之后,持续演变,挖矿及勒索病毒数量两年暴涨1500%,现已成为网络安全的最大威胁,而勒索金额也从以往的以万为单位飙升到百万美元级别。

AD域由于存在着大量的特权账号、应用服务账号、用户账号,是******最多的对象之一。

Exchange邮件系统作为日常办公所需,存放有大量办公及业务邮件数据,容易被***并泄露邮件数据,或者受钓鱼邮件影响导致信息安全事件,是被******勒索最多的对象之一。

在国家级的护网行动(红蓝***演练)中,AD域如果被***成功,是扣分最多的一项内容之一。

……

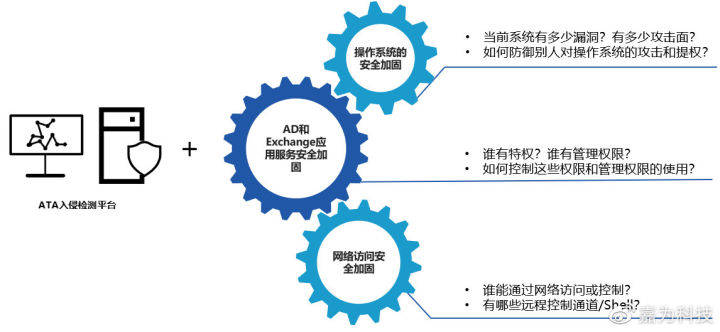

本文将着重介绍嘉为公司基于AD(Active Directory)纵深防御体系建立的“工具+安全加固服务”的AD域安全加固模式,通过建立安全检测平台,并从AD应用安全、操作系统安全、网络访问安全等方面,全面提升AD域环境的整体安全性能。另外同样基于纵深防御体系建立的 Exchange方案,提升了企业邮件系统(Exchange)的安全性。

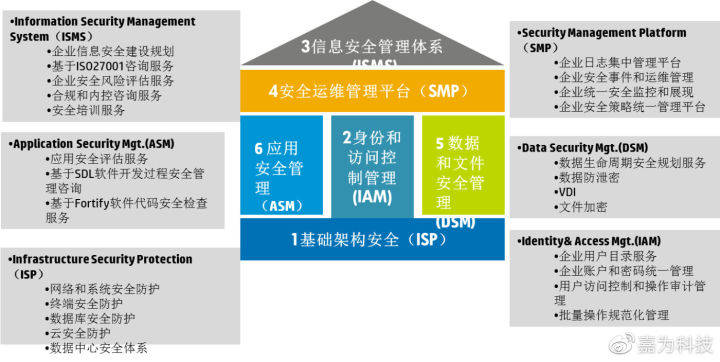

企业信息安全体系构成

企业信息整体安全体系由6大部分构成,分别是:

基础架构安全(ISP)

身份和访问控制管理(IAM)

信息安全管理体系(ISMS)

安全运维管理平台(SMP)

数据和文件安全管理(DSM)

应用安全管理(ASM)

这6个部分构成了完整的企业安全信息体系,可以说一切的安全加固服务都应成为此体系的一个部分。

AD(Active Directory)作为企业广泛使用的用户目录服务系统,其安全加固就属于身份和访问控制管理(IAM)中,独占一个大类,可见对企业AD环境进行安全加的重要性。

并且,在多数情况下,AD域除了作为企业账号和终端管理中心,还作为企业内企业信息系统的账号源并提供身份验证服务,例如ERP、RADIUS、***等。因此对AD域环境的安全加固对企业信息系统的全面安全提升具有重要意义。

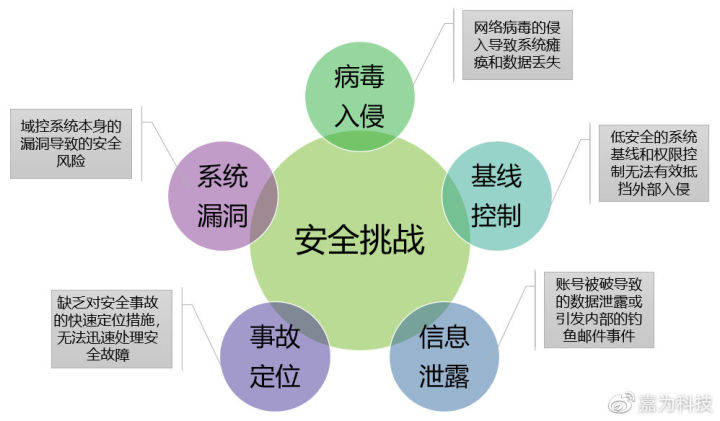

企业AD域面临的挑战

当前企业AD域环境的面临的安全挑战是多方面的,主要表现为:

1.病毒的***

近年来网络病毒(勒索病毒、挖矿病毒、***病毒)对企业IT环境的***事件层出不穷,特别是勒索病毒,因为当前并没有有效且全面的数据解密手段,一旦发生此类安全事故,除非屈服于***并交纳巨额赎金,对企业信息系统的影响将是毁灭性的。

2.服务器缺乏安全基线控制

服务器作为应用的基础载体,在企业不同的安全建设阶段,可能并未基于企业服务器特别是生产服务器进行严格的服务器基线控制,低安全性的系统基线和权限控制无法必然会暴露更多系统侵入通道。

3.敏感信息的泄露

对于域的******或以社会工程学的方式获得企业内部账号权限,极易引发通过企业信息系统如邮件系统造成企业敏感信息泄露的危险。

4.缺少安全事故的定位手段

AD日志管理的疏漏,威胁检测平台的缺失,导致在安全事件发生时,无法通过有效手段分析并溯源安全事件发生点及发生通道,一旦同类事件再次发生,依旧没有有效的防范措施去规避。

5. 操作系统本身的漏洞

操作系统本身漏洞的发现是常有的事,特别是0day漏洞,其影响可能极其深远广泛,因忽视了操作系统本身的补丁加固而存留的系统级别安全风险危害极大。

安全加固工作模式

嘉为基于AD活动目录(Exchange)纵深防御体形成了行之有效的安全加固服务内容,整套嘉为安全加固模式中包含基础操作系统的安全加固、服务器网络访问的安全加固、应用本身的安全加固以及AD域威胁分析平台——ATA(Advanced Threat Analytics)。

“工具+服务”的安全加固模式

“工具+服务”的安全加固模式

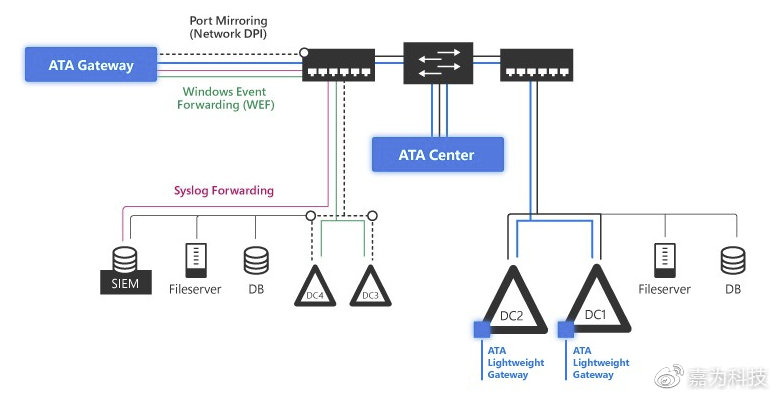

前文已经介绍过安全加固服务方面的内容,ATA则是安全加固模式中所使用的工具。ATA作为微软官方的AD域威胁分析平台,通过利用物理或虚拟交换机,利用ATA 网关的端口镜像,监视域控制器网络流量。 如果直接在域控制器上部署 ATA 轻型网关,则无需删除端口镜像。 此外,ATA 可以利用 Windows 事件(直接从域控制器或 SIEM 服务器转发),并分析***和威胁的数据,实现不限于如下的安全检测功能:

终端和域信任破坏

远程执行尝试

可疑身份验证和盗用

LDAP暴力***

传递哈希和传递票证身份盗用

大规模对象删除

可疑服务创建

异常协议实现

ATA平台架构图如下所示:

安全纵深防御体系

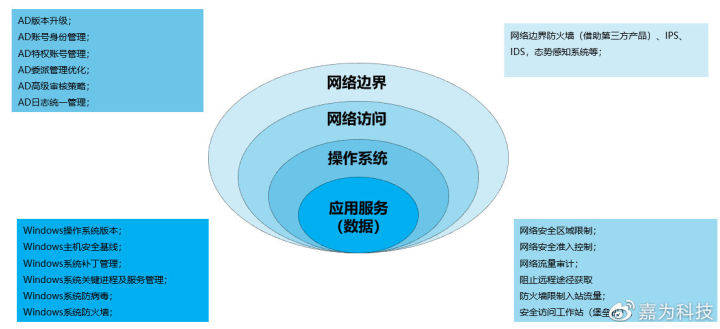

AD安全加固,简单来说,就是给企业AD域“上锁”,网络边界、网络访问、操作系统、应用服务就相当于信息系统***过程的4道门,怎样给这几道门上好锁,是保护好核心系统的关键。基于嘉为多年的AD域方面的工作经验和技术积累,参考国家“等保2.0”规范制定的纵深防御体系是非常好的安全解决方案。

在AD活动目录纵深防御体系中,关于这四道“门”的锁自然是就是针对这四个方面进行具体的安全加固工作,除在“网络边界”层级主要是依靠第三方系统或设备进行AD域相关设置(这块还需交由应用或设备提供商进行),在“网络访问”、“操作系统”、“应用服务(AD)”层面都有相应的安全加固实施工作,通过细致,全面的安全梳理排查,逐项提升AD域安全性。

关于Exchange邮件系统的安全加固,同样有基于类似模型的“Exchange邮件系统纵深防御体系”,同样从4道“门”中进行每一道“门”的安全实施。此外在Exchange邮件系统的网络边界中,除进行必要的第三方设备和系统的设置外,还能对Exchange的边界进行特殊的加固实施,例如采用更安全的反向代理邮件访问的架构,达到加固Exchange网络边界的目的。

安全加固收益

对AD域和Exchange进行针对性的安全加固实施,具有以下收益:

1.提升企业域认证安全

高标准的安全基线、严格的权限控制、精细的程序执行控制、多维度的域环境访问控制,全面提升域控制器本身的安全性能,大大降低域数据泄露和远程***的风险。

2.提升企业账号安全

基于分级分权和最小化权限原则优化企业账号权限和委派管理,避免权限被滥用,切断病毒侵入渠道。

3.提升企业终端和生产环境安全

域域内终端和服务器针对性的安全策略制定,严格的权限和访问控制保护,威胁检测平台建立,阻止安全问题横向扩散,及时发现终端及服务器上不安全的活动信息。

4.提高企业AD威胁检测能力

微软官方高级威胁分析解决方案,全面监视域不正常的网络流量,及时发现域内不安全因素,提高安全威胁的检测和安全问题排查能力。

5.完善AD安全日志追溯能力(可选)

域控日志对接新建或现有日志平台,实现对AD域日志的统一管理,提升企业对安全日志的审计和追溯能力,快速定位和响应AD域安全威胁。需企业内部署日志平台的支持。