halo~我是bay_Tong桐小白

本文内容是桐小白个人对所学知识进行的总结和分享,知识点会不定期进行编辑更新和完善,了解最近更新内容可参看更新日志,欢迎各位大神留言、指点

【学习网络安全知识,维护绿色网络环境】

【步入网络安全第一步,了解《中华人民共和国网络安全法》。从自身做起,做一名努力贡献绵力的红白帽】

【学习实践目的为熟悉掌握相关知识,理解操作原理思考防护措施,务必在虚拟机环境下操作,坚决杜绝病毒传播与恶意操作】

Windows系统密码破解与防护

【更新日志】

最近更新:

- 暂无编辑记录,内容持续更新中……

用户与组管理

用户概述

用户:又称使用者,拥有一个用户账号,并以用户名识别。每一个用户登录系统后,拥有不同的操作权限,每一个账户有自己唯一的SID(安全标识符),举例:

- 用户SID:S-1-5-21-426206823-2579496042-14852678-500

- 系统SID:S-1-5-21-426206823-2579496042-14852678

【Windows系统管理员administrator的UID为500,普通用户的UID从1000开始】

【不同的账户拥有不同的权限,管理用户即给不同的SID赋权限】

PS:

- 查看用户SID的命令:whoami /user

- 账户密码存储位置:c:\windows\system32\config\SAM

【SAM文件中存放的并不是账户的明文密码,而是通过哈希加密之后得到的哈希值,且不可逆,在创建账户完成密码设置时建立,用户每次登录即将用户输入的密码用相同的哈希算法得出一串哈希值与SAM中相应的值进行比对,完全一致即账户匹配登录成功】 - Windows系统上,默认密码最长有效期为42天

- 每个用户都有自己的配置文件(称为家目录),在用户第一次登录时自动产生,路径为

win7/win2008/win10 —— C:\Users

winxp/win2003 —— C:\Documents and Settings\

内置用户:由系统创建,无法被删除

- 给人使用的账户:

administrator —— 管理员账户,权限仅次于系统账户

guest —— 来宾账户,权限最低的账户 - 计算机服务组件相关的系统账户:

system —— 系统账户,权限至高无上

local services —— 本地服务账户,权限等于普通用户

network services —— 网络服务账户,权限等于普通用户

(手动新建的用户为普通用户,权限介于管理员账户与来宾账户)

用户管理

net user —— 查看用户列表

net user 用户名 密码 —— 改密码

net user 用户名 密码 /add —— 创建一个新用户

net user 用户名 /del —— 删除一个用户

net user 用户名 /active:yes/no —— 激活或禁用账户

组概述

组的作用:简化权限的赋予

内置组:内置组的权限默认已经被系统赋予

administrators —— 管理员组

guests —— 来宾组

users —— 普通用户组,默认新建用户都属于该组

network —— 网络配置组

print —— 打印机组

Remote Desktop —— 远程桌面组

组管理

net localgroup —— 查看组列表

net localgroup 组名 —— 查看该组的成员

net localgroup 组名 /add —— 创建一个新的组

net localgroup 组名 用户名 /add —— 添加用户到组

net localgroup 组名 用户名 /del —— 从组中踢出用户

net localgroup 组名 /del —— 删除组

利用5次shift键漏洞破解Windows系统密码

原理:win7以上的系统连续按5次shift键会启动一个弹窗

5次shift键导致的弹窗实质是一个程序,这个程序的名字是sethc.exe,它的路径为C:\Windows\System32\sethc.exe,且此操作在账号密码输入界面未登录成功时即可进行,也就是说,还没有登录账户,就可以打开C盘里的一个程序,可见此漏洞的可怕性

另外Windows如果在系统启动过程中直接断电关机(即非正常关机)对于win10系统如果连续出现两次以上这样的非正常关机(win7系统只要出现过一次)在下一次启动系统是,会先进入一个诊断修复的过程。这个诊断修复结束后可以进行人工手动操作去选择正常启动还是继续利用其它手段进行诊断,此处即可对磁盘内容进行操作

大致攻击流程:在诊断修复的人工操作中,将sethc.exe文件进行重命名(如sss.exe),将执行命令行的cmd.exe程序进行一次拷贝,拷贝后的程序命名为sethc.exe,如此再次按5次shift按键时,弹出的窗口即为名称修改为sethc.exe的cmd.exe程序,可通过命令行轻松进行密码的更改完成破解

PS: 此漏洞常见于win7及以上系统,少数win10系统修复了此漏洞,此破解方法便于在密码丢失时进行密码修改,切勿以此恶意破解他人密码

具体步骤

首先确认系统5次shift可执行sethc.exe程序,之后进行重启与非正常关机(win10连续两次,win7只需一次)

先阐述win7系统,对于win7系统,进入诊断修复后需等待的时间较长(出现此对话框后点击取消)

继续等待修复,当弹出以下窗口时,点击箭头,拖动滑块至底端,点击第二个链接弹出记事本,在记事本窗口点击文件——打开

此时即可浏览本地磁盘里的内容,找到sethc.exe所在的路径(由于在安装系统时系统预留了一部分空间,这部分空间在使用时对用户不显示,此界面下会显示为C盘,因此此处应进入的路径为D:\Windows\System32),找到sethc.exe程序并进行重命名(如sss.exe)

还在此路径目录下,找到cmd.exe程序进行复制并粘贴,将拷贝的副本重命名为sethc.exe

关闭所有窗口,点击完成,即关闭计算机

再次启动计算机,在登录界面按下5次shift键,即可启动名称被改为sethc.exe的cmd窗口,在cmd窗口输入DOS命令即可对账户密码进行修改,完成密码破解。如将当前账户密码修改为123

输入密码进行登录,密码破解完成

对于win10系统,等待进入诊断修复界面后,点击高级选项,点击疑难解答

继续选择高级选项,点击命令提示符

如此即可通过命令行对从磁盘内容进行操作(由于未进入登录界面,此处的命令行并无法直接管理用户和组),进入sethc.exe所在路径目录,执行重命名、拷贝、再重命名等命令行操作。之后关闭窗口,点击继续

在登录界面按下5次shift键,即可启动名称被改为sethc.exe的cmd窗口,在cmd窗口输入DOS命令即可对账户密码进行修改,完成密码破解。如将当前账户密码修改为123.com

输入密码进行登录,密码破解完成

防护:在5次shift后弹出的sethc.exe窗口里,点击“转到轻松使用设置中心,禁用键盘快捷方式”,将“连按5次shift键时启用粘滞键”的勾选取消即可

再次声明: 此漏洞常见于win7及以上系统,少数win10系统修复了此漏洞,此破解方法便于在密码丢失时进行密码修改,切勿以此恶意破解他人密码。学习实践目的为熟悉掌握相关知识,理解操作原理思考防护措施,务必在虚拟机环境下操作,坚决杜绝病毒传播与恶意操作

利用PE系统破解Windows系统密码

PE系统:

一般指Windows PE,即Windows Preinstallation Environment,Windows预安装环境,它基于以保护模式运行的Windows XP Professional及以上内核。它包括运行Windows安装程序及脚本、连接网络共享、自动化基本过程以及执行硬件验证所需的最小功能。用于安装、部署和修复 Windows 桌面版(家庭版、专业版、企业版和教育版)、Windows Server 和其他 Windows 操作系统

(引用自百度百科)

常见的PE软件有微PE工具箱、大白菜、U深度等),PE盘的制作详见本栏文章《Windows系列操作系统的安装部署》安装盘制作部分

具体使用方法:

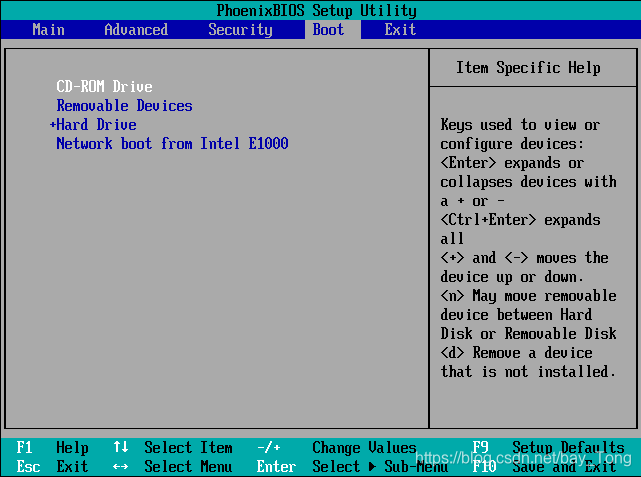

在系统启动时先行进入BIOS界面(不同电脑进入BIOS界面的操作不同,需根据实际情况进行操作,详细可参考百度百科),将取u盘的顺序提升至读取磁盘之前,或者直接选择进入PE系统(win10系统在启动时按f8可直接选择进入)BIOS示例如下:

启动之后,即进入PE系统,其中包含密码破解工具

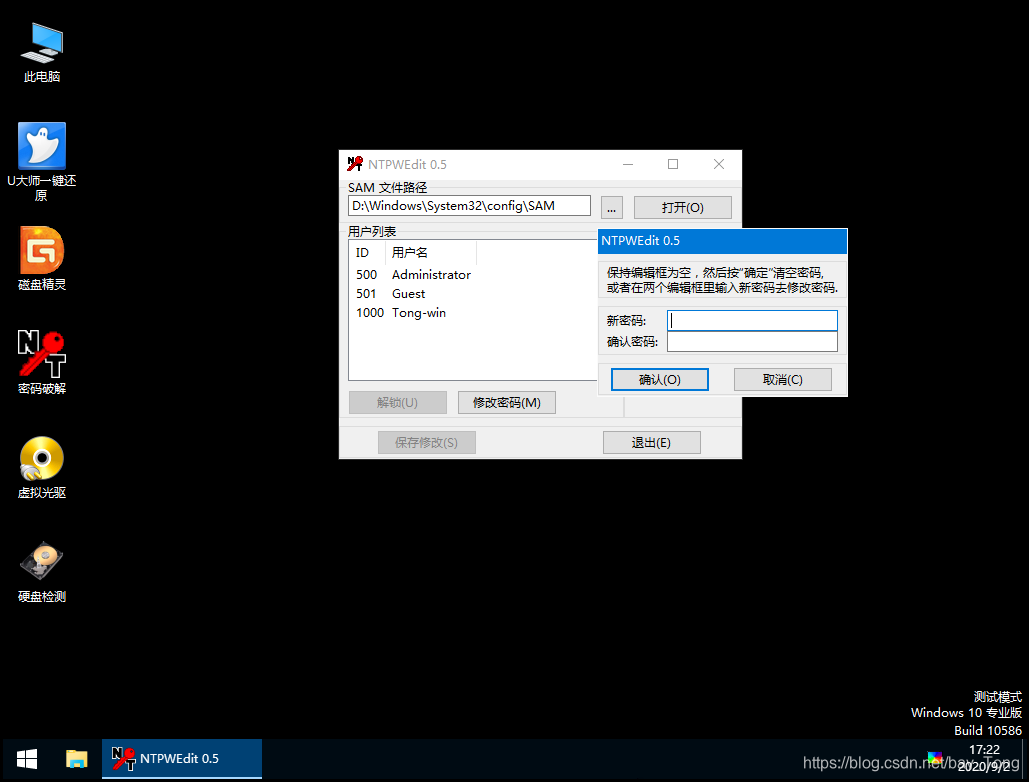

打开密码破解工具,找到SAM文件路径(C:\windows\system32\config\SAM),进行密码设置即可

由于Windows PE是用于安装、部署和修复 Windows 桌面版(家庭版、专业版、企业版和教育版)、Windows Server 和其他 Windows 操作系统的预安装系统,因此若遇到此类近机攻击,很难进行防护(后续持续更新……)因此需保管好计算机切勿轻易将计算机交由他人操作

再次声明: 学习实践目的为熟悉掌握相关知识,理解操作原理思考防护措施,务必在虚拟机环境下操作,坚决杜绝病毒传播与恶意操作

持续更新中……

我是桐小白,一个摸爬滚打的计算机小白