暑假在工作室大佬的怂恿下,在学校留校打ctf题。

我根据暑假这两个月来打ctf web题的经验,总结了一下一个非常重要的抓包软件:Burp Suite的基础使用方法。

1.安装

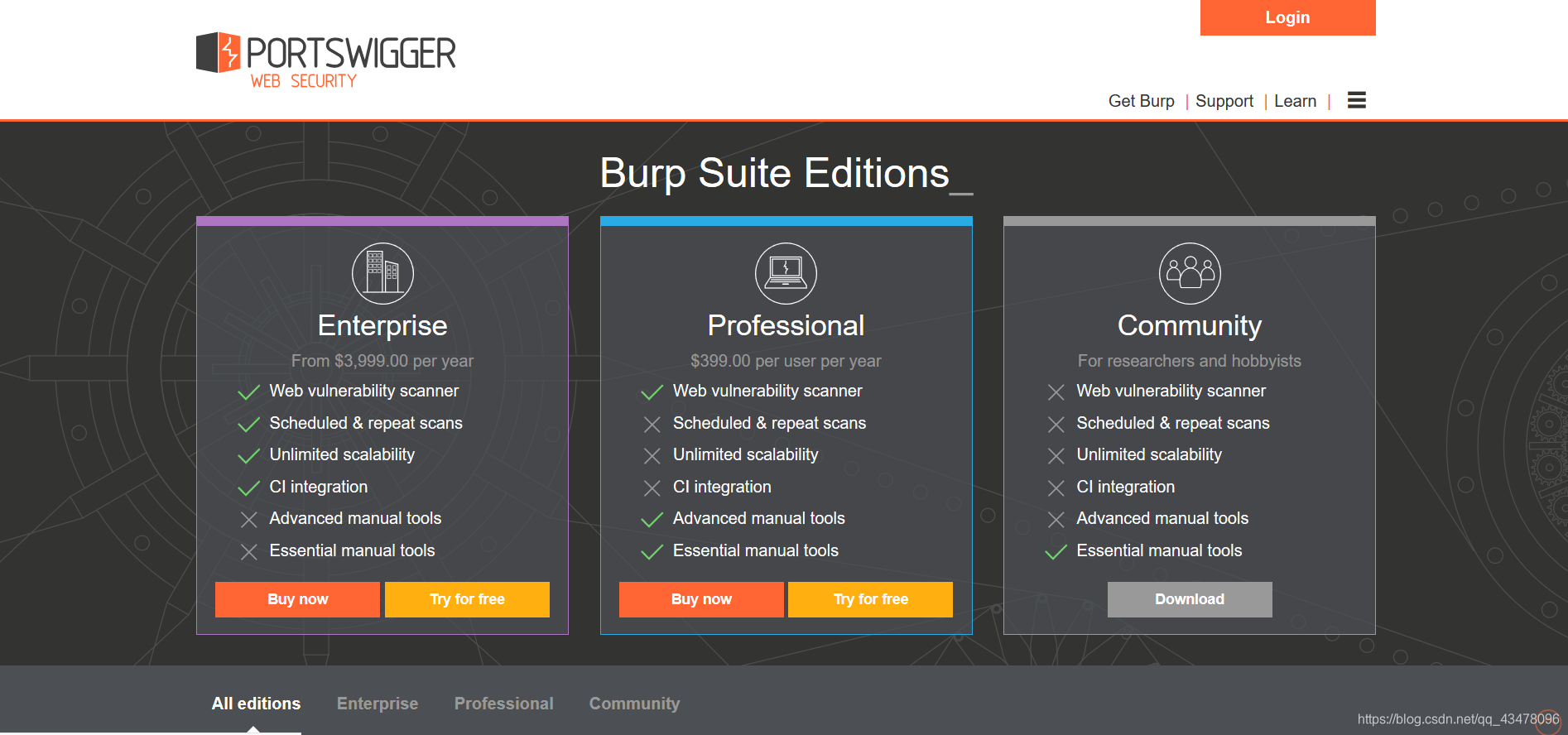

最左边的是企业版,中间是专业版,右边的是社区版(学生版)。只有学生版是免费的,虽然功能被严重阉割,但对于我们没有太大的影响。

最左边的是企业版,中间是专业版,右边的是社区版(学生版)。只有学生版是免费的,虽然功能被严重阉割,但对于我们没有太大的影响。

2.简单介绍

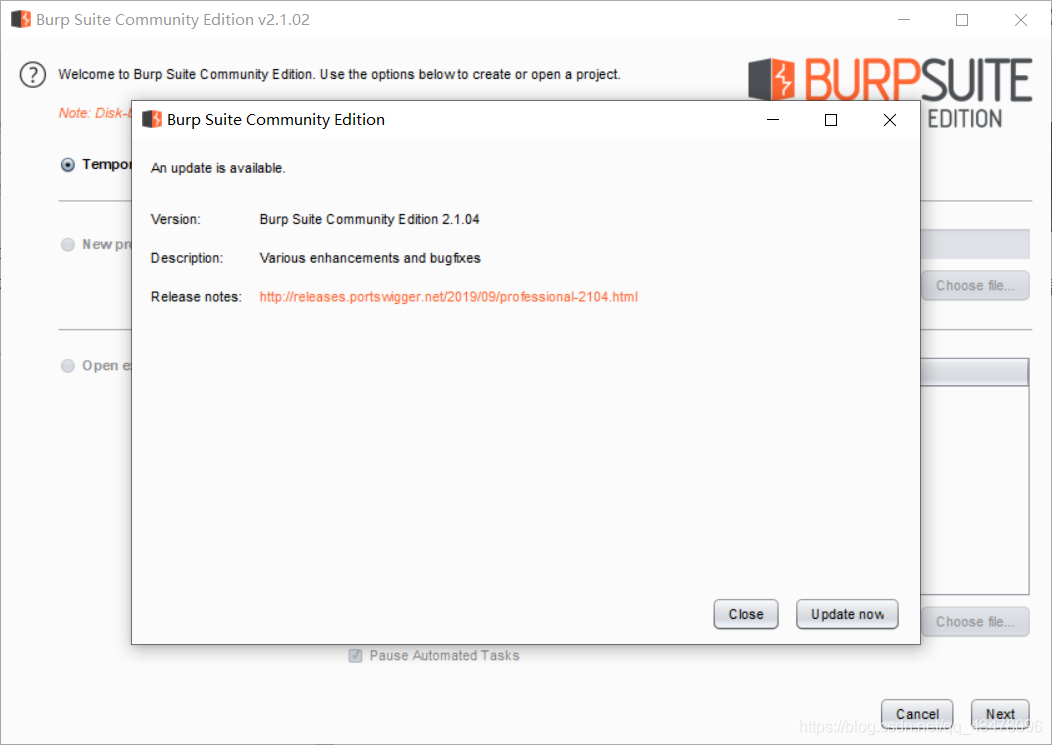

安装成功打开后应该是这个界面,有的时候会提醒你更新,不想跟新的话,关闭更新窗口就好了。然后点Next,选择use burp defaults,再点start burp。

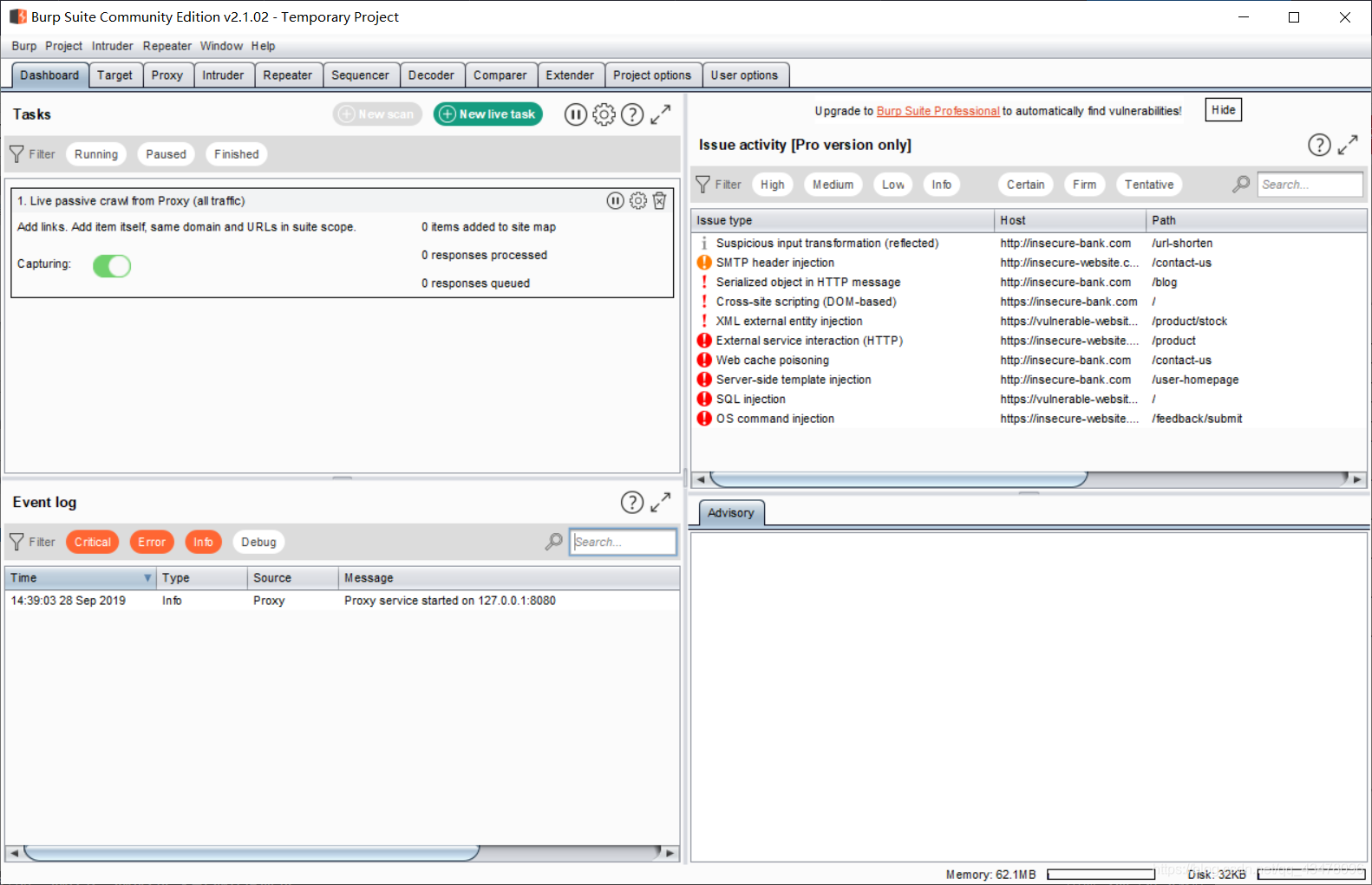

进去后的界面(v2版本和v1版本的界面有所不同,但功能都差不多):

进去后的界面(v2版本和v1版本的界面有所不同,但功能都差不多): 这是抓包的界面如果intercept打开着就可以抓包了。(burp suite和wireshark不同,wireshark是实时抓包,而burp suite只能一个一个手动抓包)

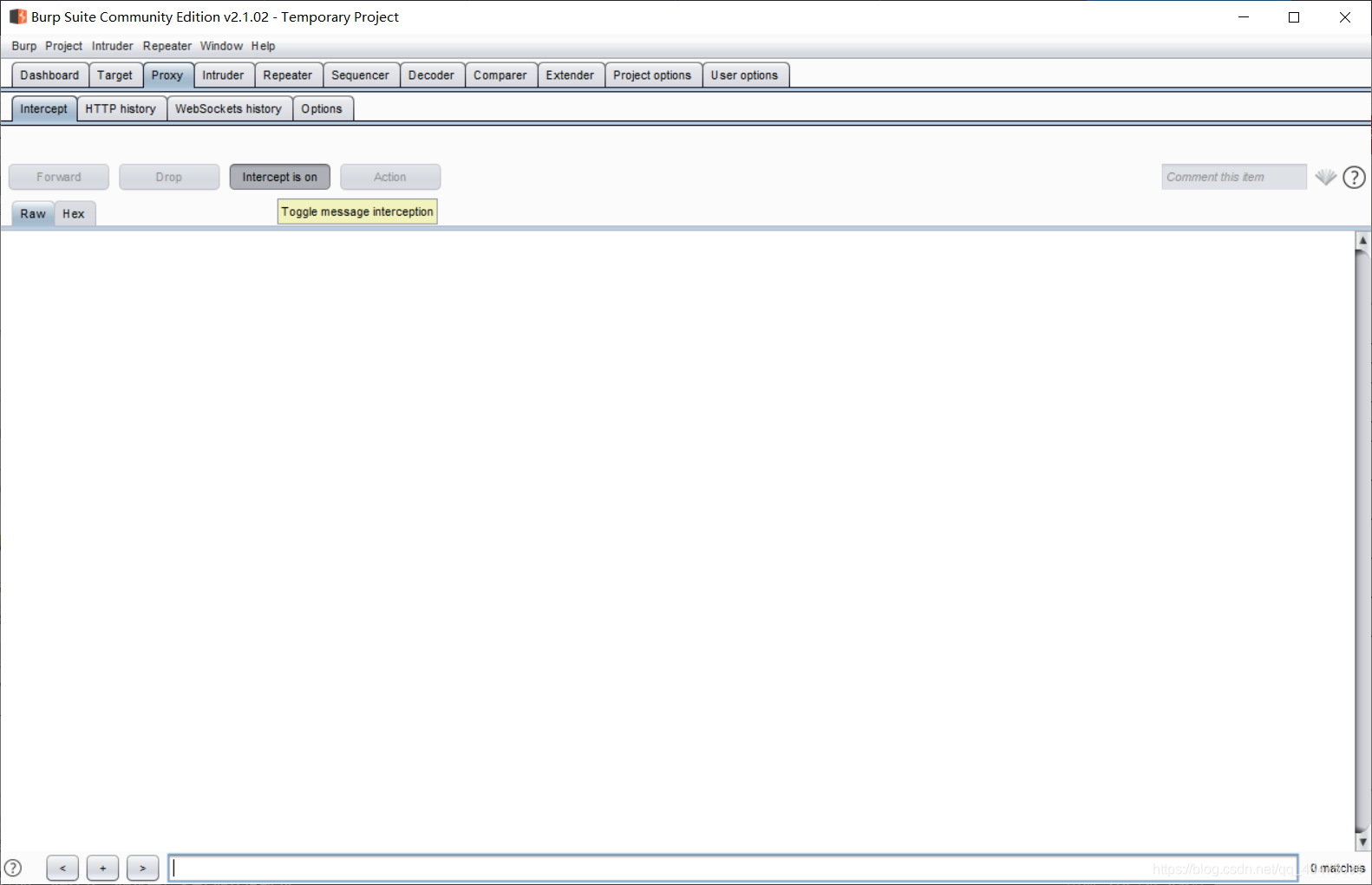

这是抓包的界面如果intercept打开着就可以抓包了。(burp suite和wireshark不同,wireshark是实时抓包,而burp suite只能一个一个手动抓包)

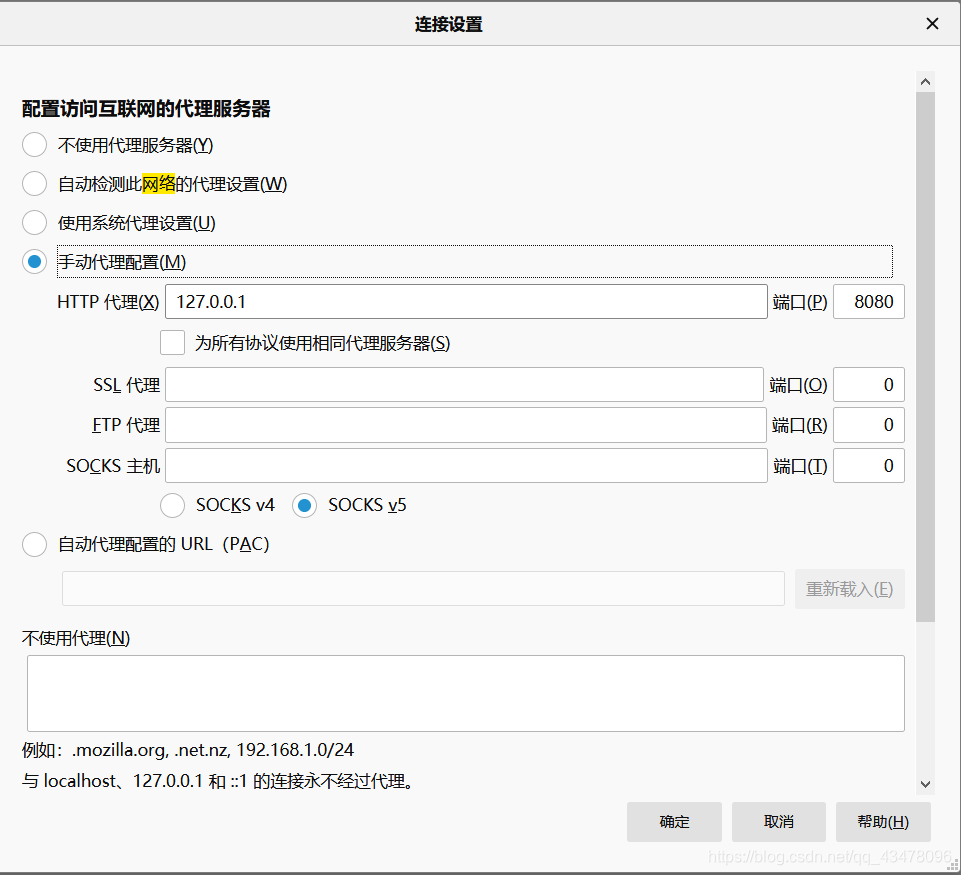

注意:burp suite抓包前需要配置浏览器的代理服务器配置(见下图)。

3.基本功能

虽然看起来功能很多,但我们做题需要使用的也只有3个。

proxy(抓包),intruder(暴力破解密码),repeater(可以发送你修改后的HTTP请求)

proxy:

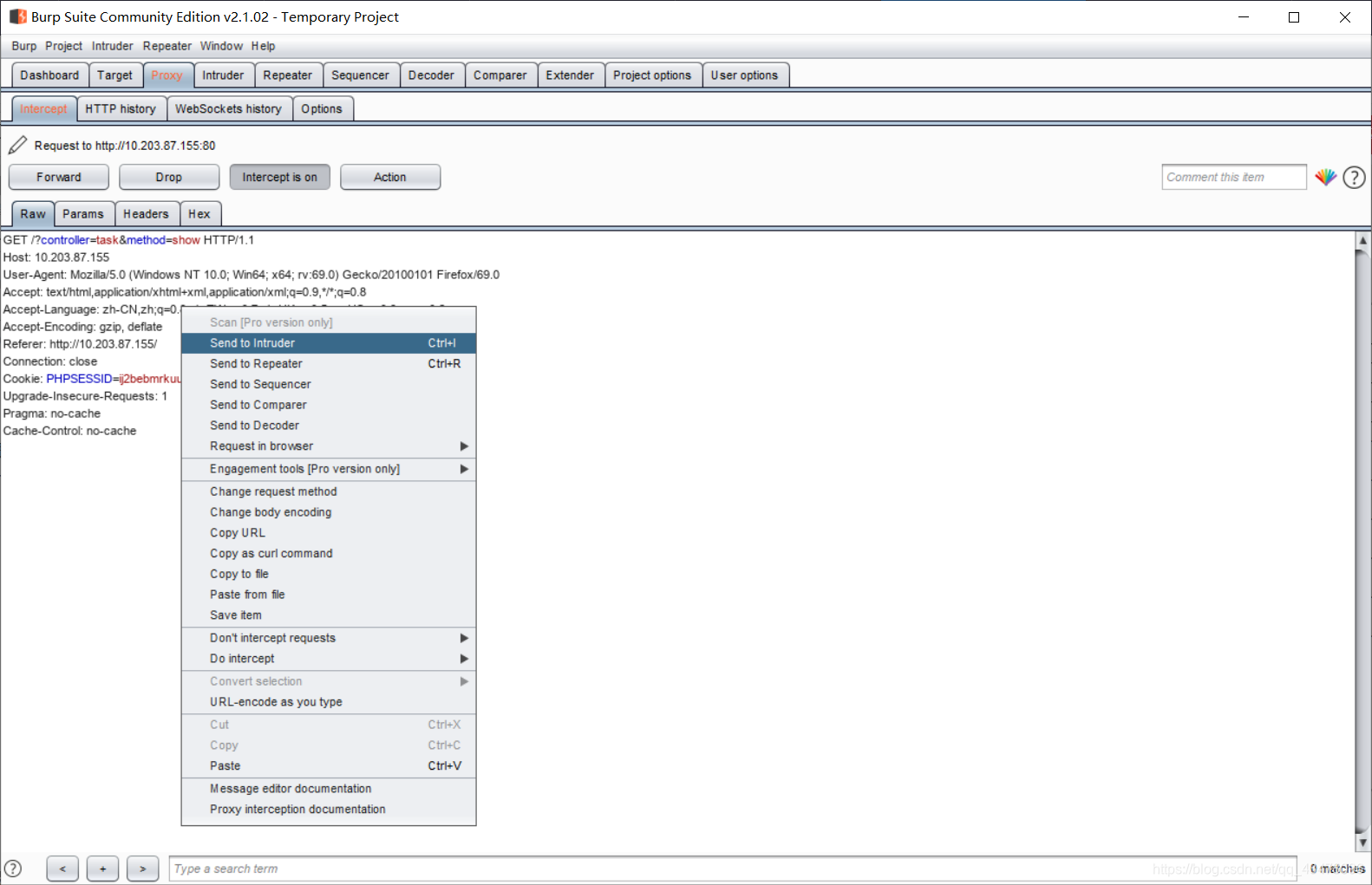

可以抓你修改代理配置后的第一个网页,(抓其他网页,得关闭功能后再打开)

可以抓你修改代理配置后的第一个网页,(抓其他网页,得关闭功能后再打开)

然后就可选择把这个包发送到不同得功能。

intruder:

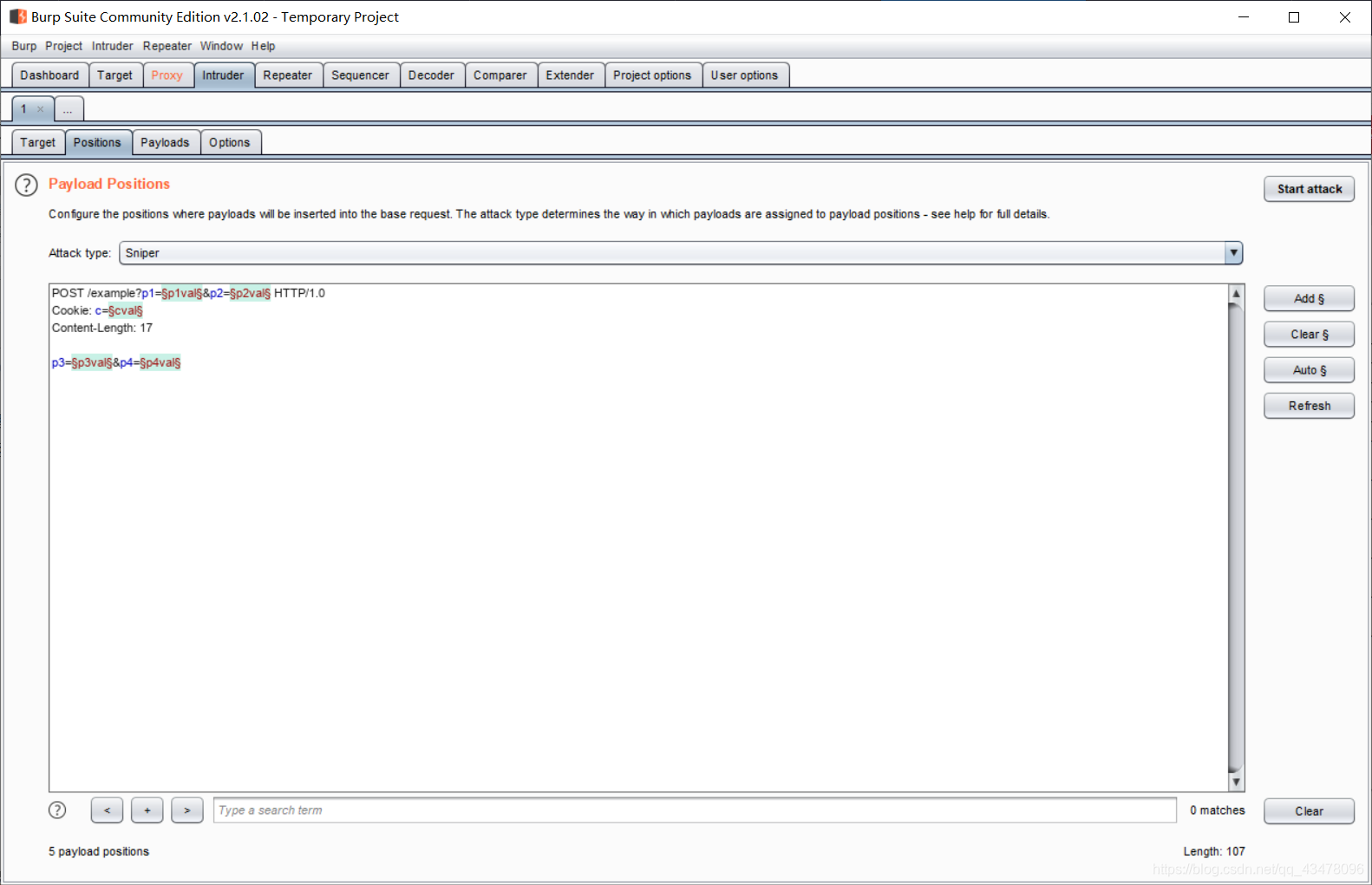

两个"§"之间得就是你要爆破的密码位。(我这里是随便抓得包,仅供参考)

两个"§"之间得就是你要爆破的密码位。(我这里是随便抓得包,仅供参考)

在Atact Type可以选择你要破解的方式,(一般默认)

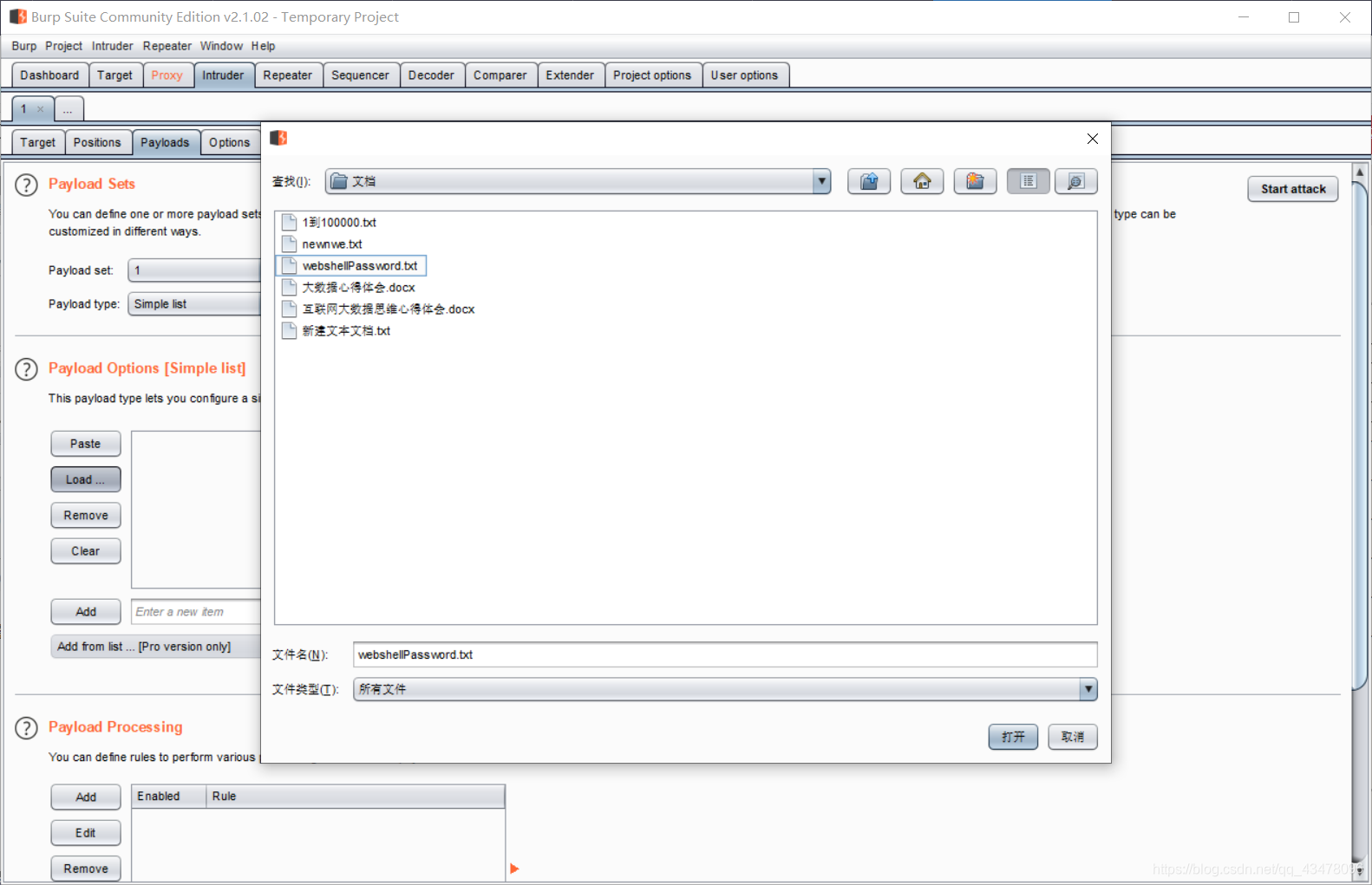

设定好爆破位置后,就可以到payloads进行下一步操作:

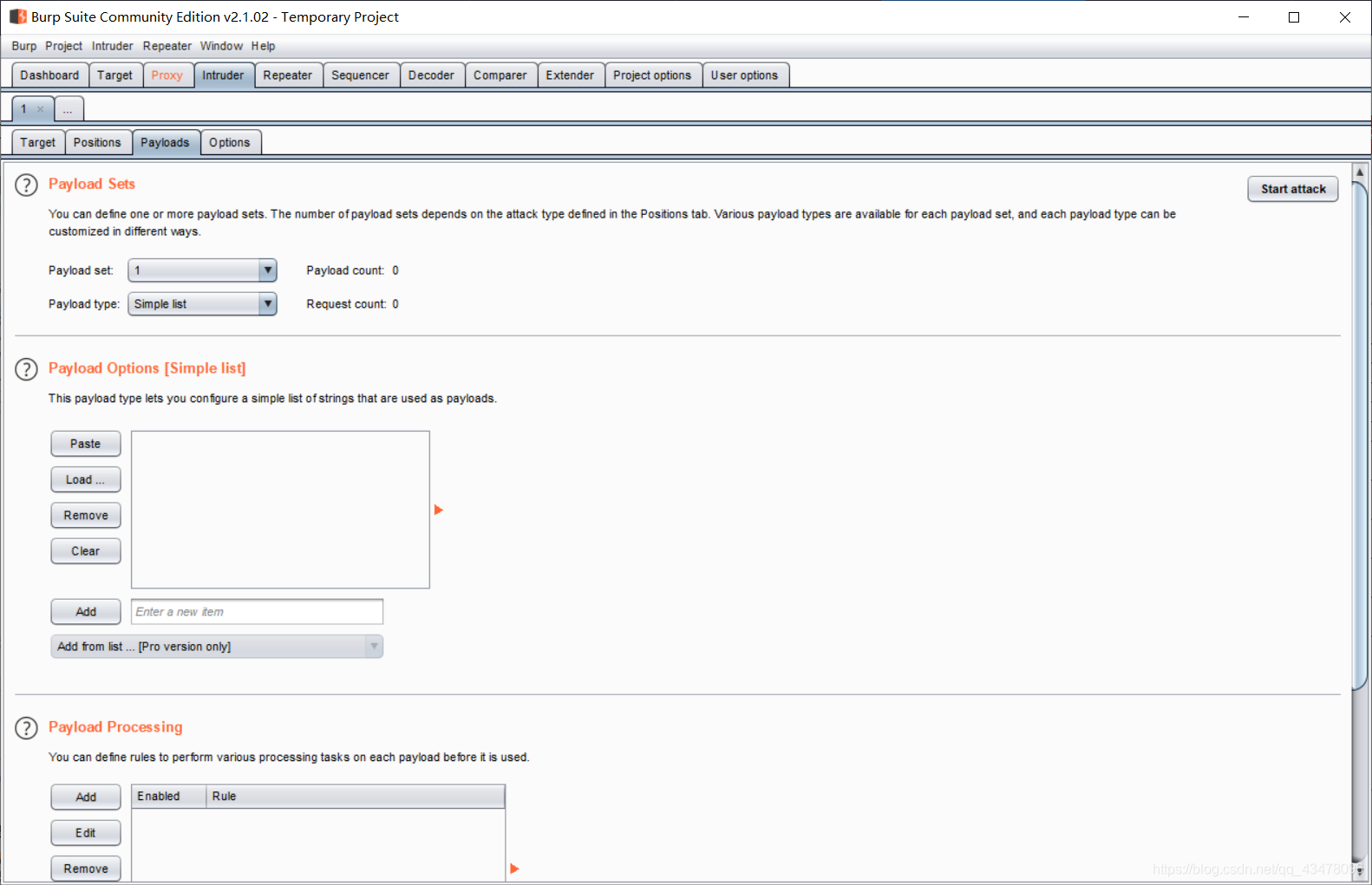

在这里可以选择密码的类型(payload type)与字典(load上传字典)

在这里可以选择密码的类型(payload type)与字典(load上传字典)

字典: https://pan.baidu.com/s/1XhB7K26Jo9m0cofKPLPNdg

字典: https://pan.baidu.com/s/1XhB7K26Jo9m0cofKPLPNdg

提取码: apu2

上传好字典后就可以开始破解啦。

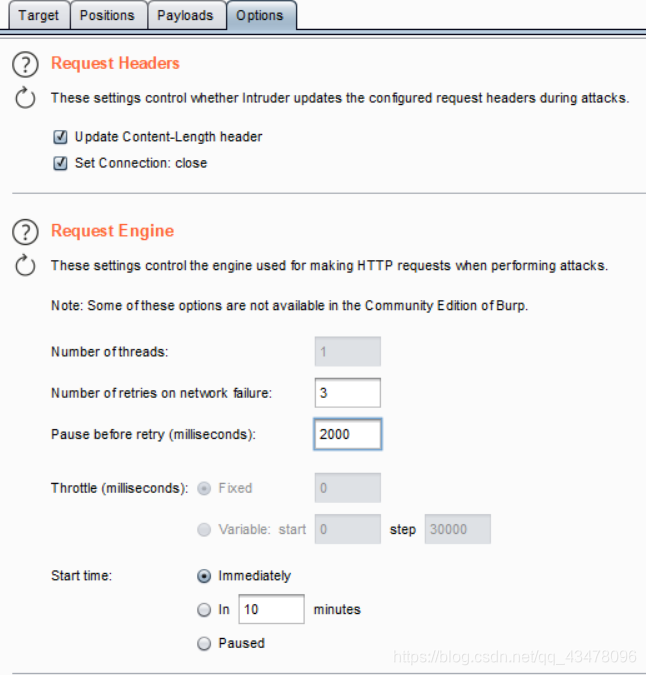

这是其他的一些选项,由于是学生版,线程只能选 1 ,所以一般的密码破解题密码都简单(运气好的话可以试出来)

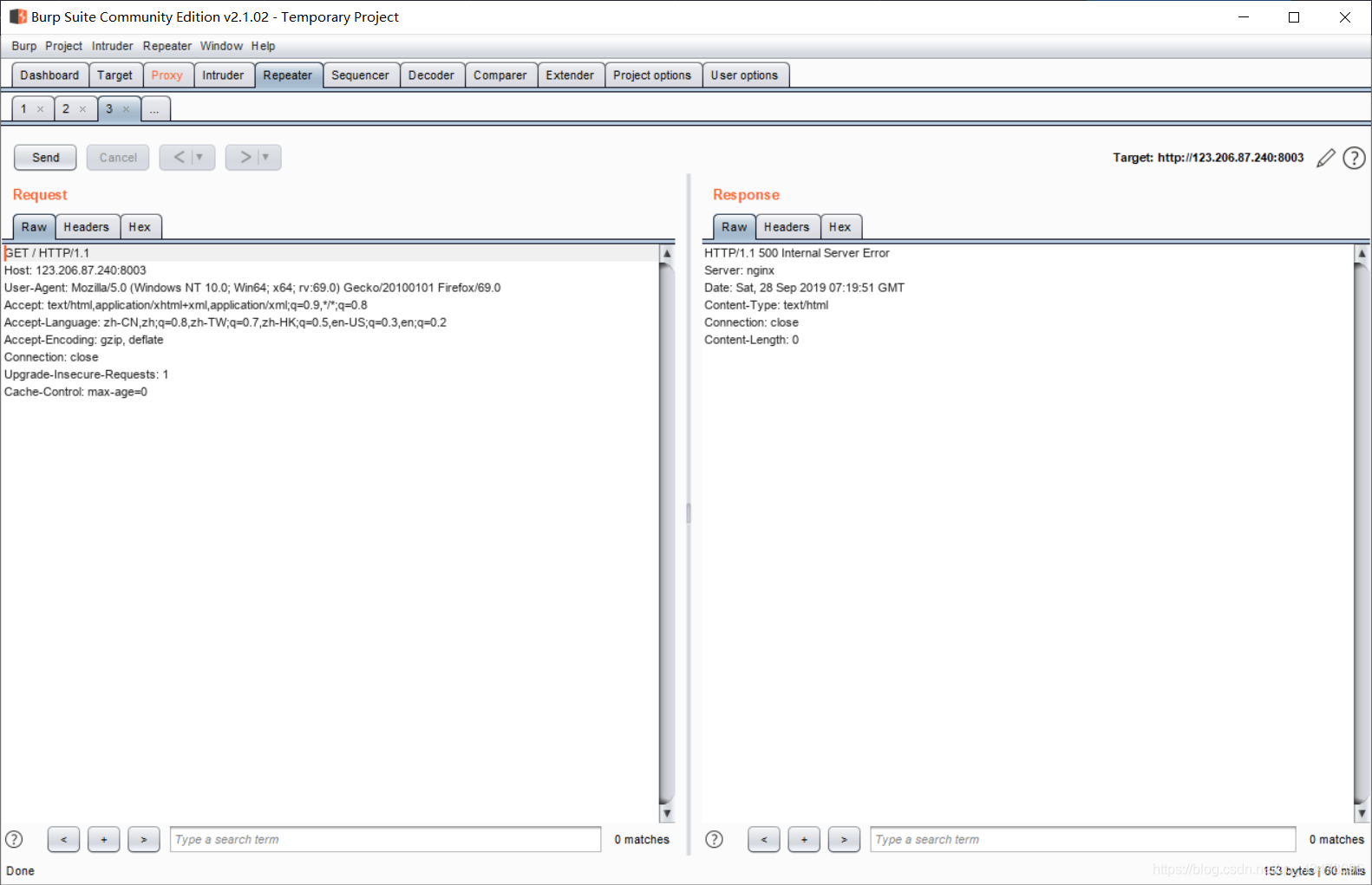

接下来就是使用频率最高的repeater:

可以在这里进行get/post传参,修改本地HOST地址,修改添加头字段(x-forwarded-for,x-rea-ip等),还能进行xxe注入等。

可以在这里进行get/post传参,修改本地HOST地址,修改添加头字段(x-forwarded-for,x-rea-ip等),还能进行xxe注入等。

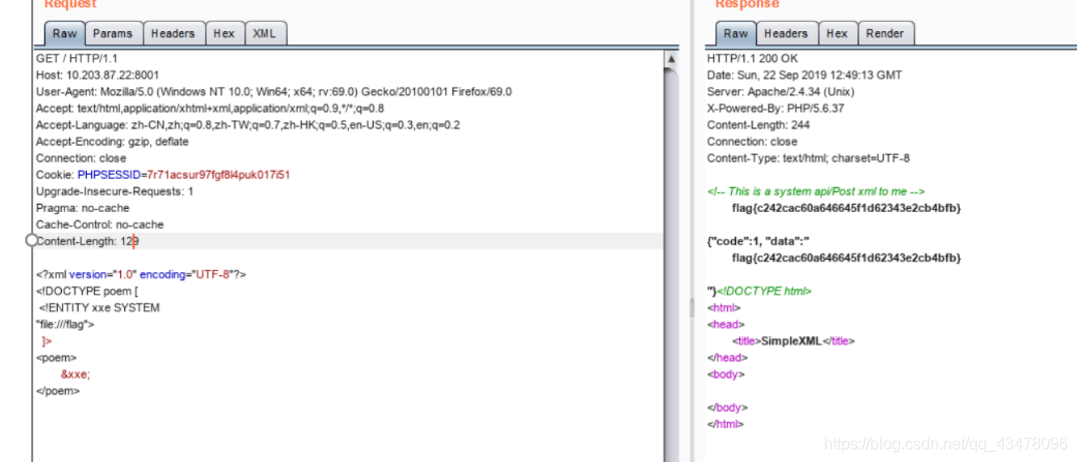

下图是我在打学校ctf比赛时遇见的一道题,看起来很难,但实际上只需要加一段xxe注入的代码,就可以抛出flag。(感兴趣的可以去看看这道题的write up)

4.总结

以上就是burp suite基本的使用方法与功能了。我感觉所有的功能都写得比较详细了除了repeater,毕竟这个的使用方式不像其他两个的单一。

如果有什么问题可以在评论区讨论。