本章讲述如何用java来获取真实IP地址及相关安全,然后讲述MongoDB配置不当引起的安全问题。

1. 获取真实IP地址

1.1 何时获取IP地址

我的做法是和获取url的时候一样,在每个Controller执行之前来获取请求的IP地址,同样的,我们也会获取每个请求对应的HttpServletRequest,代码如下:

ServletRequestAttributes attributes = (ServletRequestAttributes) RequestContextHolder.getRequestAttributes();

HttpServletRequest request = attributes.getRequest();

org.springframework.web.context.request.ServletRequestAttributes源码中使用了封装的ThreadLocal保存了每次请求的HttpServletRequest对象,以后有空的话我们可以详细讲解它

1.2 getRemoteAddr与x-forwared-for

获取到HttpServletRequest对象后,我们就可以调用getRemoteAddr()里面的函数来获取远程客户端的ip,但是同时在http代理的场景中,经过代理以后,由于在客户端和服务之间增加了中间层,因此服务器无法直接拿到客户端的IP,服务器端应用也无法直接通过转发请求的地址返回给客户端。但是在转发请求的HTTP头信息中,增加了X-FORWARDED-FOR信息。用以跟踪原有的客户端IP地址和原来客户端请求的服务器地址。

值的注意的是,根据RFC2616,HTTP Method是区分大小写的,而Header是不区分的。而URI中协议和域名部分是不区分大小写的,而路径的话看服务器具体而定。

所以我们可以先判断HttpServletRequest中的http header里面是否有相应的字段,如果x-forwared-for的值并不止一个,是一串IP值,那么就取x-forwared-for中第一个非unknown的有效IP字符串,代码如下:

public static String getClinetIpByReq(HttpServletRequest request) {

// 获取客户端ip地址

String clientIp = request.getHeader("x-forwarded-for");

if (clientIp == null || clientIp.length() == 0 || "unknown".equalsIgnoreCase(clientIp)) {

clientIp = request.getHeader("Proxy-Client-IP");

}

if (clientIp == null || clientIp.length() == 0 || "unknown".equalsIgnoreCase(clientIp)) {

clientIp = request.getHeader("WL-Proxy-Client-IP");

}

if (clientIp == null || clientIp.length() == 0 || "unknown".equalsIgnoreCase(clientIp)) {

clientIp = request.getRemoteAddr();

}

/*

* 对于获取到多ip的情况下,找到公网ip.

*/

String sIP = null;

if (clientIp != null && !clientIp.contains("unknown") && clientIp.indexOf(",") > 0) {

String[] ipsz = clientIp.split(",");

for (String anIpsz : ipsz) {

if (!isInnerIP(anIpsz.trim())) {

sIP = anIpsz.trim();

break;

}

}

/*

* 如果多ip都是内网ip,则取第一个ip.

*/

if (null == sIP) {

sIP = ipsz[0].trim();

}

clientIp = sIP;

}

if (clientIp != null && clientIp.contains("unknown")){

clientIp =clientIp.replaceAll("unknown,", "");

clientIp = clientIp.trim();

}

if ("".equals(clientIp) || null == clientIp){

clientIp = "127.0.0.1";

}

return clientIp;

}

public static boolean isInnerIP(String ipAddress) {

boolean isInnerIp;

long ipNum = getIpNum(ipAddress);

/**

私有IP:A类 10.0.0.0-10.255.255.255

B类 172.16.0.0-172.31.255.255

C类 192.168.0.0-192.168.255.255

当然,还有127这个网段是环回地址

**/

long aBegin = getIpNum("10.0.0.0");

long aEnd = getIpNum("10.255.255.255");

long bBegin = getIpNum("172.16.0.0");

long bEnd = getIpNum("172.31.255.255");

long cBegin = getIpNum("192.168.0.0");

long cEnd = getIpNum("192.168.255.255");

isInnerIp = isInner(ipNum, aBegin, aEnd) || isInner(ipNum, bBegin, bEnd) || isInner(ipNum, cBegin, cEnd)

|| ipAddress.equals("127.0.0.1");

return isInnerIp;

}

private static long getIpNum(String ipAddress) {

String[] ip = ipAddress.split("\\.");

long a = Integer.parseInt(ip[0]);

long b = Integer.parseInt(ip[1]);

long c = Integer.parseInt(ip[2]);

long d = Integer.parseInt(ip[3]);

return a * 256 * 256 * 256 + b * 256 * 256 + c * 256 + d;

}

private static boolean isInner(long userIp, long begin, long end) {

return (userIp >= begin) && (userIp <= end);

}

当然不一定每个代理服务器都会只有

x-forwared-for来记录每一跳的值,也可能使用别的头,或者根本不会记录。

1.3 根据IP地址获取真实地址

有的时候,我们也会根据IP地址来查询对应的地理位置,这时候我们就可以引用百度的接口,代码如下:

public static String getAddressByIP(String strIP) {

if(strIP.equals("127.0.0.1")||strIP.equals("0:0:0:0:0:0:0:1"))

return "本地局域网";

try {

URL url = new URL("http://api.map.baidu.com/location/ip?ak=F454f8a5efe5e577997931cc01de3974&ip="+strIP);

URLConnection conn = url.openConnection();

BufferedReader reader = new BufferedReader(new InputStreamReader(conn.getInputStream(), "utf-8"));

String line = null;

StringBuffer result = new StringBuffer();

while ((line = reader.readLine()) != null) {

result.append(line);

}

reader.close();

String ipAddr = result.toString();

try {

JSONObject obj1= new JSONObject(ipAddr);

if("0".equals(obj1.get("status").toString())){

JSONObject obj2= new JSONObject(obj1.get("content").toString());

JSONObject obj3= new JSONObject(obj2.get("address_detail").toString());

return obj3.get("province").toString()+ obj3.get("city").toString()+obj3.get("district").toString()+obj3.get("street").toString();

}else{

return "国外";

}

} catch (JSONException e) {

e.printStackTrace();

return "读取失败";

}

} catch (IOException e) {

return "读取失败";

}

}

1.4 x-forwared-for实践

我们来尝试本地验证一下是否能识别真实的IP地址,我们的网站还的本地地址还是http://localhost,本机的ip地址为10.59.13.225,进行如下配置:

- 在

10.59.13.240中配置nginx反向代理服务器,nginx.conf的部分配置文件如下:

server

{

listen 80;

server_name 10.59.13.240;

location / {

proxy_pass http://10.59.13.225;

#proxy_rediect off;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

- 在

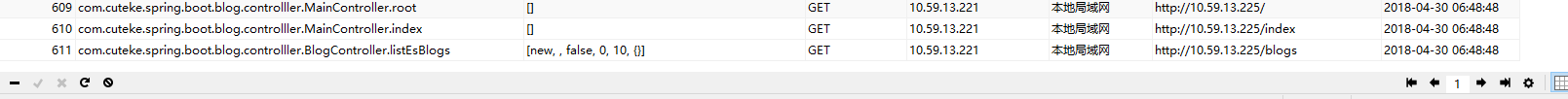

10.59.13.221主机访问http://10.59.13.240,结果如图1所示:

- 同时我们在

localhost的数据库里面查看我们记录的IP地址,如图2所示:

可以发现,我们的服务器还是能记录一开始发送请求的10.59.13.221,而不是反向代理服务器的ip地址10.59.13.240

1.5 x-forwared-for安全

x-forwared-for时可以伪造的,其应用场景一般是IP刷票,例如一个IP一天之内只能投投一票,,并没有使用cookie校验,验证码校验等技术,那么我们可以进行相应的攻击,所以我们在设计获取真实IP地址的同时,也要用一些其余的技术,例如cookie校验,验证码校验等来进行x-forwared-for伪造防御。

2. 一次惨痛的经历

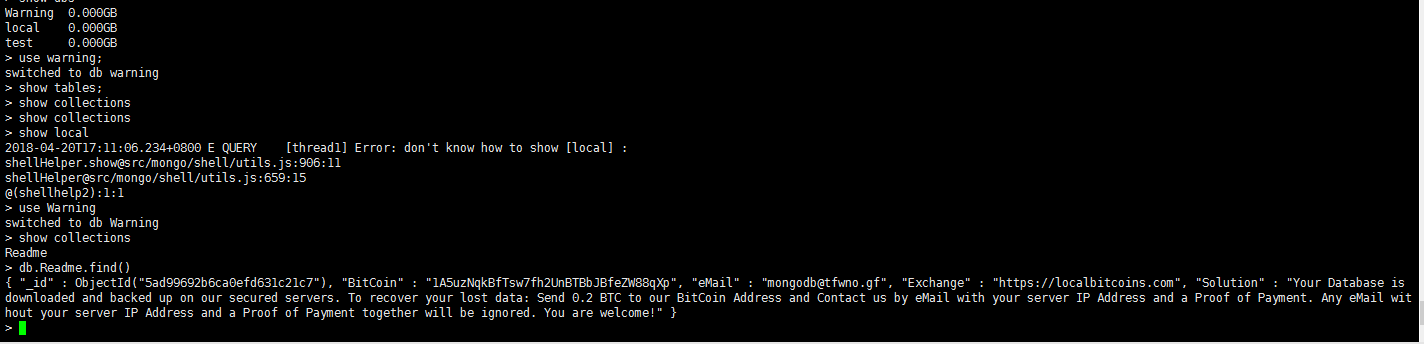

大家还记的我的CuteKe的网站架构吗,我在腾讯云的部署的服务,都是用MongoDb来记录文件数据的,但是不正确的MongoDb配置会引发安全问题。

2.1 你是否还在使用默认配置?

MongoDb的默认配置(如果你什么都不修改的话)是不安全,我的CuteKe网站的文件服务器经常会被一些自动化工具扫描,而我的MongoDb也是被扫描了,而且还被盗取了,黑客是新建了一个Warning数据库,这个数据库下有一个Readme的表,截图如下:

吐槽一下竟然要发0.2比特币,狮子大开口!不过也是自己的疏忽了,赶紧把MySQL的相关配置也改了

2.2 安全配置MongoDb

经过这次经历,我认识到了安全配置的重要性,我们来一步一步地安全配置MongoDb:

- 不要监听外网IP

- 不适用默认端口27017度那口

- 开启认证模式

mongod.cfg文件内容如下:

systemLog:

destination: file

path: e:\mongoDate\log\mongod.log

storage:

dbPath: d:\mongoDate\db

net:

bindIp: 127.0.0.1

port: 27001

security:

authorization: enabled

同时也把文件服务器的application.properties配置的uri也修改了:

spring.data.mongodb.uri=mongodb://use1:123456@localhost:27001/test

用户添加的具体过程可以参阅参考文献5,同时如果你还是不放心数据丢失的话,记得每天备份一下mongodb数据哟!

3. 参考资料

[1] Java获取客户端用户真实IP地址

[2] java中IP地址判断所属区域(baidu接口)

[3] WEB安全-伪造X-Forwarded-For绕过服务器IP地址过滤

[4] 自建mongodb为什么突然数据没了

[5] mongodb禁止外网访问以及添加账号