众所周知,做逆向的可以使用Reflector或其他工具反编译任何.NET程序集。

发布出去的DLL所面临的风险:

- 直接引用

- 反编译

- 反射

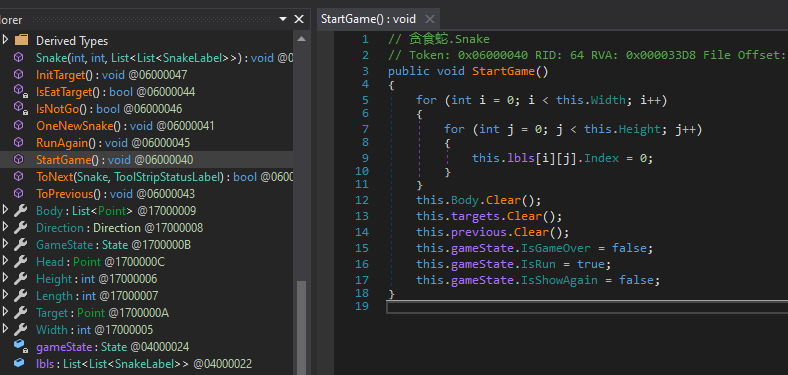

如果DLL一点措施都不做的话,上面任意一种都可以达到破解目的的。下面看一个使用DNspy对.NET程序反编译的效果图。

反编译效果图

常用加密方法

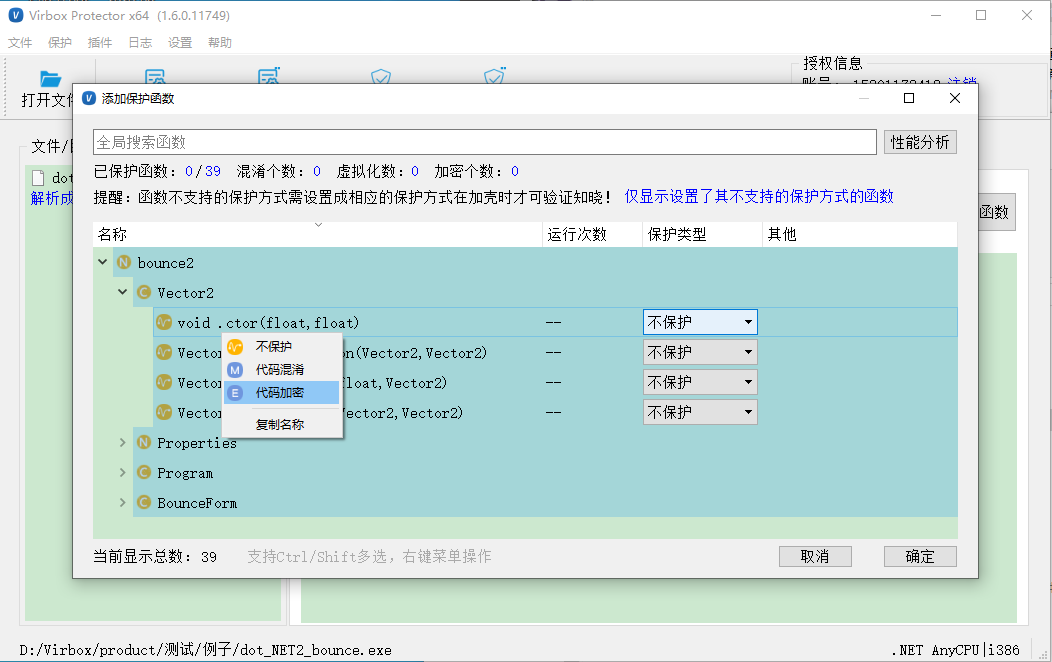

公司购买使用的一款.Net加密工具是VirboxProtector,对.NET的保护方式主要有:JIT加密、智能压缩、代码加密、代码混淆、名称混淆、去除强签名等。其他JIT加密及压缩可以与函数加密方式(代码加密、混淆)一起使用,增强安全强度。

JIT加密(推荐)

.NET JIT 加密,是将 .NET 所有方法的 IL 指令经过加密,仅在 .NET 虚拟机进行 JIT 编译阶段才解密,可以防止静态反编译,也能防止 IL 代码在内存被 Dump。JIT 加密可以配合代码混淆、代码加密、.NET 压缩一起使用,达到多层保护的效果,在兼顾性能的同时,更进一步提升保护后代码的安全性。

技术原理

启用 “JIT 加密” 后,在 Virbox Protector 进行保护时,会将 .NET 方法的 IL 字节码加密,并插入 VBP JIT HOOK 模块完成保护。

在运行阶段,.NET 虚拟机对原程序中的元数据等信息进行解析,最终需要在 JIT 阶段将 IL 方法进行编译,VBP JIT Hook 模块会在此时进行解密,使编译过程顺利进行。

压缩

.NET 的压缩功能主要为 .NET 程序提供了整体保护的效果,可以防止 .NET 程序中的方法被 DnSpy,ILSpy,.NET Reflector 等工具反编译,Virbox Protector 2.0 开始使用了 IL 壳代码,提升了兼容性。

功能:防止静态反编译,防止程序被打补丁。

优点

- 能起到一层整体保护效果,可以隐藏程序的代码、数据和文件结构信息。

- 运行效率高,仅在程序被加载时轻微的性能损失。

代码加密(Native)

原理:代码加密是使用 SMC(Self-Modifying Code)技术,将指定的函数加密,在函数被执行时才将函数解密并执行的保护方式。

功能:防脱壳,防止直接Dump。

优点:运行效率高,几乎没有性能损失。

代码混淆

描述:Virbox Protector 支持对 x86/arm/.net il 系列指令进行混淆。

原理:代码混淆亦称花指令,是将计算机程序的代码,转换成一种功能上等价,但是难于阅读和理解的形式。

功能:扰乱原始指令,防止静态分析。

去除强签名:

强名称(StrongName)使.NET提供的一种验证机制, 主要包括标识版本和标识原作者.

强名称可以用来帮助用户验证自己得到的程序是否为原作者所写切没有被修改(例如添加恶意代码), 跟自校验有点类似.

因此添加了强名称的程序加壳时要去除强名称, 并在加壳后重新添加强名称.

名称混淆(.NET)

描述:将 .net 的方法名类名使用随机字符串重新命名,导出和外部的名称不会改变

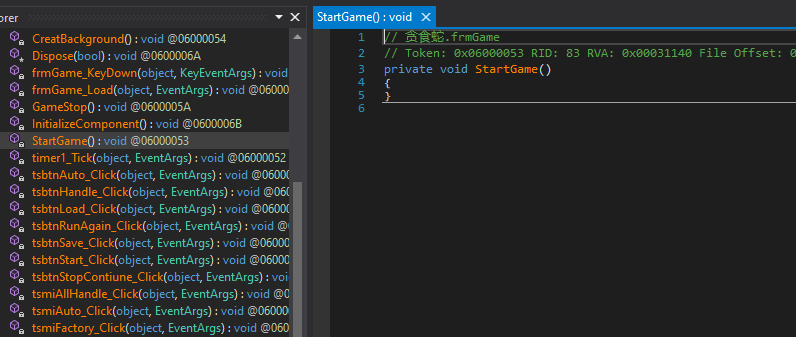

加密效果

加密后使用反编译工具查看效果

获取 VirboxProtector

Virbox Protector是由深思数盾研发的一款支持多种平台及架构,支持多种开发语言及框架的加密工具,加密后可防止代码反编译,防止内存dump。官方提供免费全功能的试用版可以测试,需要测试的可以进入下面链接下载: