安全区域介绍

防火墙通俗讲是用于控网络之间的隔离,专业讲是用于保护一个安全区域免受另外

一个安全区域的网络***和入击行为。从防火墙的定义中可以看出防火墙是基于安

全区域的,其它厂商(Cisco,Juniper 等)都是有这个概念的。

什么是安全区域呢?

安全区域(Security Zone),也称为区域(Zone),是一个逻辑概念,用于管理

防火墙设备上安全需求相同的多个接口,也就是说它是一个或多个接口的集合。

管理员将安全需求相同的接口进行分类,并划分到不同的安全域,能够实现安全策

略的统一管理。

讲安全区域前讲我们先了解一个术语,安全级别(Security Level),在华为防火墙

上,每个安全区域都有一个唯一的安全级别,用1-100 的字表示,数字越大,则

代表该区域内的网络越可信。

对于默认的安全区域,它们的安全级别是固定的:Local 区域的安全级别是100,

Trust 区域的安全级别是85,DMZ 区域的安全级别是50,Untrust 区域的安全

级别是5。

华为防火墙默认预定义了四个固定的安全区域,分别为:

Trust: 该区域内网络的受信任程度高,通常用来定义内部用户所在的网络。

Untrust: 该区域代表的是不受信任的网络,通常用来定义Internet 等不安全的网

络。

DMZ(Demilitarized 非军事区): 该区域内网络的受信任程度中等,通常用来定

义内部服务器(公司OA 系统,ERP 系统等)所在的网络。

(说明:DMZ 这一术语起源于军方,指的是介于严格的军事管制区和松散的公共

区域之间的一种有着部分管制的区域。)

Local: 防火墙上提供了Local 区域,代表防火墙本身。比如防火墙主动发起的报

文(我们在防火墙执行ping 测试)以及抵达防火墙自身的报文(我们要网管防火

墙telnet、ssh、http、https)。

(注意:默认的安全区域无需创建,也不能删除,同时安全级别也不能重新配置。

USG 防火墙最多支持32 个安全区域。)

Local 区域中不能添加任何接口,但防火墙上所有接口本身都隐含属于Local 区

域。也就是说,报文通过接口去往某个网络时,目的安全区域是该接口所在的安全

区域;报文通过接口到达防火墙本身时,目的安全区域是Local 区域。

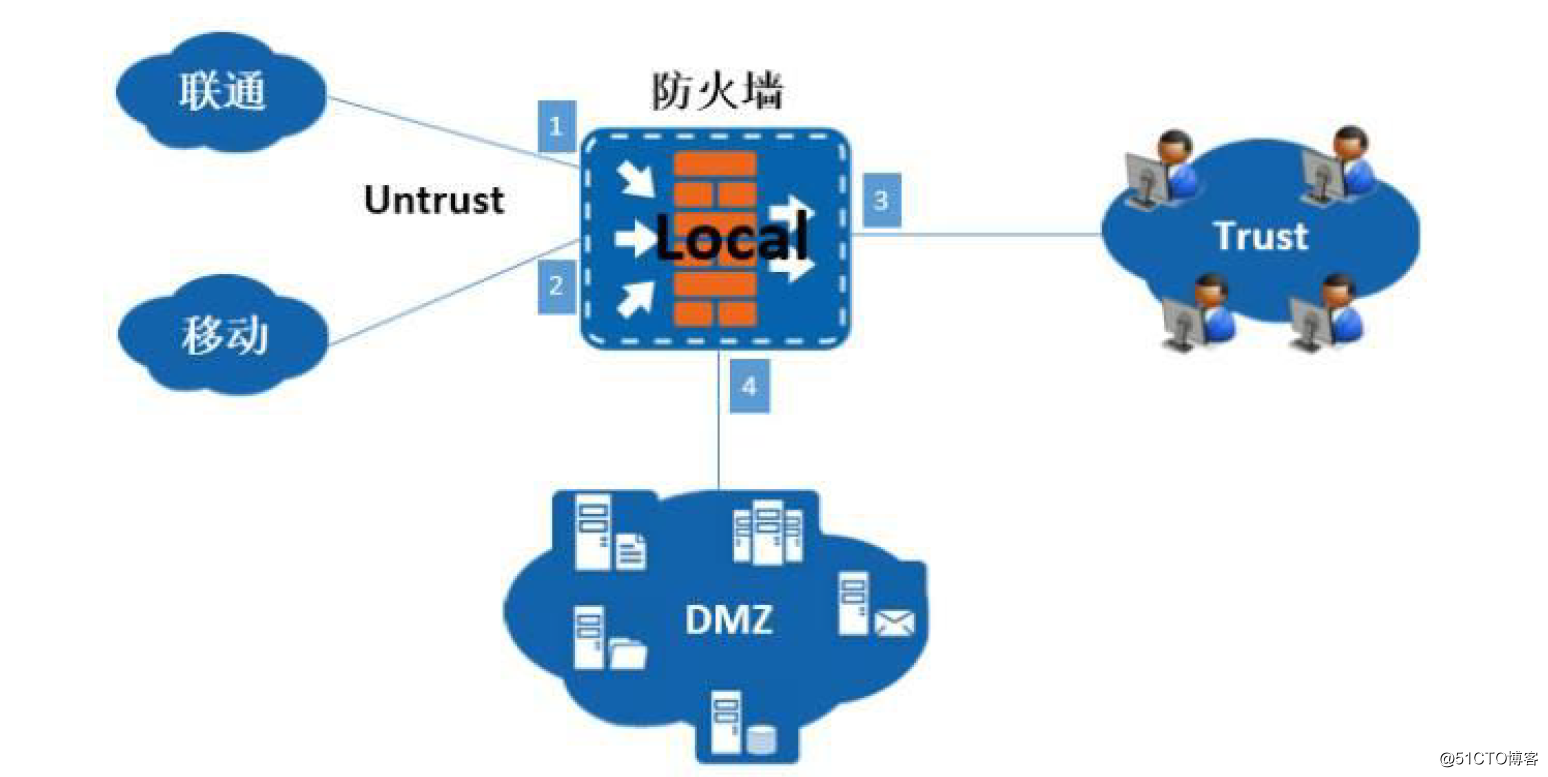

安全区域分析,如下图:

从图中我们可以看出防火墙1 号接口和2 号接口联接到两个不同的运营商,它们属

于同一个安全区域Untrust, 防火墙3 号接口属于Trust 安全区域,防火墙4 号接口

属于DMZ 安全区域。

当内部用户访问互联网时,源区域是Trust,目的区域是Untrust;当互联网用户访问

DMZ 服务器时,源区域是Untrust,目的区域是DMZ;当互联网用户网管防火墙时,

源区域是Untrust,目的区域是Local;当防火墙向DMZ 服务器发起ICMP 流量时,

源区域是Local,目的区域是DMZ。

了解安全区域之间的数据包流动对后续安全策略是很有帮助的。

配置安全区域

1、创建安全区域

[NGFW]firewallzone name ISP1

[NGFW-zone-ISP1]setpriority 80

[NGFW-zone-ISP1]addinterface g1/0/1

注:区域里必须要有唯一的安全级别(Cisco ASA 安全级别可以相同),相应的接口要加入到区域,可以是物理接口和逻辑接口(Vlanif、Tunnel)。

2、查看安全区域

<NGFW>displayzone

local

priority is 100

trust

priority is 85

interface of the zone is (1):

GigabitEthernet0/0/0

untrust

priority is 5

interface of the zone is (0):

dmz

priority is 50

interface of the zone is (0):

ISP1

priority is 80

interface of the zone is (1):

GigabitEthernet1/0/1