前言

突然发现这篇文章只在我个人博客发布了,忘了在CSDN发布了,特此补上。

上篇文章:某旅游网站sql注入导致泄露2万多个人信息已经找到了sql注入点拿到了数据库,但始终拿不到shell,经过探索,在一子站找到了上传点。

已成功上传拿到了服务器

但是!!!

由于没经验上传了木马到服务器没管第二天发现木马被删了,木马上传页面也被禁止访问了,补天因此没收录

咳咳,出于学习为主的原因,还是写了这篇文章(一个高危就这样溜了,哭泣.jpg)

漏洞描述

子站 http://cs.xxxxxx.cn 一客服管理系统可任意注册客服用户,聊天页面可上传shell,已拿下服务器。

漏洞详情

在 http://cs.xxxxx.cn 页面源代码处发现注册页面,随便注册用户1成功注册,会给个专属聊天链接 http://cs.xxxxx.cn/index.php/Index/admin?kf=149806532

打开链接是一个聊天页面,没有上传文件选项,但是可以上传图片

聊天界面上传图片,抓包改为将image/jpeg改为php,base64编码一句话木马成功上传

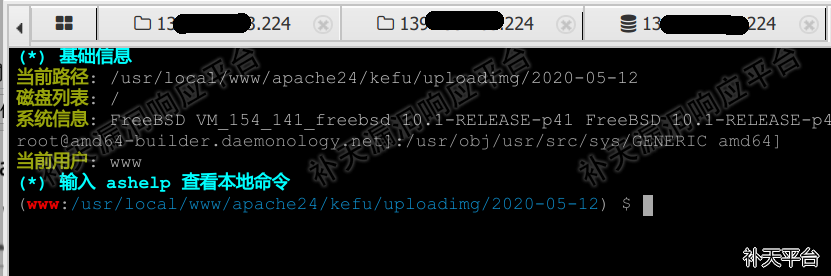

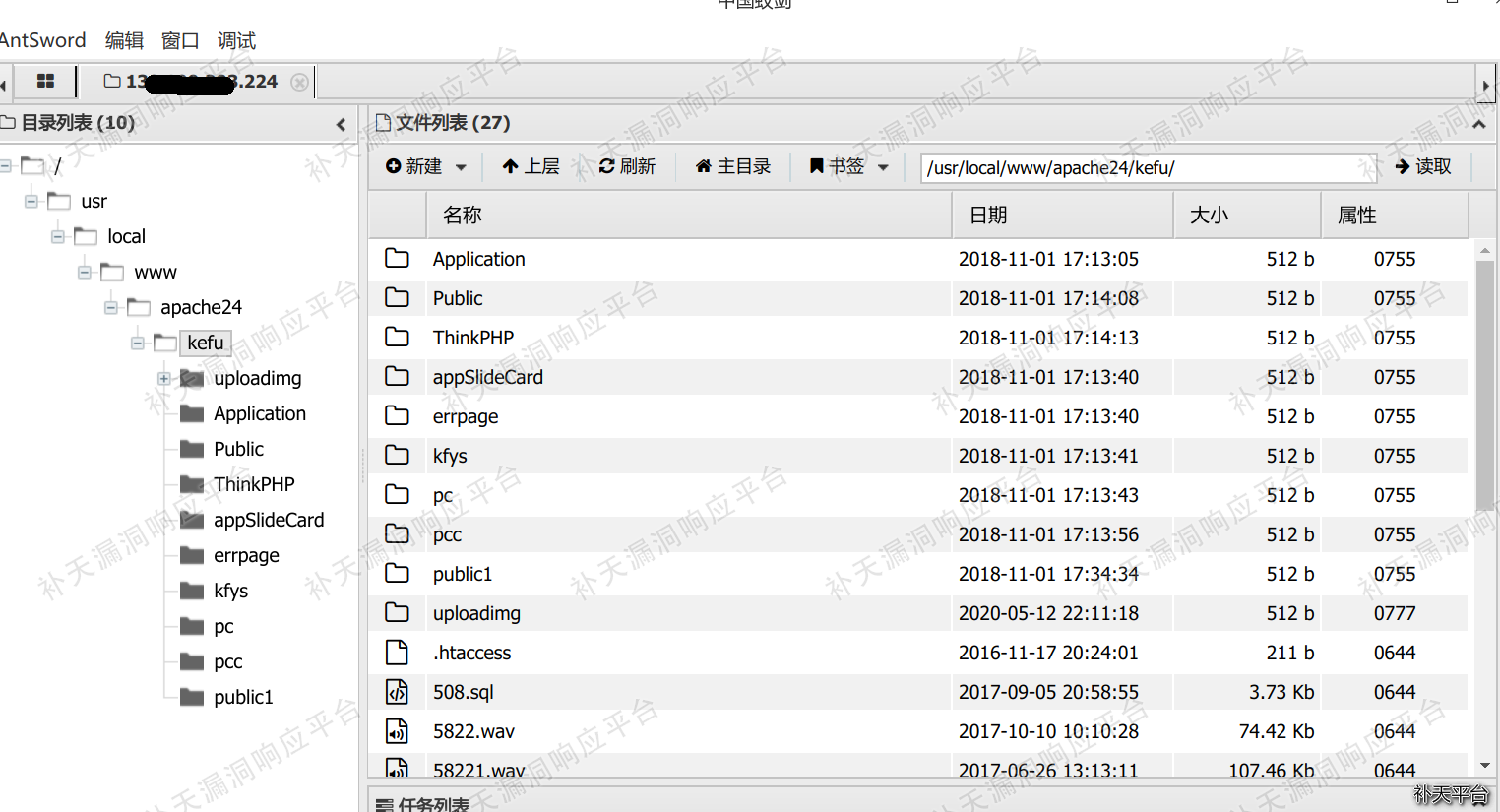

连接shell成功连接

可任意下载修改文件,执行mysql命令

写在最后

如果你恰巧看到了这篇文章,建议如果以后你上传了木马后测试可以的话就立马删除木马,清理所有痕迹(问的一群里大佬)。

清理了痕迹他们就不那么容易发现木马,而且补天审核还真的不是一般慢(两个星期),他们收到你的漏洞后会再测下的,如果不能测试成功,那审核就不能通过,所以还是把木马藏好点保险。

还好有个任意用户登录漏洞被收录了,给了个中危。

清理痕迹,血的教训!!!