工作记录-跨站脚本xss攻击

一、什么是xss攻击

xss通常叫跨站脚本攻击,攻击者在另外一个用户的浏览器中执行恶意代码脚本的脚本注入攻击类型。攻击者是能访问网站的用户,被攻击者对象是网站服务器或者能访问网站的其它用户。

二、xss攻击的种类

第一种:持续型xss攻击

1)概念及原理

持续性xss攻击会把恶意代码提交到网站数据库中进行存储,有攻击范围广的特点,任何能访问页面的普通用户都会中招。攻击者通常是伪装成普通网站访问者的用户终端,找到存在的xss漏洞表单,向网站提交含有恶意代码的信息存入数据库。

2)攻击场景还原

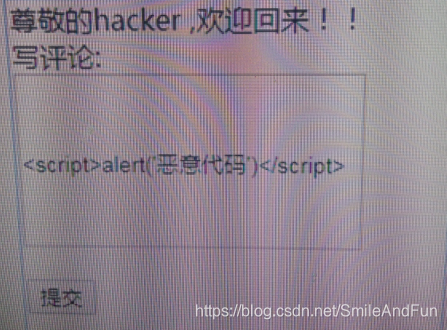

攻击者找到存在xss漏洞的表单,这里是一个写评论的表单,输入恶意代码后,点击提交(为了掩饰只是加了一个弹窗),将为存到服务器的数据库

提交后,进入服务器数据库验证是不是已经存入恶意代码,由于是自己搭建的服务器,可以进去看,可以看出已经存入恶意代码。

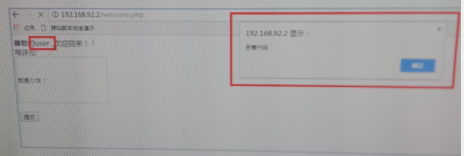

用其它普通用户登录评论提交,可以看到返回数据出现弹窗,说明攻击者攻击成功。由于改恶意代码存储在数据库中,普通用户访问数据返回都会执行恶意代码,达到持续攻击的目的,危害非常大。

第二种:反射型xss攻击

1)概念及原理

反射型攻击特点就是灵活,激活链接的方式多种多样,可以是网页点击重定向,可以是短信、钓鱼等等。包含恶意代码的连接也可以通过url加密,生成短链接的方式使攻击更加隐蔽,成功率更高,攻击者是社工的方式。

2)攻击场景还原

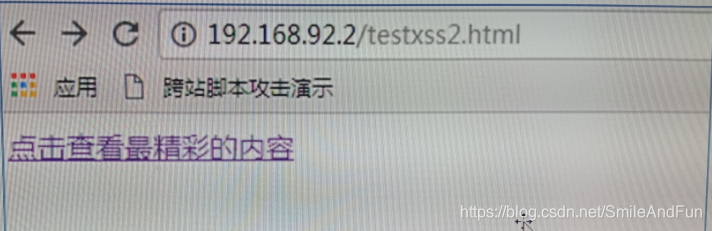

找一个网站首先构造一个含恶意连接的网页,代码里面的连接为重定向页面,后面参数为恶意代码。

被攻击者访问html界面,存在链接(点击查看精彩内容),只要点击就会重定向show.php界面,不仅仅是重定向,可以通过xss平台获取多种恶意代码,打入xss,构造恶意url

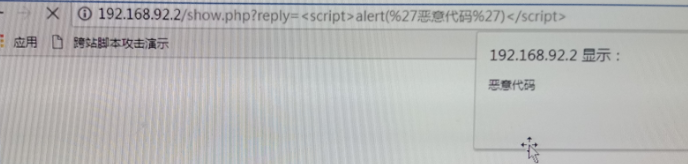

网站在构造一个接受get参数值的页面,由于链接含有写好的恶意代码参数,重定向界面会执行该参数,用户点击后重定向show.php执行该参数

重定向后执行该参数含恶意代码,浏览器解析出来,如图,攻击成功

第三种:基于DOM的xss攻击

1)概念及原理

DOM是一个与平台、编程无关的接口,客户端的脚本程序可以通过DOM动态检查和修改页面内容,攻击的整个过程没有与服务端进行任何的交互,整个攻击过程是通过浏览器端的DOM解析完成。

客户端JavaScript可以访问浏览器的DOM文本对象模型是利用的前提,当确认客户端代码中有DOM型XSS漏洞时,并且能诱使(钓鱼)一名用户访问自己构造的URL,就说明可以在受害者的客户端注入恶意脚本。利用步骤和反射型很类似,但是唯一的区别就是,构造的URL参数不用发送到服务器端,可以达到绕过WAF、躲避服务端的检测效果。

2)攻击场景还原

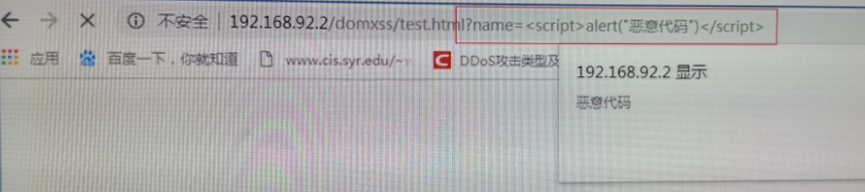

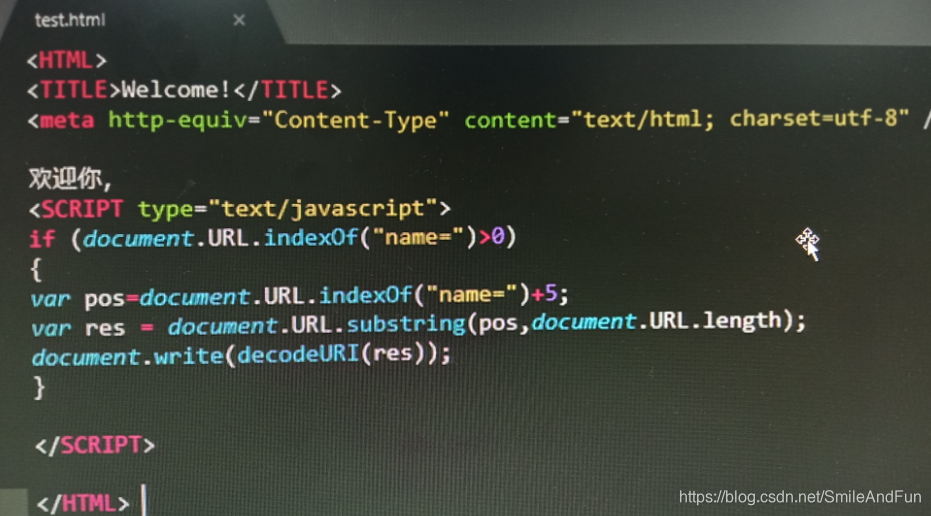

网站提供静态页面,含script脚本,通过document.write输出

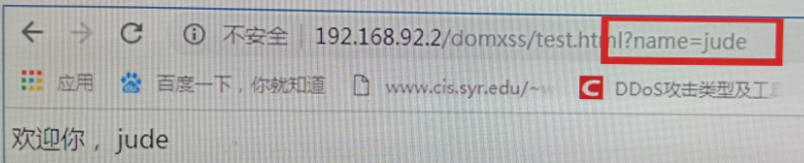

传入正确的参数,用户正常访问

通过诱导让用户点击设定好的url,如下,浏览器解析执行恶意代码,达到攻击效果,且与服务段无非正常交互。