判断目标死否是软柿子,是否上云是否有CDN加速

cdn主要用于加速,反向代理主要解决安全

云waf一般在cnd节点上,1通过探测规则库绕过(技巧多多比如:内联注释),2通过找到真实ip直接访问目标

主机型waf如安全狗

CDN服务器里的缓存服务及内容提供商的源服务,所以我们访问网站时连接的是某个离自己最近的

CDN服务器,所以我们ping到的服务器IP就是此CDN服务器的IP,所以在不同的地方ping出来的IP都

不一样,这样也完美的的隐藏了真实服务器的IP地址,当你旁注的时候就会无法找到正真的旁站,旁注与C段基本无用

只能从网站环境入手

云防护的工作原理:厂家基本都是将用户的域名解析指向到自己的云防护节点上,或者干脆直接采用厂家的DNS解析服务,通过自己的高防云服务器来为用户提供安全防护。云防护节点则部署在各地CDN节点上。

在得知域名的真实IP之后,我们就可以在hosts文件中绑定域名、IP信息,就可以绕过云防护节点直接访问源了,接下来就是常规模式了。

如何寻找真实IP

1、子域名查找法

因为cdn和反向代理是需要成本的,有的网站只在比较常用的域名使用cdn或反向代理,有的时候一些测试子域名和新的子域名都没来得及加入cdn和反向代理,所以有时候是通过查找子域名来查找网站的真实IP。下面介绍些常用的子域名查找的方法和工具:

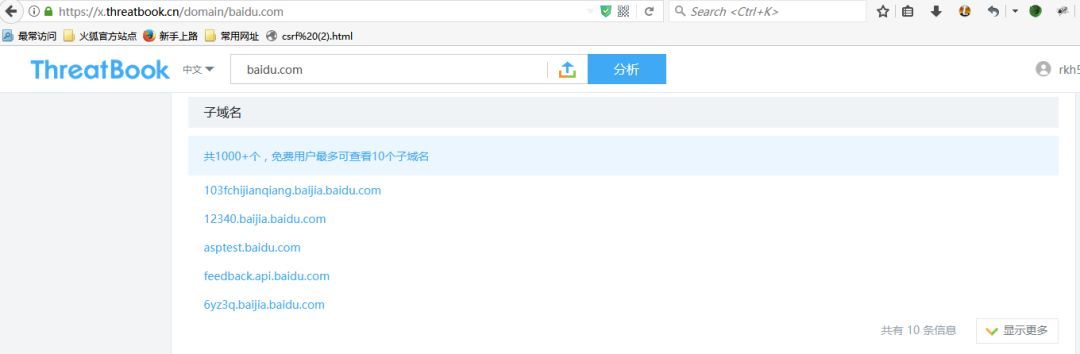

①、微步在线(https://x.threatbook.cn/)

上文提到的微步在线功能强大,黑客只需输入要查找的域名(如baidu.com),点击子域名选项就可以查找它的子域名了,但是免费用户每月只有5次免费查询机会。如图:

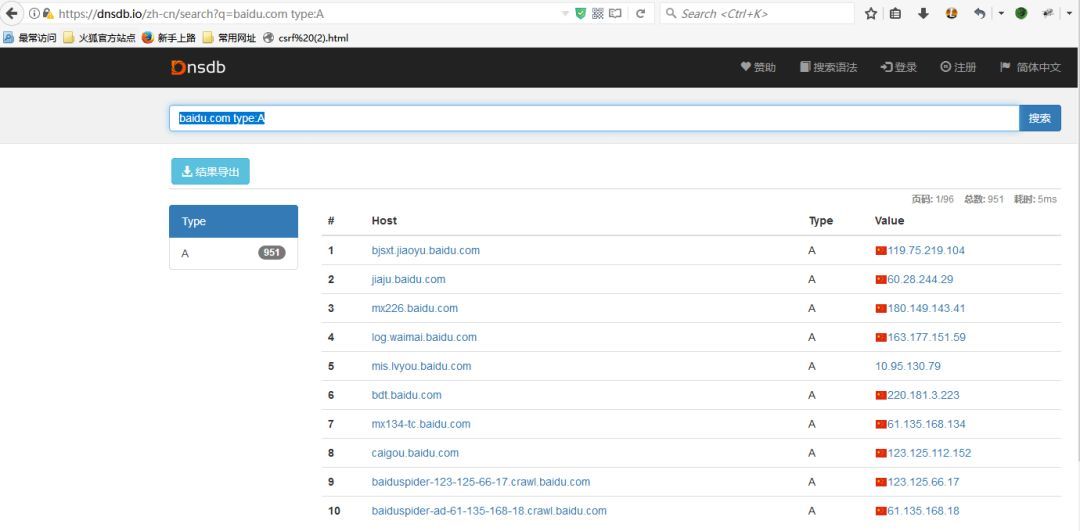

②、Dnsdb查询法。(https://dnsdb.io/zh-cn/)

黑客只需输入baidu.com type:A就能收集百度的子域名和ip了。如图:

③、Google 搜索

Google site:baidu.com -www就能查看除www外的子域名,如图:

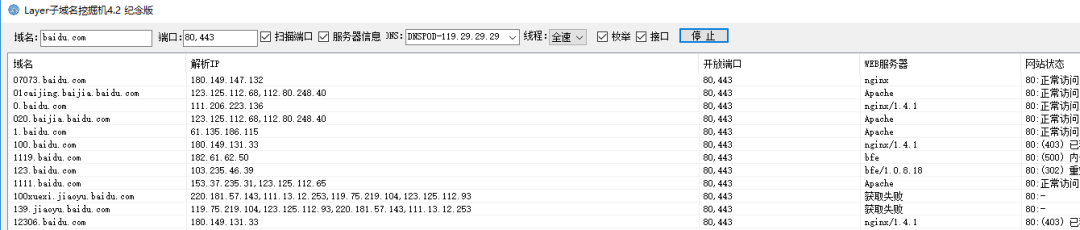

④、各种子域名扫描器

这里,主要为大家推荐子域名挖掘机和lijiejie的subdomainbrute(https://github.com/lijiejie/subDomainsBrute)

子域名挖掘机仅需输入域名即可基于字典挖掘它的子域名,如图:

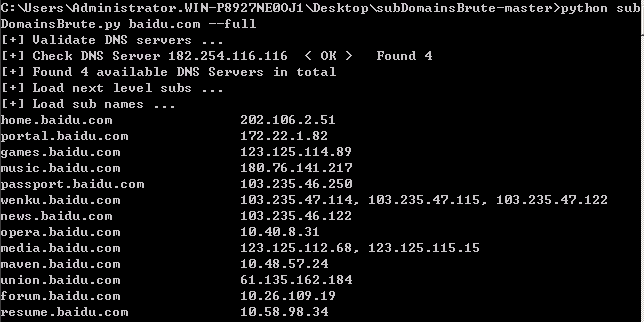

Subdomainbrute以windows为例,黑客仅需打开cmd进入它所在的目录输入Python subdomainbrute.py baidu.com --full即可收集百度的子域名,如图:

总结:收集子域名后尝试以解析ip不在cdn上的ip解析主站,真实ip成功被获取到。

2、IP历史记录解析查询法

有的网站是后来才加入CDN的,所以只需查询它的解析历史即可获取真实ip,这里我们就简单介绍几个网站:微步在线,dnsdb.ionetcraft(http://toolbar.netcraft.com/),Viewdns(http://viewdns.info/)等等。

3、网站漏洞查找法

通过网站的信息泄露如phpinfo泄露,github信息泄露,命令执行等漏洞获取真实ip。

4、网站订阅邮件法

黑客可以通过网站订阅邮件的功能,让网站给自己发邮件,查看邮件的源代码即可获取网站真实ip。

5、理想zmap法

首先从 apnic 网络信息中心获取ip段,然后使用Zmap的 banner-grab 对扫描出来 80 端口开放的主机进行banner抓取,最后在 http-req中的Host写我们需要寻找的域名,然后确认是否有相应的服务器响应。

6、网络空间引擎搜索法

常见的有以前的钟馗之眼,shodan(https://www.shodan.io/),fofa搜索(https://fofa.so/)。以fofa为例,只需输入:title:“网站的title关键字”或者body:“网站的body特征”就可以找出fofa收录的有这些关键字的ip域名,很多时候能获取网站的真实ip。

7、F5 LTM解码法

当服务器使用F5 LTM做负载均衡时,通过对set-cookie关键字的解码真实ip也可被获取,例如:Set-Cookie: BIGipServerpool_8.29_8030=487098378.24095.0000,先把第一小节的十进制数即487098378取出来,然后将其转为十六进制数1d08880a,接着从后至前,以此取四位数出来,也就是0a.88.08.1d,最后依次把他们转为十进制数10.136.8.29,也就是最后的真实ip。

通过以上的方法,被获取到的ip可能是真实的ip、亦可能是真实ip的同c段ip,还需要要对其进行相关测试,如与域名的绑定测试等,最后才能确认它是不是最终ip。

所以,为了保护我们服务器,我们不好轻易暴露我们的真实ip,可以使用CDN、WAF等,在使用CDN的同时先确认ip历史记录中,是否存在你的真实ip,记得更换ip后再开启cdn。若网站有订阅邮件或发邮件的需求,可选择独立的服务器发取。子域名的ip记得隐匿,或者采取与主服务不同c段的服务器。

https证书

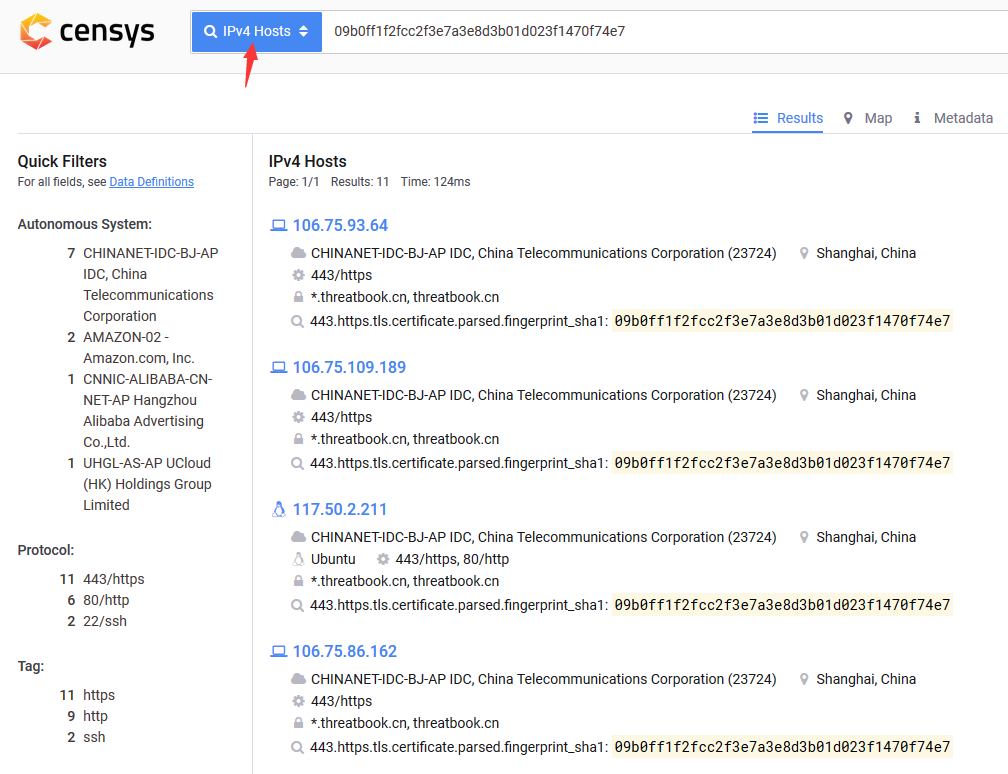

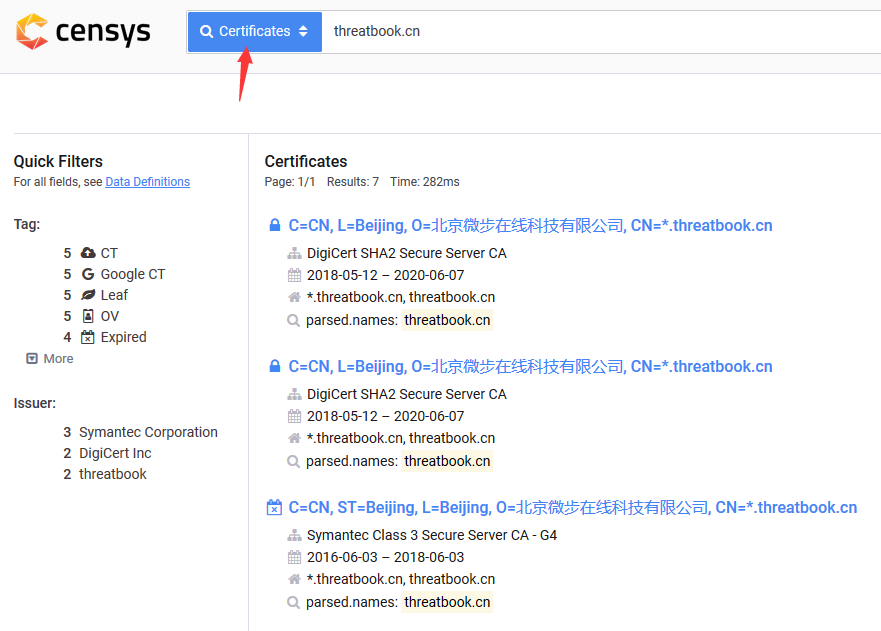

以threatbook.cn为例。通过查询发现有多台服务器部署了*.threatbook.cn的https证书。

以搜索结果中的某个证书为例,继续搜索使用该证书的IPv4主机。09b0ff1f2fcc2f3e7a3e8d3b01d023f1470f74e7是该证书的SHA-1哈希值。可以看到有11台服务器部署了SHA-1哈希为09b0ff1f2fcc2f3e7a3e8d3b01d023f1470f74e7的https证书,因此有理由怀疑:这些服务器IP是threatbook.cn及其子域名的真实IP。